这个项目将展示、分析和比较网络入侵分析的三个主要模型:洛克希德-马丁公司的网络杀伤链、钻石模型和MITRE ATT&CK框架。

1.1 项目的动机和贡献

虽然所研究的三个模型都被积极用于进行入侵分析,但它们的最终目的和内部运作方式却有很大的不同。

洛克希德-马丁公司的方法旨在通过将恶意活动分解成一个极其具体的杀伤链来增强防御者的复原力。

MITRE的框架是一个新兴的网络本体,旨在提供一个全球共享和策划的有记录的敌对行为的知识库。

钻石模型是一种盲文,旨在加强、构建和精简分析人员的认知过程。

本论文的目的是分析这些差异,比较这些模型,并了解它们如何能够被整合和同时使用。

这方面的学术文献很少,几乎不存在。大多数现有的研究集中在一个模型上,看这个模型如何能被加强或与其他过程或技术整合[2][3]。

本项目的贡献是通过以下方式填补这一知识空白。

1.解释为什么入侵分析是一项必要的任务。

2.分析每个模型,并强调使其独特的特征。

3.提出一种方法来比较这些模型。

4.应用上述方法来了解这些模型之间的差异。

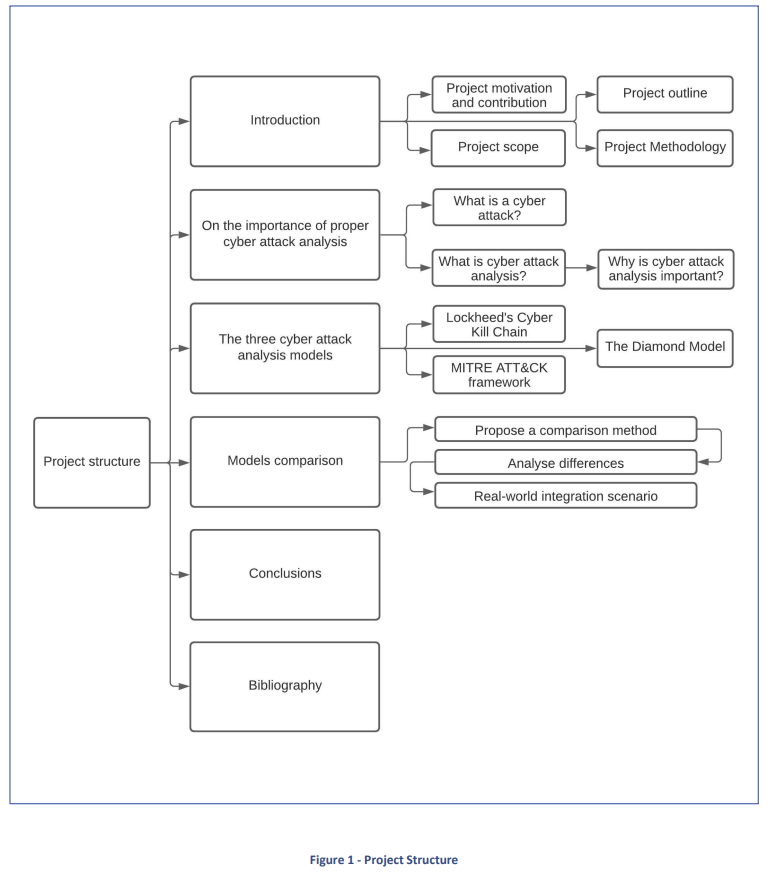

该项目遵循精确的叙述和信息流,旨在引导读者一步步地得出结论。

提纲

第一章--导言。第一章包含本导言,它定义了本项目、其范围、结构、方法和目标。

第二章 - 关于网络攻击分析的重要性。该项目将首先定义一套基本的信息安全相关概念,以创建一个共享的、精确的词典,一个共同的概念基础,在此基础上建立论文的其余部分。之后,第二章将大致解释为什么分析来自高级威胁者的入侵和攻击是一项关键活动,是其他基本信息安全过程的一部分,如网络威胁情报(以下简称 "CTI")的丰富化、网络归因、对抗性模拟、安全管理和决策。

第三章--三种入侵分析模型。该项目将介绍洛克希德-马丁公司的网络杀伤链模型、钻石模型和MITRE ATT&CK框架。每一个都将被介绍、描述、总结,最重要的是分析,突出其特点和局限性(如果有的话)。如果不彻底了解,就不能对模型进行比较。

第四章 - 模型比较。在这一章中,本项目将提出一种方法,根据三个模型的目的、抽象水平和设计,对它们进行比较。之后,论文将利用一个真实世界的场景,研究它们如何互补使用。

第五章 - 结论。该项目将以结论一章结束,总结分析的结果。

参考文献列表。学位论文包含一个使用IEEE参考文献标准的完整参考文献列表。

附录。文件中加入了四个附录。每个附录都是第三方工作的参考和逐字摘录,包括在文件中,以提高可读性,防止读者在论文和外部来源之间来回跳转。