本报告总结了北大西洋公约组织(NATO)信息系统技术(IST)-129研究任务组(RTG)在对抗性网络行动的预测分析方面的工作和发现。RTG发现,总体而言,对于预测针对已知漏洞和未知漏洞发动攻击的网络对手,几乎没有直接的研究和解决方案。因此,IST-129的工作包含了一系列的工作,为研究人员和组织提供了一个继续研究的出发点。在我们所有的许多发现和建议中,最重要的是预测网络空间中的敌对行动是复杂的,但可以被分解。预测在网络防御的许多领域提供了巨大的潜力。预测对抗性行动将是一种多方法的方法。为威胁和关于威胁的共同分类法,以及机器可读的语言,将有助于。网络防御本身需要得到保护。需要对封闭的网络系统进行建模,我们需要能代表现实的数据集。

第1章 引言与关键发现

1.1 引言

本报告总结了北大西洋公约组织(NATO)研究任务组(RTG)IST-129关于对抗性网络行动预测分析的工作和结论。该RTG的工作于2015年底启动,并在2019年4月完成。这份报告是不保密的,并向北约国家、和平伙伴国家、地中海对话、伊斯坦布尔合作倡议国家和全球伙伴开放。

RTG主席是美国诺斯罗普-格鲁曼公司的丹尼斯-麦卡勒姆博士。小组成员包括芬兰国防研究局的Bernt Akesson博士(工程师)、英国爱丁堡大学的David Aspinall教授、美国陆军研究实验室的Tracy Braun博士。Roman Faganel, MSc, 斯洛文尼亚国防部,斯洛文尼亚;Heiko Guenther,德国Fraunhofer FKIE;Matthew Kellet博士,加拿大国防研发部,加拿大;Joseph LoPiccolo,美国海军研究生院,美国;Peeter Lorents教授,爱沙尼亚商业学校,爱沙尼亚;Dr. Wim Mees,比利时皇家军事学院;Juha-Pekka Nikkarila博士,芬兰国防研究局,芬兰;Teodor Sommestad博士,瑞典国防研究局FOI,瑞典;Margaret Varga博士,Seetru有限公司和牛津大学,英国。

RTG的工作是在国际层面上组织对预测网络事件的前期研究进行评估的最初尝试之一,如果不是最初的话。RTG发现,总的来说,在预测针对已知漏洞和未知漏洞发动攻击的网络对手方面,没有什么直接的研究和解决方案。因此,IST-129的工作包含了一系列的工作,将为研究人员和组织提供一个继续研究的起点。

1.2 重要结果和发现

我们有许多发现和建议,在这份最终报告中都有介绍。虽然我们在第10章和第12章分别介绍了专家会议和整个研究工作组的详细结论,但这里是这些结论中最重要的一个总结。

1)预测网络空间的敌对行动是复杂的,但可以进行分解。基于所有的研究和调查,研究任务组得出结论:目前,绝对肯定地预测对手的下一步行动是困难的。然而,我们也许能够从固定数量的选项中预测对手下一次行动的可能性(合理性)。例如,使用攻击图或类似方法建立威胁模型,可以减少预测可能的攻击路线的不确定性空间。这是一个重要的结论,因为它正确地描述了当前的实践状况。

-

预测在网络防御的许多领域提供了巨大的潜力。预测潜在的下一个敌对行动的可能性可以有效地在网络防御中得到更广泛的应用。可以受益的关键领域包括:修补和补救活动的优先次序,加强防御行动方案,分配分析资源(人力和机器)和重新确定任务资源的优先次序。

-

预测对抗性行动将是一种多方法的方法。检测已知的漏洞已经得到解决(使用经典的统计方法),但如前所述,预测仍然是一个挑战。将需要多种分析方法,不仅要根据以前的数据进行预测,还要考虑到尚未看到的未来可能性:将(已知,未知)区域的威胁预测扩展到(未知,未知)空间。与此相关的数据集必然是较小的、不完整的和极难得到的。

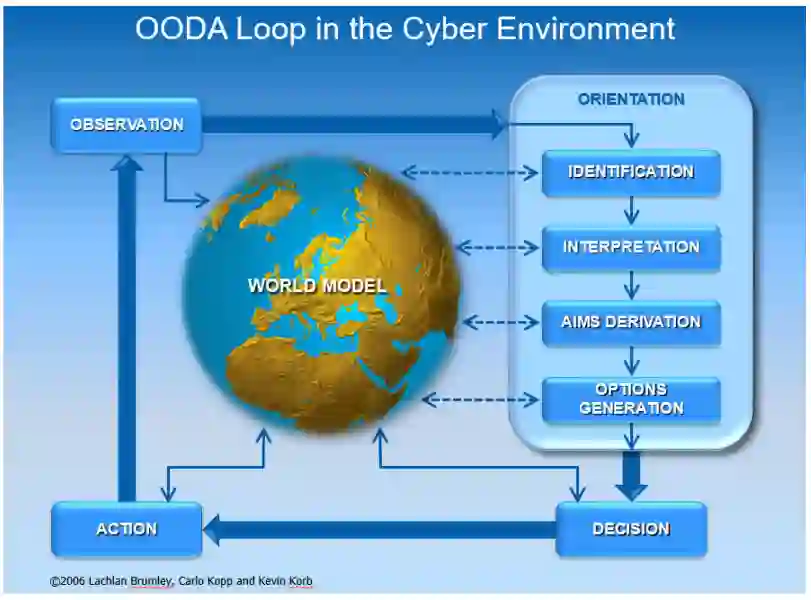

4)为威胁和关于威胁的共同分类法以及机器可读的语言将有所帮助。拥有公认的手段来促进跨领域和跨国界的沟通,对于能够分享关于敌对行动的信息至关重要。我们建议使用STIXTM[1]和TAXIITM[2]作为规范对抗性信息交流的手段。此外,我们还建议使用威胁的能力描述来深入了解对手的技能组合。OASIS开放标准 "结构化威胁信息表达"(STIX)有助于所有从事网络事件预测问题的实体之间进行更有效的沟通,并且随着工具的出现,它将成为特别有用的交换格式,例如,将多个预测结果合并到仪表盘中。

5)网络防御本身需要得到保护。委员会指出,预测方法和分析方法构成了防御性网络行动的基石,因此,需要使其对网络欺骗或操纵具有弹性,这对维持可信的行动至关重要。这个领域当然需要进一步研究。

-

需要对封闭网络系统进行建模。预测封闭网络内的敌对行动的目标更加复杂:需要对封闭和控制的互联网边界的新的攻击载体和指挥和控制结构进行建模。此外,这还需要扩展到对那些在封闭网络后有行动基地的对手的网络防御建议。

-

我们需要能代表现实的数据集。新兴技术缺乏明确的基准;这意味着无法比较解决方案应该如何执行,因为缺乏一致的测量和评估来代表地面真相。

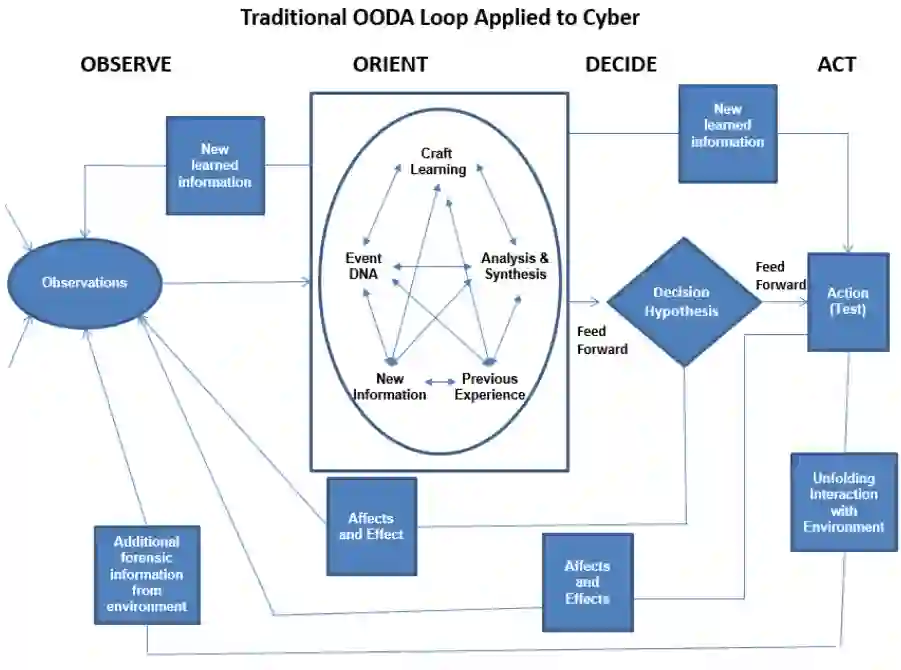

图 6-3:OODA 循环定向步骤的良好表示(改编自参考文献 [6],第 20 页)。

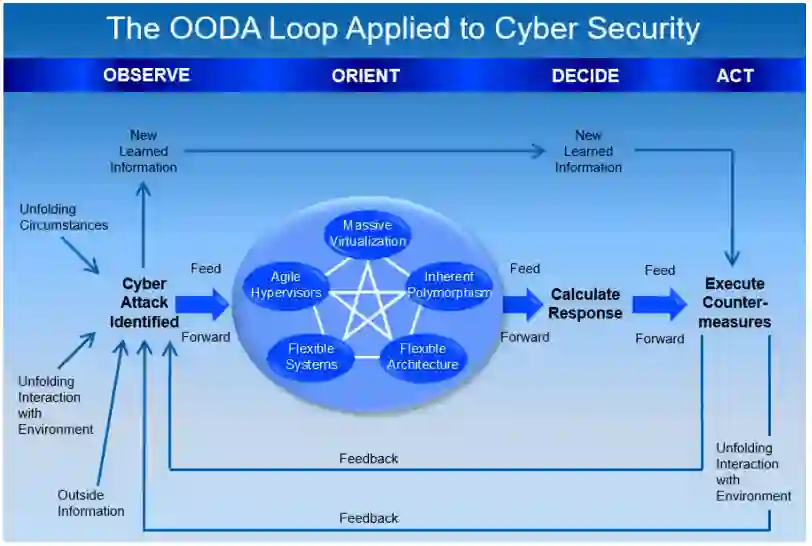

图6-4:采用导向方法的无源OODA表示法。

图 6-5:具有自适应定向阶段的 OODA 循环的 IST-129 假设。