推荐!《对抗网络行为的预测分析》2022最新北约科技组织94页技术报告

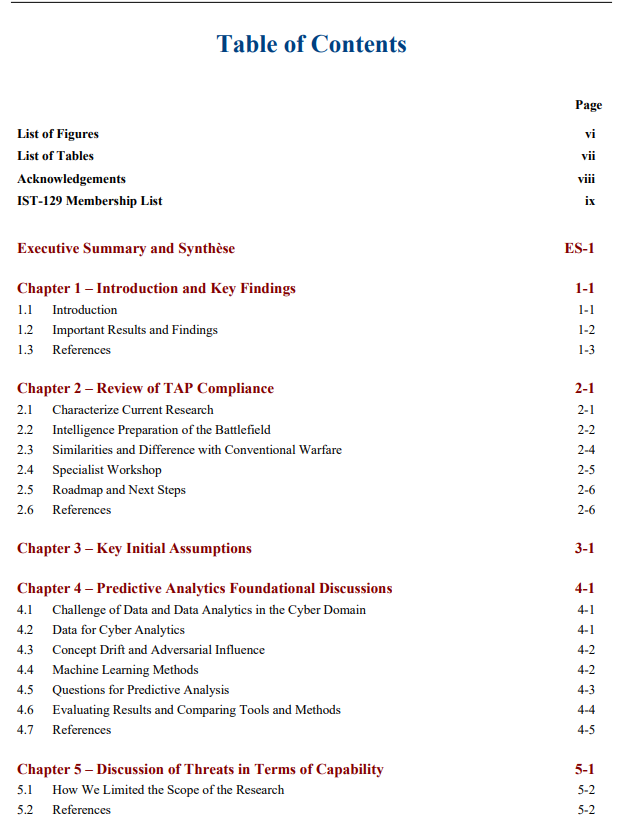

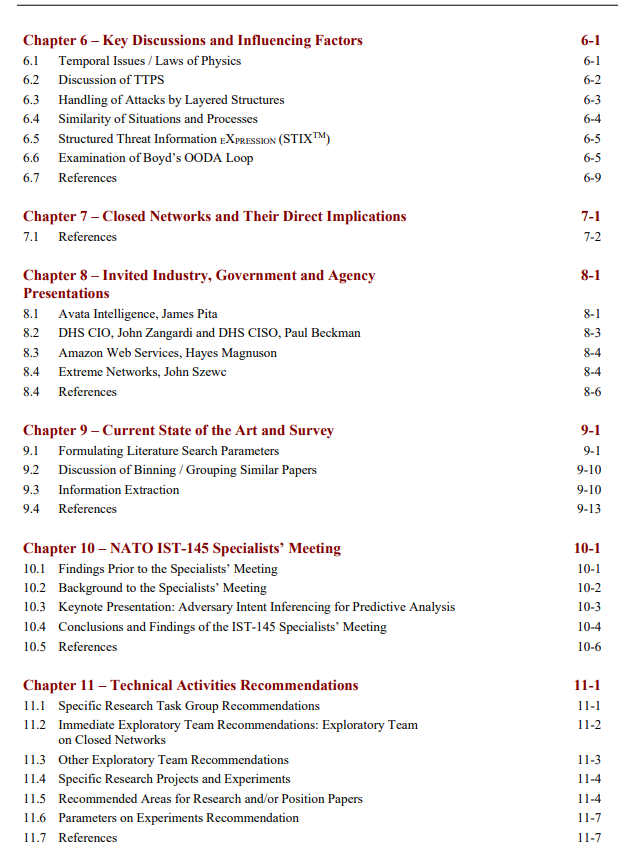

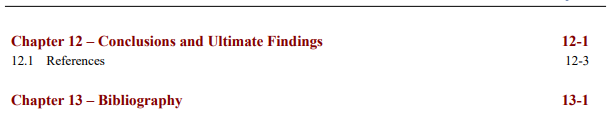

第1章 引言与关键发现

1.1 引言

1.2 重要结果和发现

-

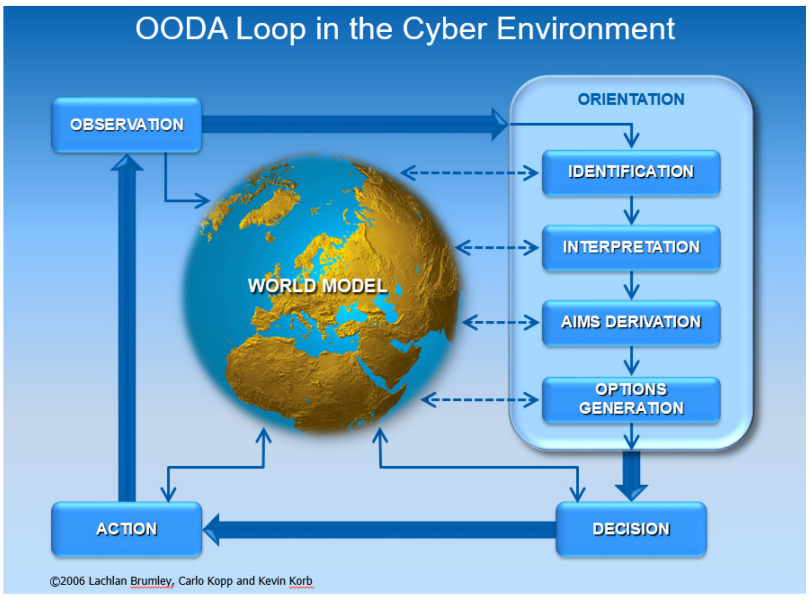

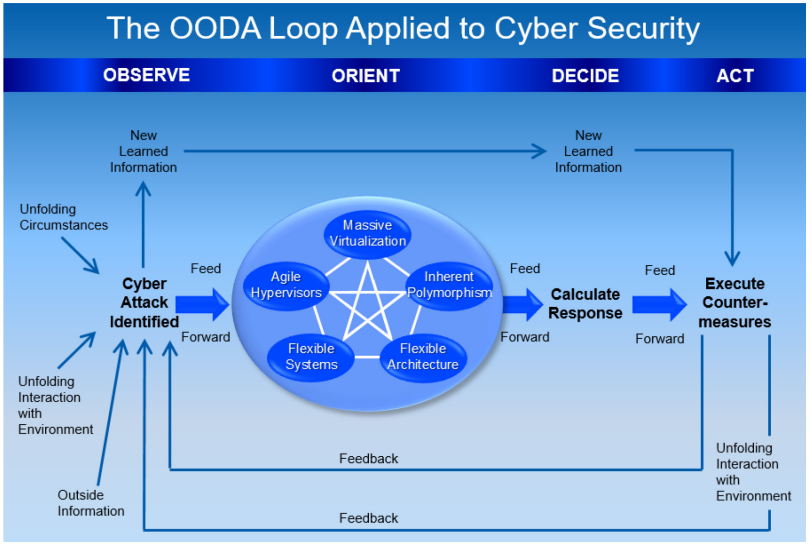

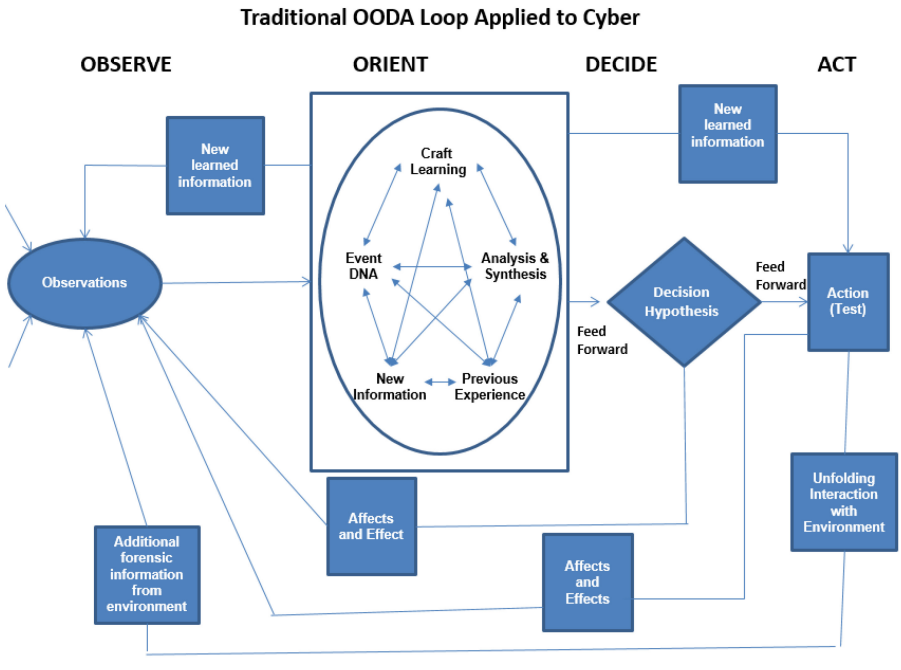

预测在网络防御的许多领域提供了巨大的潜力。预测潜在的下一个敌对行动的可能性可以有效地在网络防御中得到更广泛的应用。可以受益的关键领域包括:修补和补救活动的优先次序,加强防御行动方案,分配分析资源(人力和机器)和重新确定任务资源的优先次序。 -

预测对抗性行动将是一种多方法的方法。检测已知的漏洞已经得到解决(使用经典的统计方法),但如前所述,预测仍然是一个挑战。将需要多种分析方法,不仅要根据以前的数据进行预测,还要考虑到尚未看到的未来可能性:将(已知,未知)区域的威胁预测扩展到(未知,未知)空间。与此相关的数据集必然是较小的、不完整的和极难得到的。

-

需要对封闭网络系统进行建模。预测封闭网络内的敌对行动的目标更加复杂:需要对封闭和控制的互联网边界的新的攻击载体和指挥和控制结构进行建模。此外,这还需要扩展到对那些在封闭网络后有行动基地的对手的网络防御建议。 -

我们需要能代表现实的数据集。新兴技术缺乏明确的基准;这意味着无法比较解决方案应该如何执行,因为缺乏一致的测量和评估来代表地面真相。

专知便捷查看

便捷下载,请关注专知人工智能公众号(点击上方关注)

点击“发消息” 回复 “ACB94” 就可以获取《推荐!《对抗网络行为的预测分析》2022最新北约科技组织94页技术报告》专知下载链接

登录查看更多

相关内容

Arxiv

0+阅读 · 2022年12月21日

Arxiv

0+阅读 · 2022年12月21日

Arxiv

11+阅读 · 2018年12月8日