【经典书】网络安全《移动目标防御 II:博弈论和对抗性建模的应用》210页

序言

防御计算机入侵中最令人头疼的问题之一是看似无穷无尽的可利用软件错误,尽管在安全软件开发实践方面取得了重大进展,但这些错误仍然存在。每月至少一次(例如,在补丁星期二),主要软件供应商发布补丁,以修复已发现的已部署软件代码库中的漏洞。这些补丁通常是在已知漏洞并被利用后发布的,在某些情况下会持续数月甚至数年。在当前部署的系统中,攻击者有一个静态目标来研究和发现漏洞,然后有一个暴露窗口来利用漏洞获得对他人机器和网络的特权访问,直到发现漏洞,发现漏洞,发布补丁,然后广泛应用。这个过程的动态明显有利于攻击者而不是防御者,因为攻击者只需要找到一个可利用的漏洞,而防御者必须确保不存在任何漏洞。攻击者有充足的时间分析软件代码,而防御者不知道攻击者何时会发动攻击。最后,防御者通常只能在已知漏洞利用或漏洞后才能阻止漏洞被利用,从而使攻击者自动获得利用零日漏洞访问的优势。

在此背景下,开发了移动目标防御 (MTD) 主题,以平衡防御者与攻击者的竞争环境。MTD 的基本概念是动态地改变被防御系统的攻击面,从而剥夺了对手能够离线研究目标系统并发现可以在攻击时利用漏洞的优势。尽管漏洞暴露在外,MTD 系统仍提供概率保护,只要攻击者在攻击时无法预测这些漏洞。 MTD 已被确定为白宫网络安全研发战略计划的四个重点领域之一。

在 MTD 的第一卷中,我们介绍了 MTD 基础、基于软件转换的 MTD 方法以及网络和软件堆栈配置的论文。在 MTD 的后续第二卷中,一组领先的研究人员描述了用于构建和分析 MTD 系统的博弈论、网络机动和软件转换方法。

关于此书

本书中的章节介绍了基于博弈论方法、基于网络的网络机动和软件转换的一系列 MTD 挑战和有希望的解决方案路径。

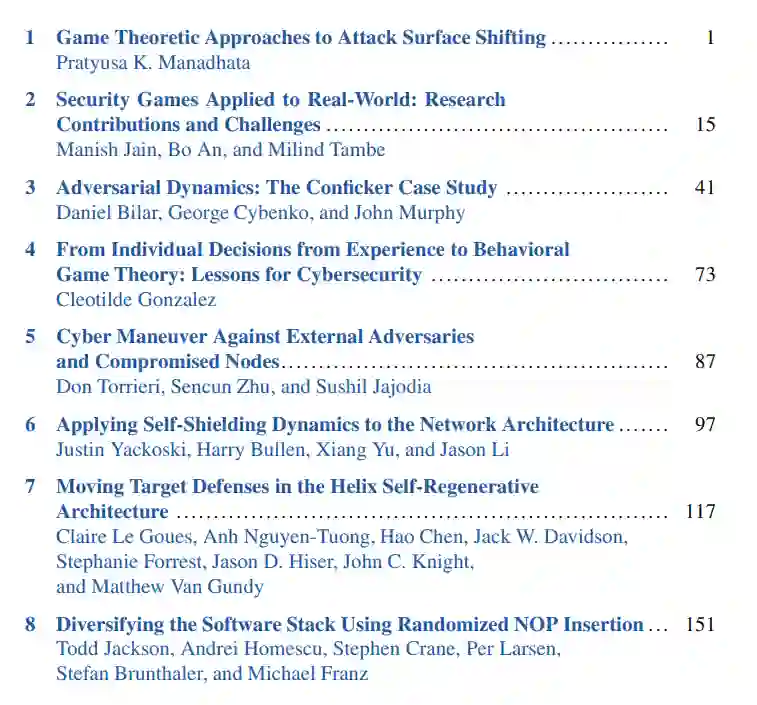

在第一章, Manadhata 探讨了攻击面转移在移动目标防御方法中的使用。本章形式化了转移软件系统攻击面的概念,介绍了一种量化转移的方法,并提出了一种博弈论方法来确定最佳的移动目标防御策略。

在第二章,Jain等人描述将博弈论应用于安全的具有挑战性的现实世界问题,并提出解决和理解大型现实世界安全博弈特征的关键思想和算法,该领域的一些关键开放研究挑战,以及初步成功的范例部署的系统。

在第三章,Bilar等人详细研究Conficker 蠕虫的协同进化及其相关防御措施,以及解释协同进化的定量模型。这项研究以具体的方式表明,攻击者和防御者相互呈现移动目标,因为一方的前进会被另一方反击。

在第四章,Gonzalez 总结了个人层面的人类行为计算模型的当前状态,并描述了扩展它们以解决 2 人(即防御者和攻击者)非合作动态网络安全情况中的预测的挑战和潜力。

接下来的两章探讨网络环境中的网络机动。

在第五章,Torrieri等人识别来自外部来源和内部人员的干扰和其他攻击的研究问题和挑战。他们提出了一个基于机动密钥作为扩频密钥概念的通用框架;这些补充了更高级别的网络加密密钥,并提供了抵抗和响应外部和内部攻击的方法。

在第六章,Yackosk等人描述了一种基于 IPv6 的网络架构,该架构结合了强大的加密机制来限制攻击者在网络内进行计划、传播和通信的能力。

其余章节介绍基于软件转换的 MTD 方法。

在第七章,Le Goues等人描述 Helix Metamorphic Shield 在空间和时间维度上不断改变程序的攻击面,并通过应用新颖的进化算法自动修复漏洞来减少程序的攻击面。转移攻击面和减少攻击面之间的相互作用导致新程序变体的自动演变,其质量随着时间的推移而提高。

在第八章,Jackson等人回顾他们基于编译器的自动化代码多样化技术,对该技术进行深入的性能分析,并通过多样化整个系统堆栈来证明其在现实世界中的适用性。

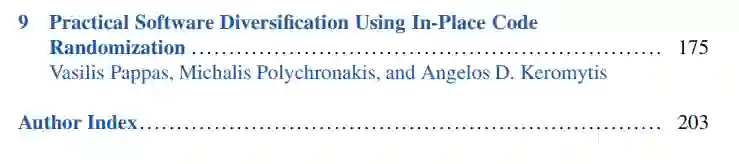

最后,在第九章,Pappas等人描述就地代码随机化,一种可以直接应用于第三方软件的软件多样化技术。它们演示了就地代码随机化如何强化固有易受攻击的 Windows 7 应用程序,并提供概率保护以防止面向返回的编程 (ROP) 攻击。

专知便捷查看

便捷下载,请关注专知人工智能公众号(点击上方蓝色专知关注)

后台回复“MTD” 就可以获取 【书籍】网络安全《移动目标防御 II:博弈论和对抗性建模的应用》210页 专知下载链接