利用分析利器Angr帮助更好的Exploit

angr主要是一款进行动态符号执行的工具,利用它能够帮助我们更好的分析程序。最近发现了一个利用angr帮助进行exploit的例子,具体的实现在/angr-doc/examples/secuinside2016mbrainfuzz文件夹中,它其实是一个具体的ctf题目,包含四个二进制程序。

IDA分析

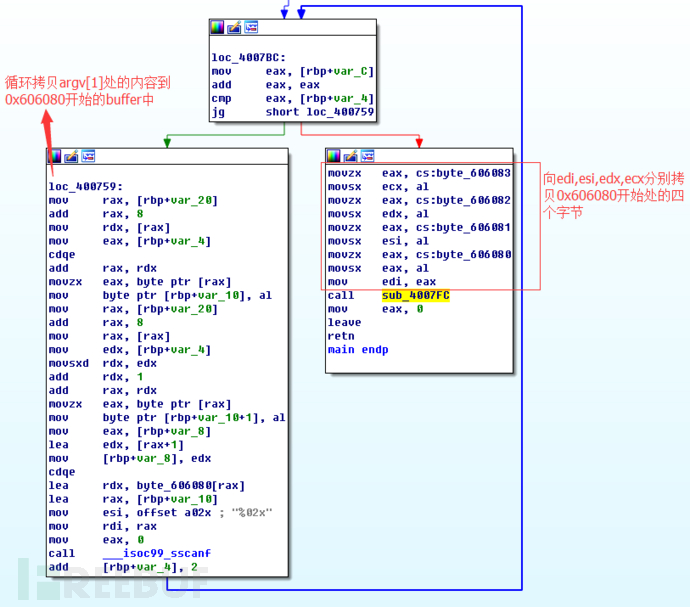

拿到一个二进制程序,首先需要分析一下它的逻辑,所以首先将sample_1二进制文件扔到IDA pro中,分析它的逻辑。在IDA中可以看到它首先分析argc的个数是否大于1,如果小于等于1则直接退出。否则,就将argv[1]的内容拷贝到以0×606080开始的全局数组中,然后将0×606080,0×606081,0×606082,0×606083这三个地址处存放的字节存入到edi,esi,edx,ecx四个寄存器中,然后调用 sub_4007fc处定义的函数。

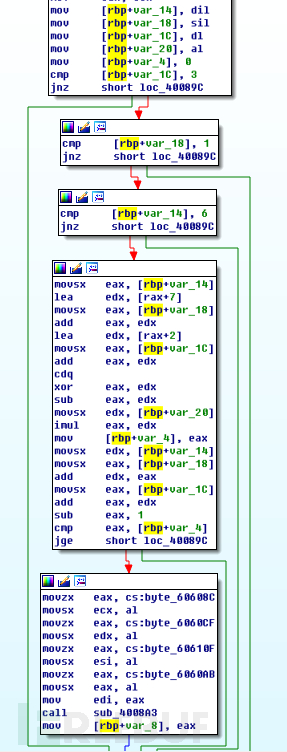

我们再来分析一下sub_4007fc处定义函数的功能,可以看到其是对edi,esi,edx,ecx进行各种判断,如果条件成立,则又从0×606080处开始的buffer中随机取出四个字节,调用下一个sub函数,下一个sub函数的功能也是类似。

即我们可以看到它的逻辑就是对argv[1]传入的数据进行各种条件的判断,如果条件都成立则会调用最后一个sub function,最后一个sub function是将从0x6061CE处开始的数据拷贝到栈中的buffer中,可以造成buffer overflow,从而完成控制流的劫持。

现在了解了该程序的逻辑之后,需要构造合适的参数argv[1],使其满足sub functions的各种判断,最后再对缓冲区进行溢出,从而造成攻击。所以现在首先需要使用angr来帮助我们构造数据帮助满足sub functions的各种判断。

angr分析

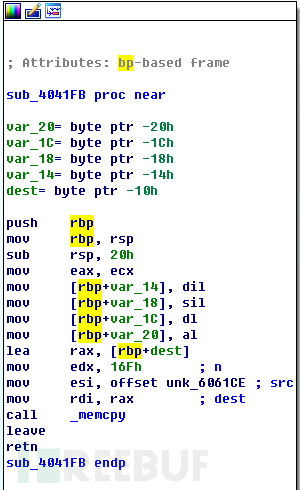

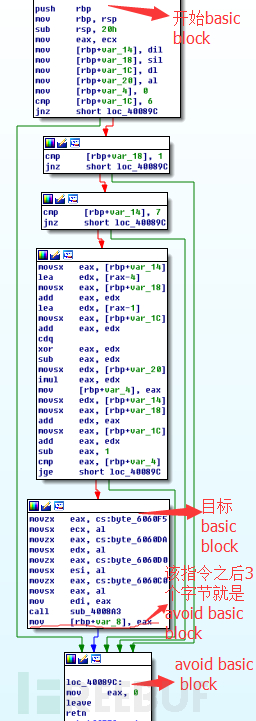

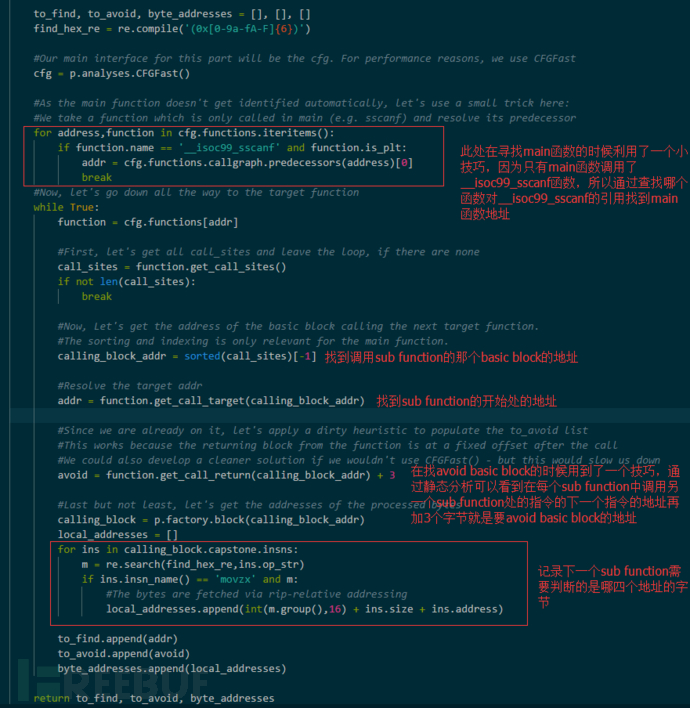

由于每个sub function的结构都是一致的:首先判断edi,esi,edx,ecx存储的数据是否满足它的各种逻辑判断,其中edi,esi,edx,ecx里面的数据是从0×606080处开始的buffer中随机选的4个字节,所以可以通过利用angr,将edi,esi,edx,ecx作为符号输入,从每个sub function的入口basic block开始,到达目的basic block处(满足各种逻辑判断),为了加快angr的求解速度,可以指定angr不需要走的路径,下图是其中的一个sub function的开始basic block,目的basic block和避免的basic block。

先通过angr的静态分析功能得到每个sub function所需要的分析的开始basic block,目的basic block和避免走的basic block,以及该sub function所需要判断的是从0×606080处开始的buffer中的哪四个字节。

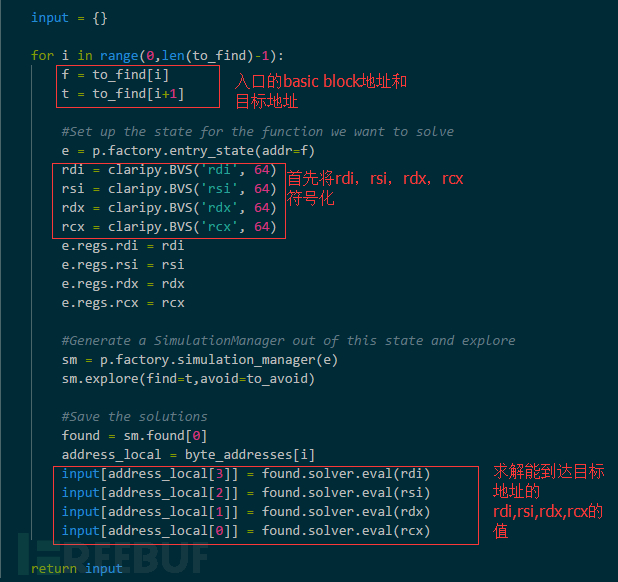

在收集了要分析的每个sub function的入口basic block,目的basic block和avoid basic block之后,就可以使用angr的动态符号执行分析工具来求解满足每个sub function的输入值(此时的输入时edi,esi,edx,ecx)。

Exploit

接下来就是简单的buffer overflow栈溢出攻击了,由于这些二进制文件都进行了-z execstack编译,所以.bss段也是可执行的,可以通过栈溢出攻击将return地址改为shellcode的payload地址进而完成攻击。在此不具体讲解shellcode的构造了,具体可以参考angr-doc。

Enjoy It!

文章出处:FreeBuf

挖掘利器Andro Tickler:安卓应用渗透测试和审核工具箱