防御性欺骗是一种很有前途的网络防御方法。通过防御性欺骗,防御者可以预测攻击者的行动;它可以误导或引诱攻击者,或隐藏真正的资源。尽管防御性欺骗在研究界越来越受欢迎,但对其关键组成部分、基本原理以及在各种问题设置中的权衡还没有系统的调查。这篇调查报告的重点是以博弈论和机器学习为中心的防御性欺骗研究,因为这些是在防御性欺骗中广泛采用的人工智能方法的突出系列。本文提出了先前工作中的见解、教训和限制。最后,本文概述了一些研究方向,以解决当前防御性欺骗研究中的主要差距。

索引词--防御性欺骗,机器学习,博弈论

I. 引言

A. 动机

传统的安全机制,如访问控制和入侵检测,有助于处理外部和内部的威胁,但不足以抵御攻击者颠覆控制或提出新的攻击。欺骗是一种独特的防线,旨在挫败潜在的攻击者。欺骗的关键思想是操纵攻击者的信念,误导他们的决策,诱使他们采取次优的行动。自从网络安全研究界意识到利用防御性欺骗的核心思想的好处后,就有了开发智能防御性欺骗技术的不小努力。

文献中指出,开发防御性欺骗技术有两个主要的有前途的方向。首先,攻击者和防御者的策略通常是基于博弈论方法建模的,其中防御者采取防御性欺骗策略,目的是为攻击者制造骗局或误导他们选择不那么理想或糟糕的策略。其次,基于机器学习(ML)的防御性欺骗技术已经被提出来,以创建诱饵物体或假信息,模仿真实的物体或信息来误导或引诱攻击者。

网络安全文献[1]已经认识到结合GT和ML的协同优势,例如使用博弈论防御对抗性机器学习攻击[2,3]或生成对抗性模型来创造欺骗性对象[1]。然而,很少有工作探索GT和ML之间的协同作用来制定各种网络安全问题。特别是,由于玩家对对手行为的有效学习对于他们相信对手的类型或下一步行动的准确性至关重要,因此使用ML为玩家形成他们的信念,有助于在特定环境下产生最佳博弈。此外,在开发防御性欺骗技术时,基于ML的方法可以提供更好的攻击者预测或基于大量的可用数据创建欺骗性对象的高相似度。然而,它们可能无法在不确定的情况下提供有效的战略解决方案,而这一点在博弈论方法中已经得到了很好的探索。因此,这篇调查报告的动机是为了促进未来的研究,采取混合防御性欺骗方法,可以利用GT和ML。

为了区分我们的论文与现有调查论文的主要贡献,我们讨论了现有的关于防御性欺骗技术的调查论文,并在下一节中阐明了我们的论文与它们之间的差异。

B. 与现有调查的比较

一些研究对防御性欺骗技术进行了调查[4, 5, 6, 7, 8]。

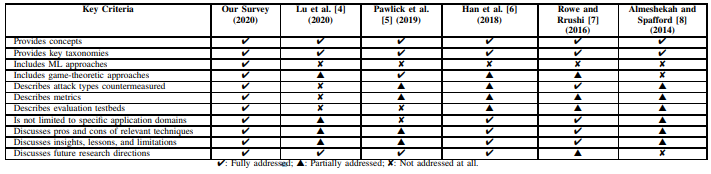

Almeshekah和Spafford[8]介绍了在网络安全防御领域是如何考虑防御性欺骗的。具体来说,作者讨论了考虑防御性欺骗技术的以下三句话:计划、实施和整合,以及监测和评估。特别是,本文从影响攻击者的感知方面讨论了规划欺骗的模型,这可以误导防御者实现系统的安全目标。然而,这篇调查报告对建模和整合防御性欺骗的贡献是有限的,它只针对一组有限的攻击者。此外,这项工作没有考虑到在实施防御性欺骗技术时应该考虑的各种网络环境。

Rowe和Rrushi[7]将防御性欺骗技术分为冒充、延迟、假货、伪装、假借口和社会工程等方面。他们不仅介绍了欺骗技术的背景,还探讨了防御性欺骗的可探测性和有效性的计算。然而,他们对博弈论防御性欺骗的调查是有限的,缺乏对最先进技术的讨论。

表一 我们的调查报告与现有的防御性欺骗调查的比较

Han等人[6]调查了基于四个标准的防御性欺骗技术,包括欺骗的目标、单元、层和部署。他们调查了用于防御性欺骗技术的理论模型,以及欺骗元素的生成、放置、部署和监控。Han等人讨论了各种欺骗技术之间的权衡,这些技术是部署在网络、系统、应用还是数据层。然而,他们对博弈论欺骗的讨论并不全面。

Pawlick等人[5]对已用于网络安全和隐私的防御性欺骗分类法和博弈论防御性欺骗技术进行了广泛的调查。作者讨论了主要的六种不同类型的欺骗类别:扰乱、移动目标防御、混淆、混合、蜜X和攻击者参与。他们的论文调查了2008-2018年发表的24篇论文,并定义了相关的分类标准,以发展他们自己的博弈论防御性欺骗技术的分类。这项工作很有意思,将移动目标防御和混淆作为防御性欺骗下的子类别。本文讨论了用于开发防御性欺骗技术的常见博弈论方法,如Stackelberg、Nash和信号博弈理论。然而,本文对现有博弈论防御技术的调查和分析仅限于博弈论分析,没有考虑现实的网络环境,在这种环境下,基于ML的防御性欺骗技术或这两者的结合(即博弈论和ML)可能会提供更有用的见解和有前途的研究方向。

最近,Lu等人[4]对由三个阶段组成的防御性欺骗过程进行了简要调查:欺骗的计划,欺骗的实施和部署,以及欺骗的监测和评估。作者讨论了基于信息异化以隐藏真实信息和信息模拟以关注攻击者的欺骗技术。这项工作简要地讨论了博弈论的防御性欺骗,主要集中在讨论当前研究的挑战和限制。然而,只包括了一小部分文献的内容。此外,本文没有讨论基于ML的防御性欺骗方法。

一些调查论文主要集中在针对某类攻击的防御性欺骗技术或特定的欺骗技术。Carroll和Grosu[9]研究了欺骗对计算机网络的攻击者和防御者之间的博弈理论互动的影响。他们研究了信令博弈和相关的纳什均衡。然而,这项调查只关注蜜罐技术,而对欺骗的博弈论分析仅限于研究信号博弈中攻击者和防御者之间的相互作用。Virvilis等人[10]调查了可用于缓解高级持续性威胁(APTs)的部分防御性欺骗技术。

在表一中,我们总结了我们的调查论文的主要贡献,与现有的五篇调查论文[4, 5, 6, 7, 8]相比,基于几个关键标准。

C. 主要贡献

在本文中,我们做出了以下主要贡献:

-

我们提供了一个新的分类方案,从概念性欺骗类别、对象的存在(即物理或虚拟)、应用欺骗后的预期效果、最终目标(即用于资产保护或攻击检测)和积极性(即主动或被动或两者)等方面来描述防御性欺骗技术。这提供了对每种欺骗技术的深入理解,以及对如何应用它来支持系统的安全目标的见解。

-

我们讨论了防御性欺骗技术的关键设计原则,包括欺骗什么--攻击者,何时欺骗,以及如何欺骗。此外,基于防御性欺骗技术的关键属性,我们确定了利用博弈论和ML算法开发防御性欺骗技术时的主要好处和注意事项。

-

我们讨论了基于博弈论和ML的防御性欺骗技术的类型以及优点和缺点。此外,使用我们在第二节介绍的分类方案,我们讨论了博弈论和ML算法。

4)我们还调查了现有的博弈论和基于ML的防御性欺骗技术所能处理的攻击。因此,我们讨论了文献中的防御性欺骗技术或多或少考虑了哪些攻击。

5)我们调查了防御性欺骗技术主要是如何处理不同网络环境下的应用领域的挑战,并讨论了所部署的博弈论或基于ML的防御性欺骗技术的优点和缺点。

6)我们研究了在博弈论或基于ML的防御性欺骗技术中或多或少使用了哪些类型的指标和实验测试平台来证明其有效性和效率。

7)我们广泛地讨论了从本工作中调查的防御性欺骗技术中获得的教训和见解以及观察到的限制。基于这些见解和局限性,我们为博弈论和基于ML的防御性欺骗研究提出了有希望的未来方向。

请注意,本文的范围主要集中在调查博弈论(GT)或基于ML的防御性欺骗技术,并讨论从这个广泛的调查中得到的见解、限制或教训。因此,一些没有使用博弈论方法或ML的防御性欺骗技术被排除在本调查报告之外。

D. 研究问题

我们在本文中讨论了以下研究问题。

RQ 特征:防御性欺骗有哪些关键特征将其与其他防御性技术区分开来?

RQ 衡量标准:在衡量现有的基于博弈论或ML的防御性欺骗技术的有效性和效率方面,或多或少地使用了哪些指标?

RQ 原则:哪些关键设计原则有助于最大化防御性欺骗技术的有效性和效率?

RQ GT:当使用博弈论(GT)设计防御性欺骗技术时,有哪些关键设计特征?

RQ ML:当使用ML开发防御性欺骗技术时,有哪些关键的设计特点?

RQ 应用:不同的防御性欺骗技术应该如何应用于不同的应用领域?我们在第九节A中回答了这些问题。

E. 论文的结构

本文的其余部分结构如下。

-

第二节提供了欺骗的概念和与防御性欺骗相关的分类标准。

-

第三节讨论了设计防御性欺骗技术的关键原则。此外,本节还阐明了与其他实现相同防御目标的防御技术相比,防御性欺骗技术的主要特色。

-

第四节解释了使用博弈论防御性欺骗的关键组成部分,并调查了现有的博弈论防御性欺骗技术,以及对其优点和缺点的讨论。

-

第五节讨论了利用ML技术来开发防御性欺骗技术的关键部分。此外,本节广泛调查了现有的基于ML的防御性欺骗技术,并讨论了它们的优点和缺点。

-

第六节描述了现有博弈论和基于ML的防御性欺骗技术所对抗的攻击类型。

-

第八节介绍了使用博弈论和ML来衡量现有防御性欺骗技术的有效性和效率的指标。此外,本节还调查了用于验证本工作中调查的那些现有防御性欺骗技术的评估测试平台。

-

第七节讨论了如何为不同的应用领域开发基于博弈论或ML的防御性欺骗技术,如企业网络、网络物理系统(CPS)、基于云的网络、物联网(IoT)、软件定义的网络(SDN)和无线网络。

-

第九节总结了通过回答I-D节中提出的关键研究问题所获得的见解和经验。此外,本节还讨论了从这项工作中调查的防御性欺骗技术中发现的局限性,并提出了有希望的未来研究方向。