反叛战争的经典和现代理论强调了资源能力的作用。我们证明,在确定叛军如何对装备较好的政府军发动复杂攻击的具体细节方面,由这些资源提供的情报收集发挥了关键作用。我们利用关于阿富汗叛军攻击、叛乱分子领导的间谍网络和反叛乱行动的高度详细的数据来检验理论模型。利用鸦片适宜性的准随机变化,我们发现,叛军能力的提高与(1)额外的反侦察,(2)叛乱行动的增加,(3)通过技术创新、增加复杂性和攻击集群改进战场战术,以及(4)提高对安全部队的有效性,特别是对更难对付的目标。这些结果表明,获得资本,再加上情报收集,对叛军的作战方式和地点产生了有意义的影响。

引言

国内冲突已经取代了国家间的战争,成为人员损失和人口迁移的主要来源。一般来说,人们都知道,资源能力决定了叛军如何招募、保留和部署他们的战士(Weinstein,2007)。叛军持有的经济资源的波动影响了叛军活动的规模(Dube和Vargas,2013年),他们对战略领土的控制(Kalyvas,2006年),以及他们如何对待平民(Wood,2014年)。这些因素反过来又影响到平民是与叛军勾结还是与政府军合作(Condra和Shapiro,2012)以及政府参与发展和重建的能力(Sexton,2016)。

在这篇文章中,我们从更细微的层面来解读资源可用性对作战策略的影响。在我们的非正规战争模型中,叛军收集有关目标脆弱性的信息,并根据这些信息选择攻击模式。积极的经济冲击使叛军能够获得相对高质量的情报,他们的攻击变得更加复杂,涉及更复杂的武器,并聚集在一组最脆弱的目标上。从技术上讲,我们的模型是Blotto上校博弈的一个新版本,这是一个标准的两方冲突的一般模型(Blackett, 1958; Powell, 2007; Kovenock and Roberson, 2012)。我们为攻击方增加了收集有关目标脆弱性的额外信息的可能性:在政府分配了其防御资源后,每个可能的目标都要进行脆弱性测试,叛军对目标的选择依赖于这些测试的结果。在均衡状态下,不同目标的最佳攻击分配要考虑到这些额外的信息;这在信息的精确性和攻击的分配之间建立了联系。

我们使用美国政府提供的解密军事数据来测试我们模型的含义,这些数据记录了在 "持久自由行动 "期间阿富汗的数十万次战斗。这些数据在范围和规模上都是独一无二的;它们包含了原本无法观察到的战斗行动细节,如叛乱分子监视行动的地点、叛乱分子的战场创新、叛乱分子的单位渗透以及欺骗性武器技术的使用。我们将这些细化的记录与微观层面的鸦片生产地点和强度信息以及影响鸦片生产力的外生农艺条件的卫星测量相结合。我们利用这些高分辨率、高频率的农业投入措施来构建一个新的外源性鸦片适宜性措施。我们还收集了一系列有关农业价格区、基础设施项目、灌溉技术和使用胁迫性威胁来操纵当地生产的额外信息,以评估反叛能力的冲击如何影响政治暴力。

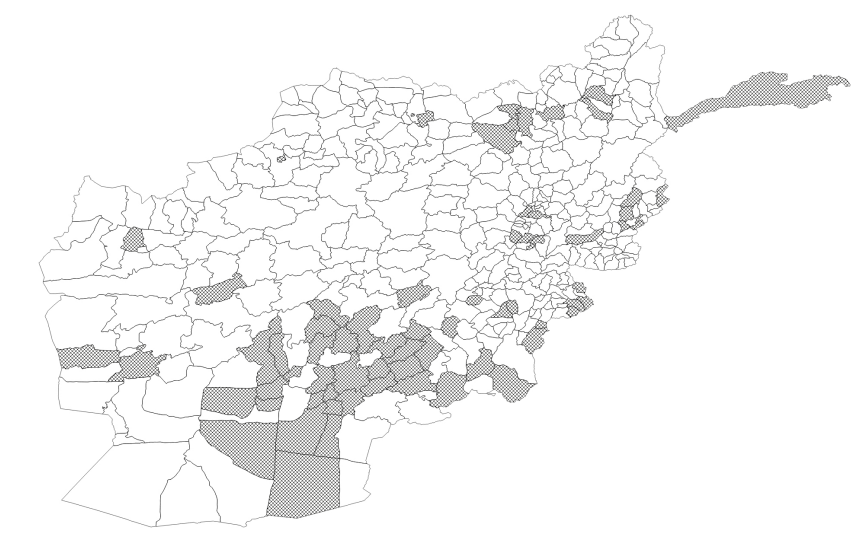

我们发现一致的证据表明,对反叛组织的正面经济冲击导致了暴力的增加和反叛分子产生暴力的方式的改变。特别是,我们发现反叛者能力的提高与反叛者更多的技术创新有关,更多的攻击涉及对政府部队的复杂渗透,更多的使用欺骗性武器技术,以及更复杂的多目标作战行动。我们还发现,随着叛乱分子获得资本的增加,他们在时间和空间上都参与了更多的集群攻击。重要的是,由于我们的作战记录还包括叛军的监视信息,我们可以检验我们理论模型的核心猜想:获得有关政府漏洞的更精确的信息使叛军可以将资本转化为更复杂的攻击。在我们的样本开始时,叛乱分子能够在阿富汗398个地区中的70个地区进行监视行动,我们在图1中对其进行了可视化。我们发现了这一机制的广泛证据:在战役早期叛乱分子开展监视行动的地区,暴力和攻击的复杂性对资源能力的反应特别强烈。

图 1:叛军领导的在阿富汗进行的监视行动。

注释:叛乱分子间谍行动的数据来自SIGACTS军事记录。交叉模式表明叛乱分子在2006年期间至少进行了一次被发现的监视行动,这也是我们样本的第一年。地区边界取自ESOC阿富汗地图(398个地区)。

利用现代计量经济学推理方法对战斗策略进行的研究仍然很少,这些研究利用了细化的军事记录。正如伯尔曼和马塔诺克(2015)所指出的,在我们对叛军何时和如何参与武装斗争的理解之间存在一个有意义的差距。我们的论文有助于解决这一差距。更广泛地说,我们的论文提供了对叛乱基本机制的见解。国家能力是冲突的经济理论的核心(Besley和Persson,2011;Powell,2013)。然而,国家竞争者可用的资源也影响着冲突何时出现,内部战争如何进行,以及是否以撤军结束。

我们的理论模型和实证测试还关注冲突中一个新的但经常被忽视的动态:所有各方都收集信息。之前关于反叛乱的工作主要是研究战斗的动态,包括对平民的伤害,如何影响政府军的情报收集(Condra和Shapiro,2012)。这部分是由于很难观察到非国家行为者如何以及何时参与监视并管理有关战斗活动和目标脆弱性的信息流。然而,Kalyvas(2006)和其他人使用各种人种学、历史和档案方法指出,在冲突期间,特别是不对称战争期间,信息对各方都很重要。我们的理论模型强调了这一机制,认为情报收集决定了叛乱分子在哪里、如何以及以何种方式制造暴力。我们还对这一机制进行了广泛的定量探讨,并对政治暴力的丰富定性描述进行了探讨,这些描述将信息置于国内冲突的中心。

最后,我们的研究是第一个估计资源能力对战场有效性影响的研究,特别是涉及车辆和武器系统损坏以及士兵伤亡的攻击。我们发现,这些有效攻击随着鸦片适宜性的正向冲击而大幅增加,特别是针对硬目标的攻击。与我们的主要结果一致,我们还发现,这些冲击对叛军能力的影响是由情报收集机制介导的:在叛军能够获得监视资产的地区,战斗力的提高最为明显。

本文的其余部分组织如下。第2节介绍了我们的理论模型。第3节简要介绍了制度背景。第4节详细介绍了实证策略。第5节介绍主要结果和稳健性检验。最后一节是结论。