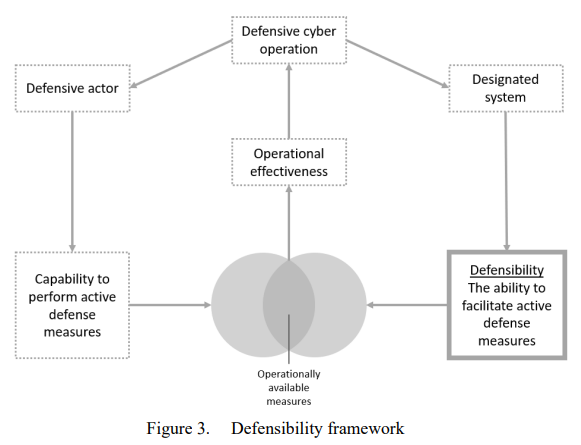

在谈论网络系统时,研究人员和决策者都广泛使用 "可防御性(defensibility)"一词,但没有一个普遍的定义,也没有观察和衡量它的方法。本研究探讨了在防御性网络战背景下如何定义可防御性,哪些关键因素构成了可防御性,以及如何衡量这些因素。为此,首先研究了学说和研究,为可防御性建立了一个意义框架。其次,该研究提出了防御者在防御性网络战中需要具备的七种基本能力,以及一套影响这些能力的系统属性。最后,提出了一套对这些属性的测量方法,以使可防御性得到观察和测量。这项研究的结果是对防御性网络战背景下的防御性的定义,构成其防御性的系统属性列表,以及对这些属性的一套相关测量。利用这些,可以分析一个系统的可防御性,以表明防御者在系统中进行操作时可能有哪些限制,以及系统需要改进的地方。这项工作是将可防御性建设成一个有用的工具的第一步,它强调了在系统中进行动态防御行动的防御者的需求,而不是实施静态措施以提高网络安全的行为者的需求。

引言

根据美国陆军理论,成功的防御行动的特点是 "破坏、灵活、机动、大规模和集中、深度作战、准备和安全"(Department of the Army, 2019a, p. 4-1)。这些原则也可以适用于防御性网络行动,但其在实践中的应用还没有得到广泛研究。在讨论信息技术(IT)系统和网络能力时,可防御系统和可防御网络这两个术语经常被高级管理层用作战略目标或要求(Cyber Operations,2015;Gorminsky,2014;Shachtman,2012;U.S. Strategic Command,2015;King & Gallagher,2020)。一个系统的可防御性通常包括的部分是与网络安全领域相关的静态措施,这个领域获得了大量的研究。然而,第二部分则不太发达,是由与战斗空间的准备有关的因素组成的,以实现或支持一个积极的网络防御者。

本文作者作为一名网络防御者已经度过了7年,在这期间,作者参与了与技术人员、系统利益相关者和高级管理层关于网络防御性要求的一系列讨论,在这些讨论中,理论和研究都明显缺乏对该术语的明确操作定义。只关注根据网络安全的原则使系统安全,可能不利于成功利用网络防御者的能力。流量加密是一个例子,它可以增加系统的安全性,同时也使防御者更难。在这个例子中,如果不采取措施让防御者以可控的方式破解加密,他们检查和修改网络流量的能力就会受到限制,降低了他们的操作效率,使系统更难防御。

建立一个普遍的网络可防御性定义,并将其操作化,以确定在蓝色网络空间开展行动时,哪些系统特征和相关变量对主动防御者有价值,这对于给防御者和系统利益相关者一个更好的机会来共同完成可防御的系统,从而提高防御行动的有效性并降低风险是非常重要的。例如,当被赋予防御系统的任务时,防御者可以使用这个定义来评估该系统在那里可能采用的能力,并将此传达给利益相关者和决策者。如果系统的任何属性阻碍了防御者的能力,这些都可以被指出并传达。

A 问题与目的

问题是,在防御性网络行动的背景下,网络可防御性一词定义不清,特别是在描述可防御的网络或系统的特征时。这个词经常在战略层面上被用来表示意图,但网络防御者对指定系统的要求是什么的知识主要是默示的。此外,网络防御者本身也缺乏一个共同和既定的词汇来沟通和衡量这些要求。

这是一个问题,因为如果没有明确的定义,可防御性就成了网络安全的同义词,这最终会阻碍积极网络防御的全部潜力的实现。如果没有一个公认的通用词汇来表达进行防御行动所需的能力,就有可能在防御者在理想条件下的能力与特定指定系统中可能实现的能力之间出现差距。这可能会导致系统无法得到充分的防御,领导层和利益相关者对网络和系统的状况产生误解,以及网络防御者的利用不足和挫败感。

本研究的目的是开发一个框架,用于分析和测量网络领域的系统防御性。这包括定义和操作关键因素,因为它们适用于为主动防御者准备战斗空间。

B 影响

这项研究的主要好处是,它将为网络防御性提供一个共同的定义,使领导层、网络防御者和系统利益相关者之间能够更好地沟通。随着关键能力的操作化,它也提供了一个可观察变量的框架,在评估网络或沟通优先级时开始衡量防御性。

这项研究的其他好处包括:促进对网络防御者的能力和他们在特定的指定系统中实际能够实现的能力之间存在的差距的理解;创建一个标准的词汇,以改善网络防御者和IT系统利益相关者之间的沟通;给网络防御者提供一个模型,以便在评估系统和向决策者报告防御状态时使用;为决策者提供防御性的不同方面和因素的明确操作化定义,使其能够更清晰地与系统利益相关者沟通意图和优先事项。

C 研究的问题

-

如何在防御性网络行动的背景下定义网络防御性?

-

在一个分析框架内,哪些关键因素和相关变量构成了防御性网络行动背景下的系统防御性?

D 定义

网络空间:"信息环境中的一个全球领域,由信息技术基础设施和驻地数据的相互依赖的网络组成,包括互联网、电信网络、计算机系统以及嵌入式处理器和控制器"(参谋长联席会议,2021年,第55页)。

蓝色网络空间:"网络空间中由美国、其任务伙伴保护的区域,以及国防部可能被命令保护的其他区域"(Joint Chiefs of Staff, 2018a, p. I-4)。请注意,虽然本研究是基于美国的理论和定义,但目的是为了让更多人能够使用该定义。在本研究中,蓝色网络空间将被用来表示要防御的整个空间,主要是在讨论一般概念和广泛能力时。指定系统将被用来讨论蓝色网络空间中的单个系统,在特定情况下要进行防御。

美国国防部(DOD)参谋长联席会议(2018a)在联合出版物3-12:网络空间行动(JP 3-12)中定义了不同类型的网络任务和活动,这将被用来为本研究提供行动背景。防御性网络空间行动(DCO),分为内部防御措施(DCO-IDM)和响应行动(DCO-RA)(参谋长联席会议,2018a)。本论文的重点是DCO-IDM,它被定义为 "授权的防御行动发生在被防御的网络或网络空间的一部分 "的任务(Joint Chiefs of Staff, 2018a, p. II-4)。在JP 3-12中,参谋长联席会议(2018a)也断言了防御和安全之间的区别。

- 联合理论使用 "网络空间安全 "一词来区分这种战术层面的网络空间行动与国防部(DOD)和美国政府(USG)政策中使用的政策和计划术语 "网络安全"。为了能够有效地规划、执行和评估,理论区分了网络空间安全和网络空间防御行动,这是国防部和美国政府的网络安全政策中没有的区别,因为网络安全一词包括安全和防御的概念。(第II-6页)

E 局限性

由于全球定义需要广泛传播才能产生效果,本研究将保持在非保密级别。这限制了在操作网络防御性时可以解决的深度,因为它必须关注广泛的能力而不是具体的技术要求。这样做的原因是,网络防御者的具体技术要求将勾勒出他们的能力。

这项研究的重点是网络防御者和主动防御,而忽略了仅以静态网络保护为目的的方面。两者都是全面防御所需要的,主动防御措施往往建立在健全的静态保护之上(Fanelli,2016)。