美国国防部(DOD)使用漏洞评估工具来确定其许多网络系统的必要补丁,以减轻网络空间的威胁和利用。如果一个组织错过了一个补丁,或者一个补丁不能及时应用,例如,为了最大限度地减少网络停机时间,那么测量和识别这种未缓解的漏洞的影响就会被卸载到红色团队或渗透测试服务。这些服务大多集中在最初的利用上,没有实现利用后行动的更大安全影响,而且是一种稀缺资源,无法应用于国防部的所有系统。这种开发后服务的差距导致了对进攻性网络空间行动(OCO)的易感性增加。本论文在最初由海军研究生院开发的网络自动化红色小组工具(CARTT)的自动化初始开发模型的基础上,为OCO开发和实施自动化后开发。实施后开发自动化减少了红色小组和渗透测试人员的工作量,提供了对被利用的漏洞的影响的必要洞察力。弥补这些弱点将使国防部网络空间系统的可用性、保密性和完整性得到提高。

1.第二章:背景

第二章详细介绍了CO中后开发的重要性,并通过分类法解释了后开发的影响。它还研究了现有的后开发框架和工具,它们试图将后开发自动化。本章还强调了其他工具和框架的不足之处,并讨论了本研究如何在以前的工作基础上进行改进。

2.第三章:设计

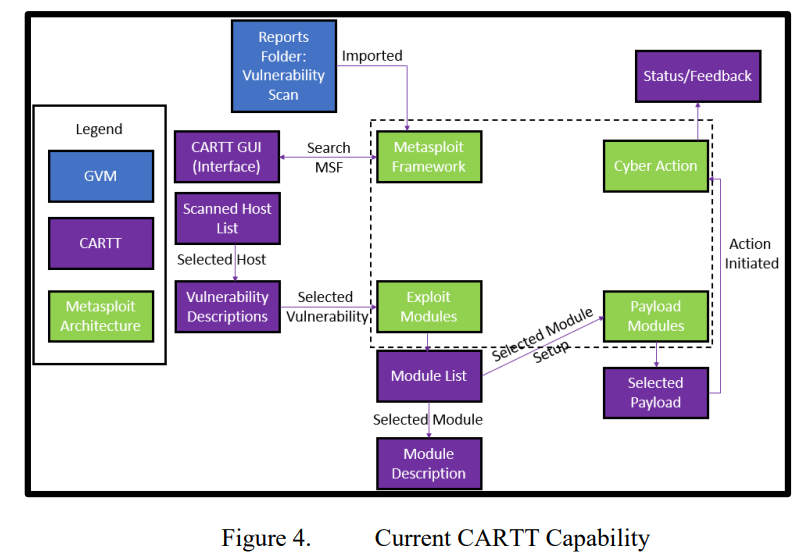

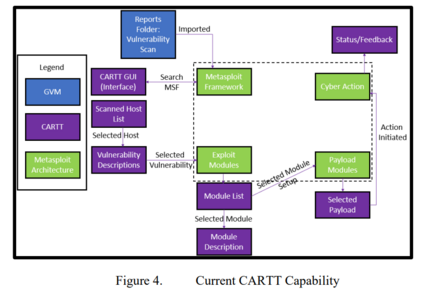

第三章介绍了CARTT是如何扩展到包括自动后开发的。这项研究利用了CARTT客户-服务器架构的集中化和模块化来扩展后开发行动。本章还详细讨论了发现、持续、特权升级和横向移动等后剥削行动。

3.第四章:实施

第四章介绍了CARTT中实现的代码、脚本和工作流程,以实现自动化的后剥削。它详细描述了Metasploit框架(MSF)资源脚本的重要性,以及CARTT服务器、CARTT客户端界面和CARTT操作员角色之间的通信。

4.第五章。结论和未来工作

第五章对所进行的研究进行了总结,并讨论了研究的结论。它还提供了未来工作的建议,以进一步扩大CARTT的可用性和能力。