《重新设计反无人机系统架构》2022最新160页论文,美国海军研究生院

总结

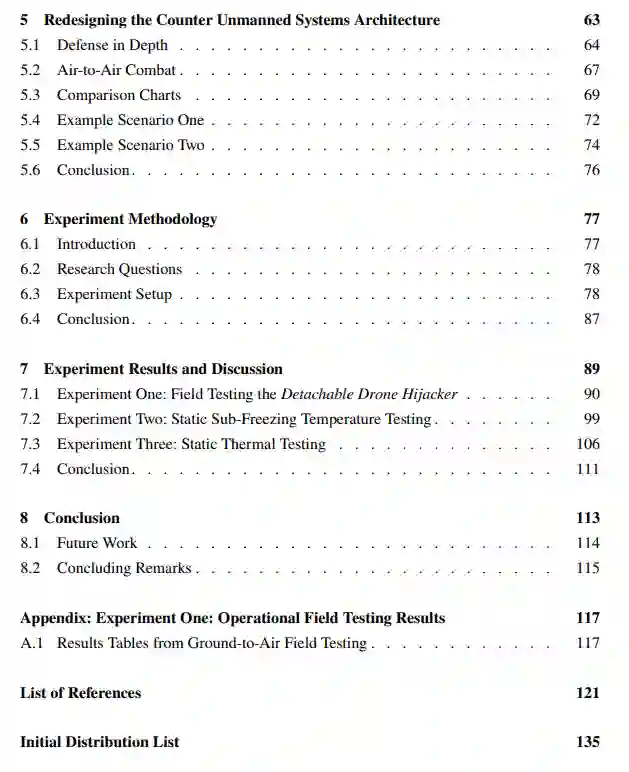

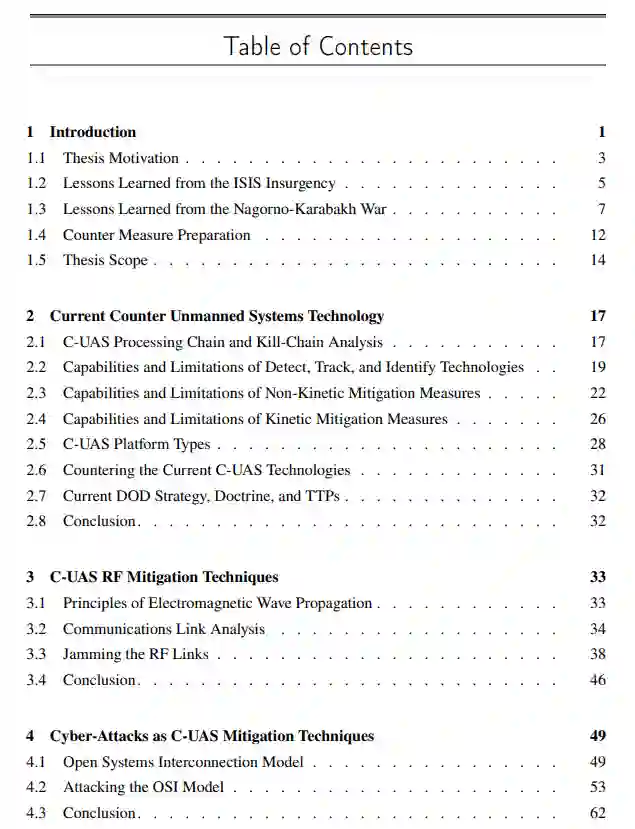

提纲

-

第2章通过分析当前和未来系统在杀伤链处理方面的成功或不足之处,审查了C-UAS技术的能力和局限性。这将有助于确定国防部和国土安全部在哪些方面可以重新设计其C-UAS技术的采购战略。此外,本章还研究了当前的C-UAS理论、战术、技术和程序(TTP)以及标准操作程序,以确定国防部可以改进其对抗无人机的战略。 -

第3章探讨了用于干扰数字通信链路的非动能射频缓解措施。这一技术讨论的重点是电磁(EM)波传播、链路预算分析、低探测概率(LPD)和低拦截概率(LPI)原则、扩频通信和射频干扰原理。 -

第4章以第3章中的信息为基础,探讨利用消费型无人机上的通信协议漏洞的方法。这一章研究了开放系统互连(OSI)模型,它与数字通信的关系,以及如何开发网络攻击技术以提供对敌对无人机的精确攻击。 -

第5章使用海军陆战队的深度防御模式进行防御性作战[33],以保持进攻性思维来限制对手对第1-3组无人系统的使用[34]。本章还讨论了作战飞机如何被用作空中拦截来保卫关键基础设施。此外,本章还提供了对比图来探讨当前的C-UAS架构,整合机载网络攻击和EW设备可能是什么样子,以及与拟议架构相关的优点和缺点。最后,本章的结论是两个假设场景,即叛乱团体使用无人驾驶自杀式无人机群攻击水电设施。 -

第6章概述了第7章所使用的实验方法、设置和数据收集方法,其中设计和建造了一个可拆卸的无人机劫持器的原型。 -

第7章描述了用于创建第5章中概述的概念的原型的实验过程。本章进行的实验对敌方无人机进行了拒绝服务(DoS)攻击,该攻击是由可拆卸无人机劫持器发射的,该劫持器连接在友方无人机上。 -

第8章是本论文的结论。对第5章提出的架构以及第7章的实验进行了讨论。本章最后提出了对未来C-UAS系统采购和理论发展的影响。

便捷下载,请关注专知人工智能公众号(点击上方蓝色专知关注)

后台回复“CUAS” 就可以获取《《重新设计反无人机系统架构》2022最新160页论文,美国海军研究生院》专知下载链接

登录查看更多

相关内容

Arxiv

0+阅读 · 2022年12月22日