对物联网的恶意攻击

-

人们完全听不到的超声波音频攻击,可以控制包括Siri、Google Now和Alexa在内的语音识别系统。听不见的命令甚至可以操纵奥迪汽车的导航系统。

-

视觉攻击可以导致交通标志被错误分类。

-

网络安全中的对抗性样本可能来自一个非常不同的分布;计算机视觉中的对抗性图像是通过添加微小的扰动而产生的。

对抗性机器学习(ML)

- ML技术被用来检测网络安全事件。

- 敌方积极改造他们的目标以避免被发现。

- 他们击败了传统的ML技术,这些技术假设当前和未来的数据集具有相同的属性。

- 需要为对抗性环境提供新的ML技术。

人工智能(AI)与对抗性ML

-

人工智能需要对抗性的ML能力:

-

用博弈论框架来模拟攻击者和防御者(如学习系统)之间的互动

-

对抗性的监督学习、无监督学习和主动学习算法

-

用随机性打破对抗性样本的可转移性

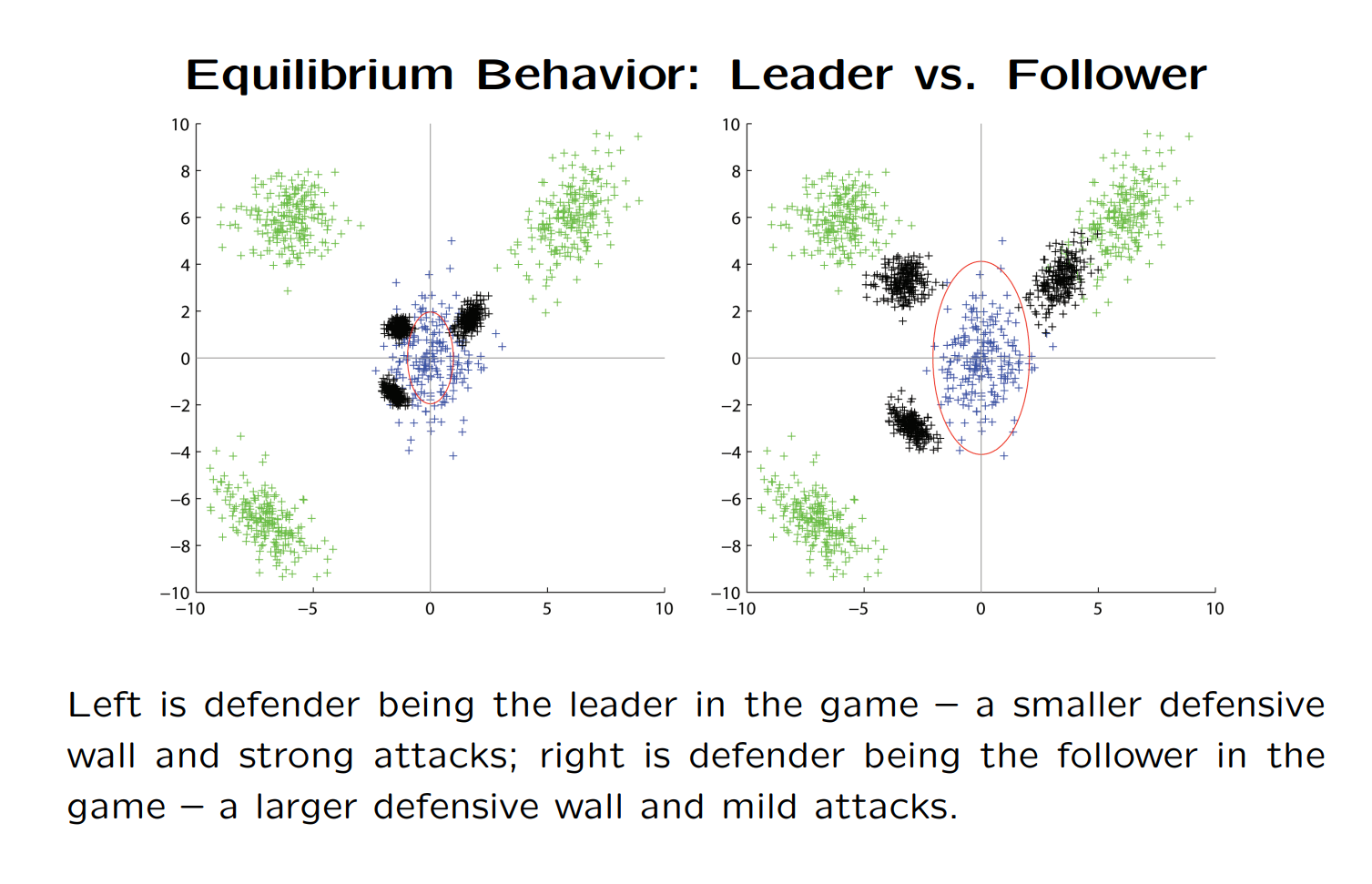

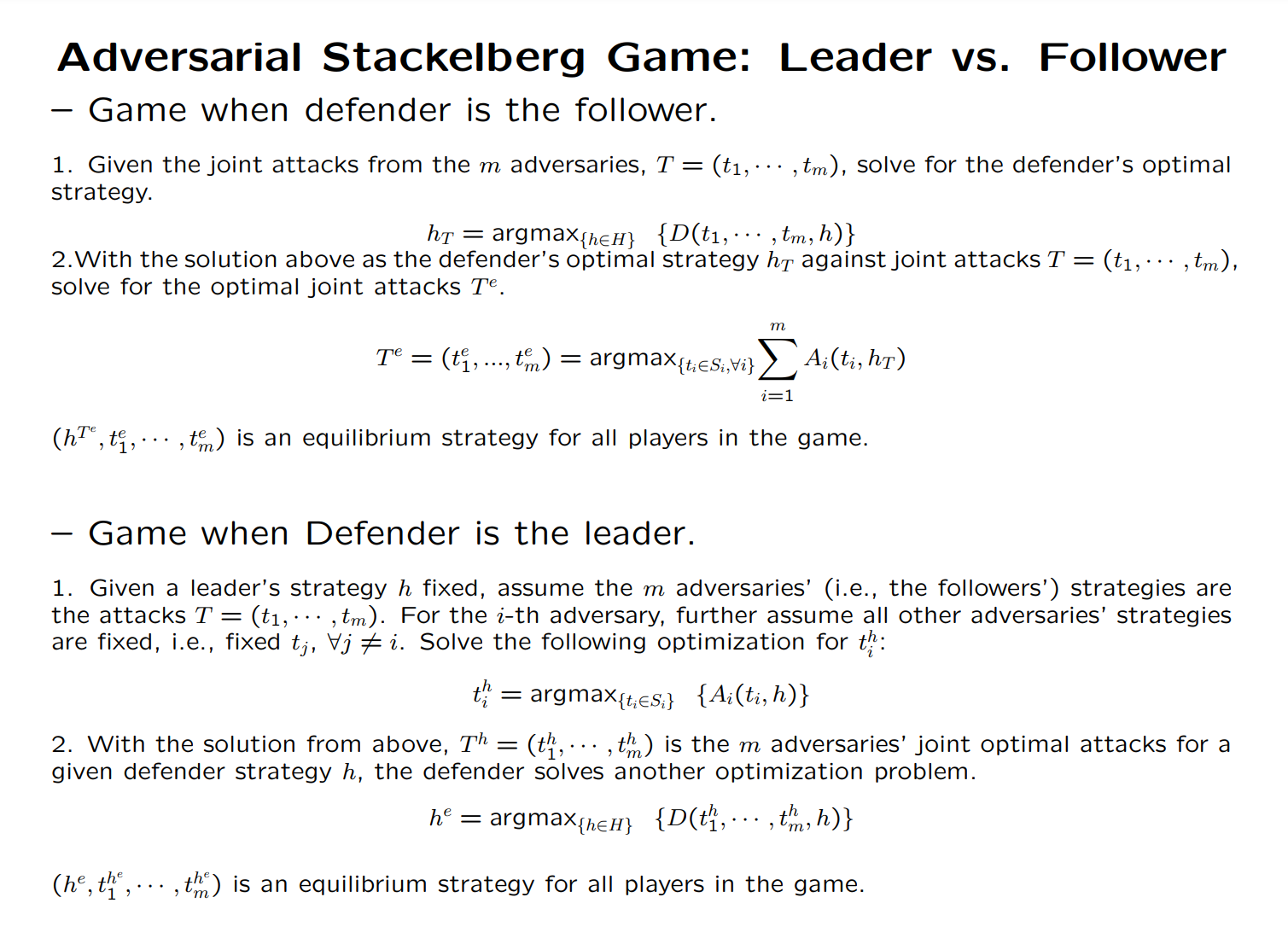

对抗性的斯塔克伯格游戏: 领导者与追随者

玩家采取连续行动,使自己的效用最大化。 防御者作为追随者是一个m-领导者-追随者的游戏。 防御者是领导者,是一个领导者-追随者的游戏。

成为VIP会员查看完整内容