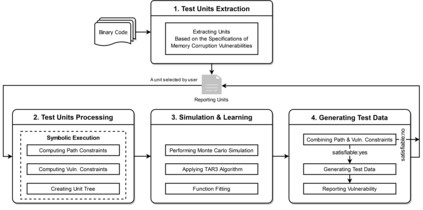

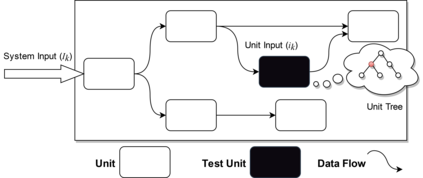

Memory corruption is a serious class of software vulnerabilities, which requires careful attention to be detected and removed from applications before getting exploited and harming the system users. Symbolic execution is a well-known method for analyzing programs and detecting various vulnerabilities, e.g., memory corruption. Although this method is sound and complete in theory, it faces some challenges, such as path explosion, when applied to real-world complex programs. In this paper, we present a method for improving the efficiency of symbolic execution and detecting four classes of memory corruption vulnerabilities in executable codes, i.e., heap-based buffer overflow, stack-based buffer overflow, use-after-free, and double-free. We perform symbolic execution only on test units rather than the whole program to avoid path explosion. In our method, test units are considered parts of the program's code, which might contain vulnerable statements and are statically identified based on the specifications of memory corruption vulnerabilities. Then, each test unit is symbolically executed to calculate path and vulnerability constraints of each statement of the unit, which determine the conditions on unit input data for executing that statement or activating vulnerabilities in it, respectively. Solving these constraints gives us input values for the test unit, which execute the desired statements and reveal vulnerabilities in them. Finally, we use machine learning to approximate the correlation between system and unit input data. Thereby, we generate system inputs that enter the program, reach vulnerable instructions in the desired test unit, and reveal vulnerabilities in them. This method is implemented as a plugin for angr framework and evaluated using a group of benchmark programs. The experiments show its superiority over similar tools in accuracy and performance.

翻译:内存腐败是一个严重的软件脆弱性类别,在被利用和伤害系统用户之前,需要认真注意检测和从应用中清除记忆腐败,这是软件脆弱性的一个严重类别。 象征性执行是分析程序和发现各种脆弱性的众所周知的方法,例如记忆腐败。 虽然这种方法在理论上是健全和完整的,但从理论上讲,它面临一些挑战,例如路径爆炸,如果应用于现实世界复杂的程序。 在本文件中,我们提出了一个方法,提高象征性执行的效率,并发现可执行代码中的四种记忆腐败脆弱性类别,即,基于堆叠的缓冲溢出、基于堆叠的缓冲溢出、无损的和双向无。 我们只在测试单位而不是整个程序上进行象征性执行,以避免路径爆炸。 在我们的方法中,测试单位被视为程序代码的一部分,其中可能包含脆弱声明,并根据记忆腐败脆弱性的规格进行静态识别。 然后,每个测试单位都以象征性方式执行,用以确定执行该声明或激活脆弱性的单位输入数据的条件, 分别在测试单位中, 解析这些弱点的参数, 测试系统 测试系统 测试系统 的输入过程 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 的弱点 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试系统 测试 测试 的 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 的 的 的 测试 测试 测试 测试 测试 测试 测试 测试 测试 的 的 的 的 的 的 测试 的 的 的 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 的 的 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 测试 的 的 的 测试