巴尔干半岛上的双重网络攻击分析

近期在巴尔干地区发现了正在进行网络攻击行动,攻击中使用了两个具有相似目的的工具:一个后门和一个木马我们分别命名为BalkanDoor和BalkanRAT。BalkanRAT使攻击者能够通过图形界面远程控制受感染的计算机; BalkanDoor使攻击者能够通过命令行远程控制受感染的计算机。

概述

此攻击活动中使用恶意电子邮件作为其传播方式,最终在目标计算机上种植这些工具,每个工具都能够完全控制受影响的计算机。这种攻击方式使攻击者可以选择最合适的方法在计算机上执行操作。

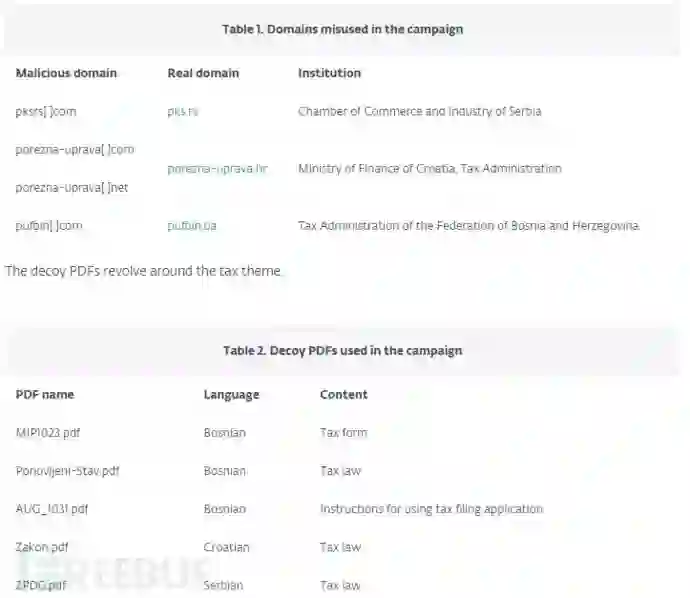

该攻击活动中邮件主要以税收为核心。电子邮件包含的链接和诱饵PDF都涉及税收,可以看出攻击者目标为巴尔干地区组织的财务部门。因此,定此次攻击活动主要是以经济利益为主要目的。

该活动从2016年1月至今一直很活跃,该活动在2016年由塞尔维亚安全分析和2017年的克罗地亚CERT简要描述。这些分析中都只包含此两种工具中的一个,并且只是针对单一国家。然而,我们的研究表明,此次新发现攻击活动中的目标、使用策略,利用技术和编程代码与之前分析中提到的有大量相似之处。

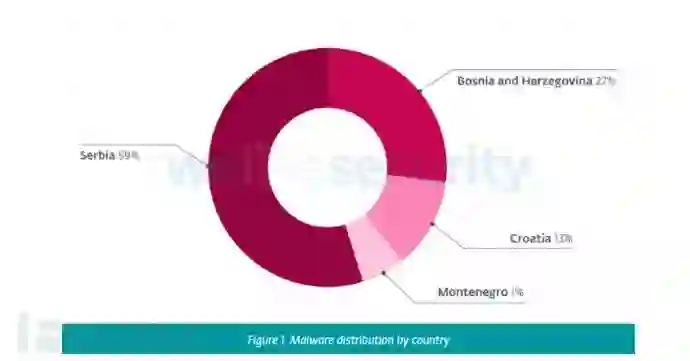

研究结果表明,攻击活动是经过精心策划的,这是一场跨越克罗地亚,塞尔维亚,黑山和波斯尼亚和黑塞哥维那的长期攻击渗透行为。

在本文中,我们将描述BalkanDoor和BalkanRAT的一些显着特征。我们的分析表明,前者作为Windows服务运行,它可以远程解锁Windows登录屏幕,无需密码启动具有最高权限的进程。后者利用合法的远程桌面软件(RDS)和其他工具、脚本隐藏窗口,托盘图标,进程等。

目标和分布

BalkanRAT和 BalkanDoor都分布在克罗地亚、塞尔维亚、黑山和波斯尼亚和黑塞哥维那。

据数据显示,网络攻击活动自2016年以来一直在进行,最近检测到的是在2019年7月进行。

攻击者一直通过恶意电子邮件传播工具,邮件中包含指向恶意文件的链接,链接模仿了官方机构的合法网站。

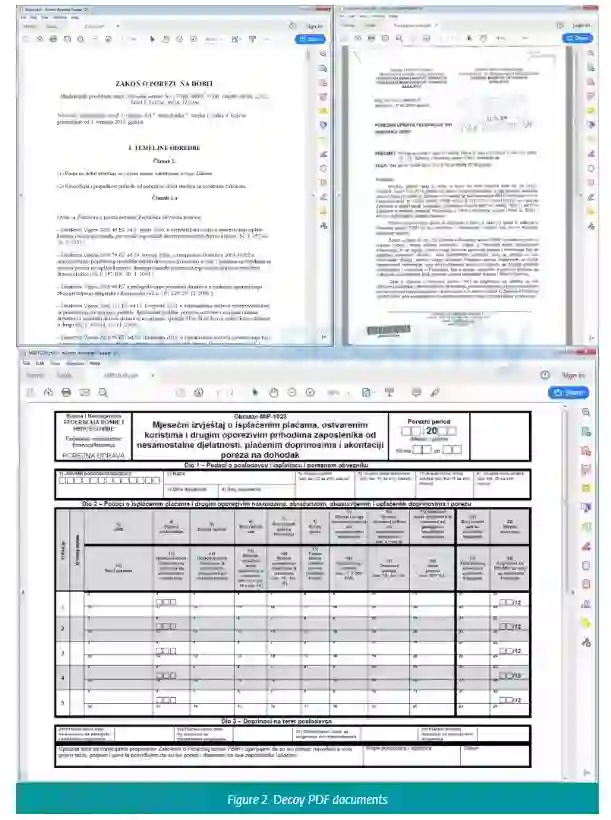

通常,指向可执行文件的链接被伪装成指向PDF的链接。可执行文件是一个Winrar自解压器,其名称和图标更改为PDF文件。当执行时,解压其内容,打开PDF并静默执行 BalkanRAT和 BalkanDoor。

在2019年检测到的BalkanDoor的样本中,恶意软件利用winrar ace漏洞(CVE-2018-20250)伪装成rar存档以ace存档的形式传播,该漏洞已在2019年2月28日发布的5.70版中得到修复。基于漏洞的Balkandoor比以前版本的恶意软件更隐蔽,因为它不需要执行下载文件,下载文件可能会引起目标受害者的怀疑。

技术分析-BalkanDoor

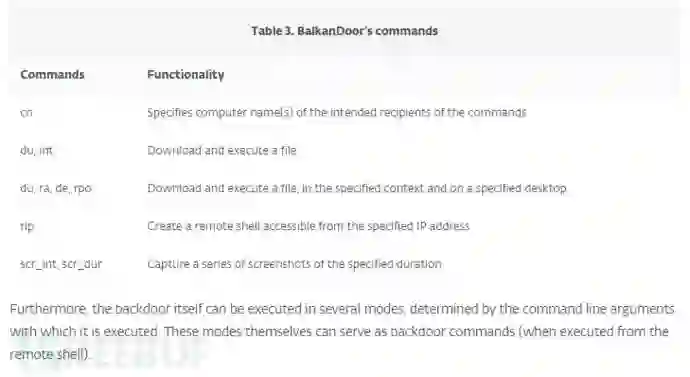

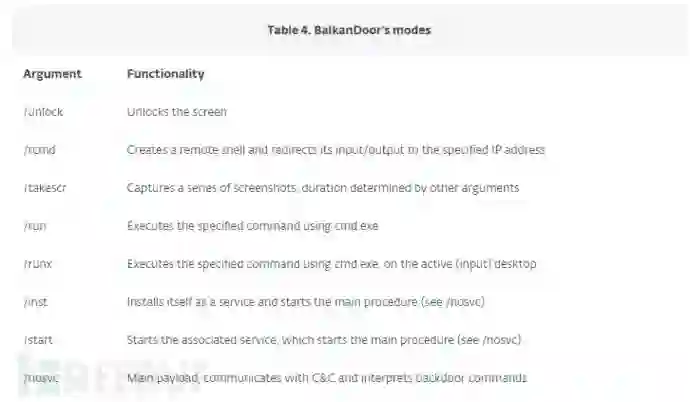

Balkandoor是一个简单的后门,有少量的命令(下载并执行一个文件,创建一个远程shell,截图)。它可用于自动执行任务,或同时自动控制多台计算机。从2016年开始已经发现六个版本的后门及支持命令。

初始的Dropper解压所有组件,打开一个诱饵PDF,并执行一个批量安装脚本,以确保后门的持久性。后门以合法的服务名称(例如windowssvc、windowsprnt、windowsconn或windowserr)将自己注册为服务,附带的批处理脚本可以通过注册表运行或启动文件夹进一步确保持久控制。

安装后门后,计算机连接到C&C服务器,通过计算机名称标识自身并请求命令。后门可以从硬编码列表中连接到任何一个C&C服务器。它通过HTTP或HTTPS协议连接;如果使用HTTPS,则忽略服务器证书。如果连接不成功,后门可以使用受害者计算机上用户配置的代理并重复连接尝试。

后门命令以ini文件的格式存在,其属性决定命令、命令参数和目标收件人。指定接收者列表允许攻击者一次将其命令发送到多台受攻击的计算机,例如自动截图所有受攻击的计算机。

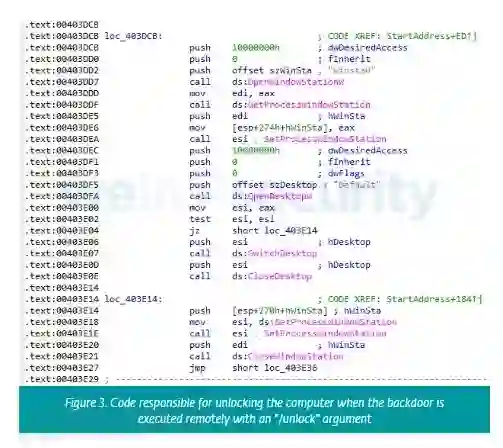

在BalkanDoor中,最值得注意的是无密码屏幕解锁。当登录用户锁定计算机时,此功能对攻击者很有用。“锁屏”只是系统的另一个桌面,因此任何具有权限的恶意软件都可以通过命令切换到真正的桌面,执行此操作不需要密码。

技术分析-BalkanRAT

BalkanRAT比其后门更复杂,其目标是在目标机器上部署远程程序软件,该软件是俄罗斯供应商Remote Utilities,LLC提供的商业软件,用于远程访问计算机或进行远程管理。BalkanRAT还向攻击者提供远程访问所需的凭证。

BalkanRAT有几个额外的组件来帮助加载、安装和隐藏RDS。它们可以向防火墙添加新规这,隐藏RDS窗口及其托盘图标,并在任务管理器中隐藏相关进程。

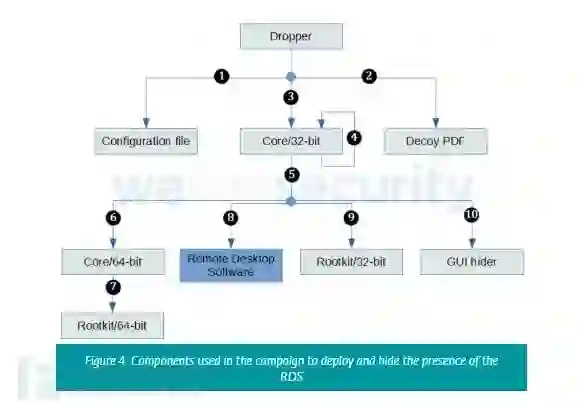

1、Dropper首先解包所有组件;一个配置文件、远程桌面软件和安装它的核心组件、一个userland rootkit、一个gui hider和一个decoy pdf文件。

2、打开PDF文件,以免引起用户的怀疑。

3、在安装模式下执行核心组件(32位)。

4、核心组件(32位)自安装以便在每次启动时执行,并为RDS的防火墙添加特例。它执行配置文件中指定的指令inst1和inst2,然后再次执行自己处于隐藏模式。

5、在这种模式下,核心组件就是一个键盘记录器。

6、核心组件(32位)以注入模式执行自身的64位版本。

7、核心组件(64位)将userland rootkit(64位)注入到任务管理器进程中。然后,userland rootkit会隐藏任务管理器中存在的恶意进程。

8、核心组件(32位)执行RDS。它反复监视和隐藏RDS窗口(因为它是一个GUI应用程序)。

9、核心组件(32位)将userland rootkit(32位)注入到任务管理器进程中。然后,userland rootkit会隐藏任务管理器中存在的恶意进程。

10、核心组件(32位)执行配置文件中指定的命令cmd1和cmd2。其中一个命令是执行一个GUI隐藏程序,这是一个隐藏RDS托盘图标脚本。

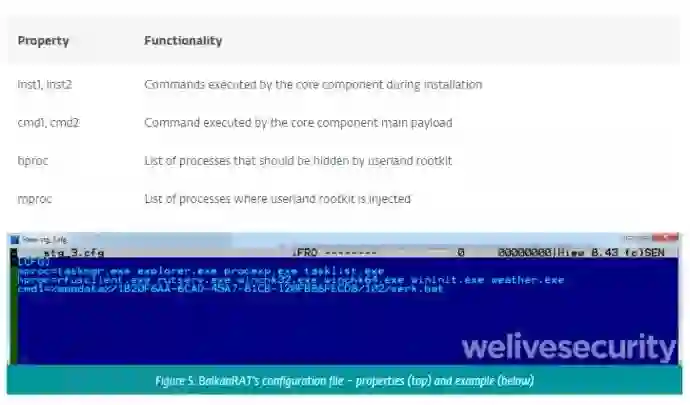

BalkanRAT的配置文件采用ini文件格式(类似于Balkandoor,它将此格式用于后门命令),其中一个部分名为[cfg]。ini文件由恶意软件的核心组件和userland rootkit使用。

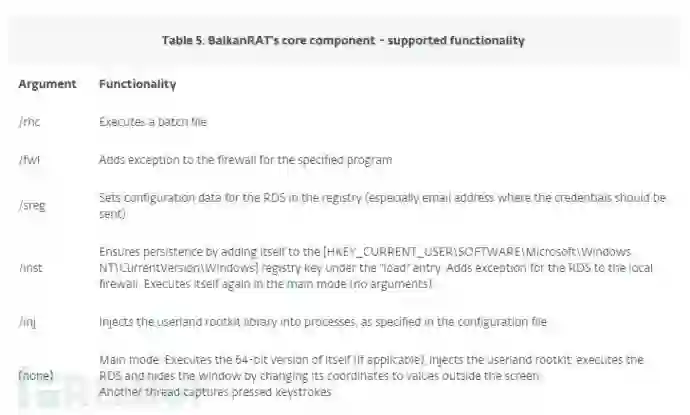

BalkanRAT的核心是一个多用途组件(有32位和64位版本),它可以在各种模式下执行命令。最重要的是,它用于安装Balkanrat后门,启动userland rootkit,并为防火墙中的rds组件添加特例。

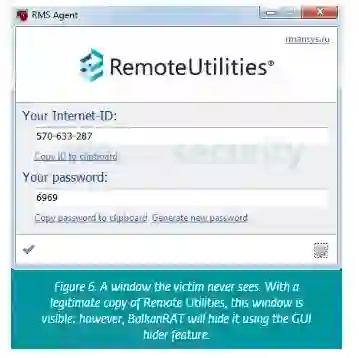

BalkanRAT的主要部分是远程访问程序的副本。BalkanRAT没有使用官方版本,而是部署了一个有攻击者证书签名的副本。

在受害者计算机上运行的RDS的客户端必须知道唯一的ID和密码,这两者都是在服务器端生成才能连接到服务器。Balkanrat部署的rds的配置方式是让所有受害者的密码都相同,生成的唯一ID由工具本身发送到攻击者的电子邮件地址。

攻击者利用获得到的凭证,通过远程控制软件访问受损计算机。该工具可以通过屏幕来监视用户的活动,并手动管理计算机。

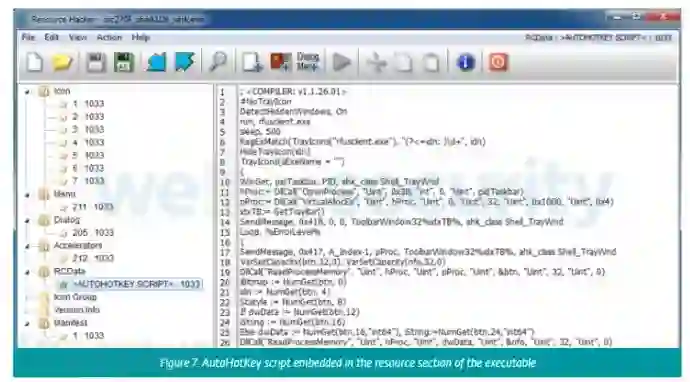

为了保持隐蔽,BalkanRAT使用了图形用户界面隐藏功能。在大多数样例中(有些旧的样例是例外情况),隐藏功能为一个自动热键脚本,并编译成一个可执行文件以便在计算机上运行。这个脚本的目的是隐藏RDS客户机的托盘图标。

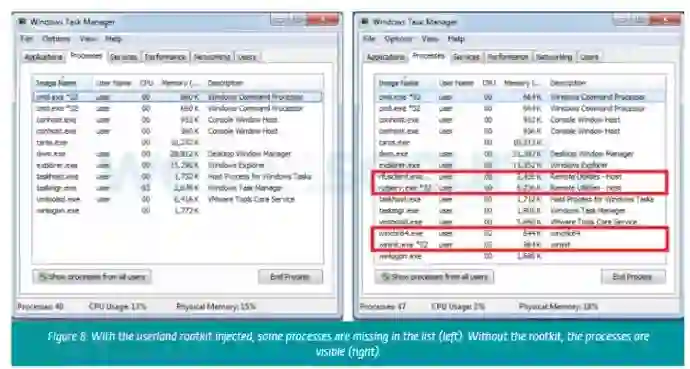

BalkanRAT用来隐藏的另一个功能是能够对用户隐藏进程。

为了实现这一点,用户和rootkit库被注入到进程中。userland rootkit 勾住了进程中的ntquerysysteminformation函数。如果SystemProcessInformation被调用,它将筛选出与配置文件中名称相同的进程。因此,任务管理器不会显示攻击者想要对用户隐藏的进程。

被隐藏的进程都属于BalkanRAT,在列表中看到了诸如“weather.exe”或“preserve.exe”之类的名称,它们属于 BalkanDoor后门。这一发现表明这两种工具确实是一起使用的。

总结

BalkanDoor和BalkanRAT对受害者构成了巨大的风险。如果将它们一起用作工具集,它们将成为一种更强大的武器。

为了确保安全,企业用户应遵守基本的网络安全规则:谨慎对待电子邮件,仔细检查其附件和链接,更新软件并使用信誉良好的安全解决方案。

IoCs

请点击底部阅读原文查看

*参考来源:welivesecurity,由Kriston编译,转载请注明来自FreeBuf.COM

精彩推荐