渗透某德棋牌游戏

文章作者:路子年

原文来源:渗透吧

如有侵权,请联系删除

声明

本文章纯属虚构,如有雷同不胜荣幸,文中一切观点,纯属于作者瞎想与作者本人无关,大牛误喷,不带节奏谢谢!愿互相帮助共同进步

一直找不到目标站点,昨天下午收到的一条微信之后突然有了目标

还是老规则 下载了APP 这里提示下注意事项

因为这种APP是自动采用微信账号登录 且苹果手机登录前需要申请数据网络权限

所以在进行抓包前 需要先点开APP给予数据网络权限并提前登录微信账号(设置代理之后无法登录微信

进入APP后 首先对APP内部通过http请求获取或得到数据的接口进行了测试 也测试得到APP走http请求的IP为 阿里云服务器IP地址

注意事项 碰到阿里云服务器(不要进行端口扫描,不要进行网页路径探测)

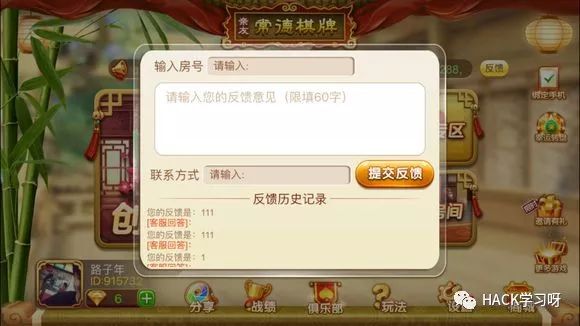

因为这两点都会让阿里云封你的IP 首先对反馈接口进行了抓包 丢入了XSS

丢入xss 之后 考虑到这个APP并没有什么可以入手的点(本人比较菜,没办法在这上面找到突破口)

于是注意到这个APP有挂载的官网,果断从官网开始入手

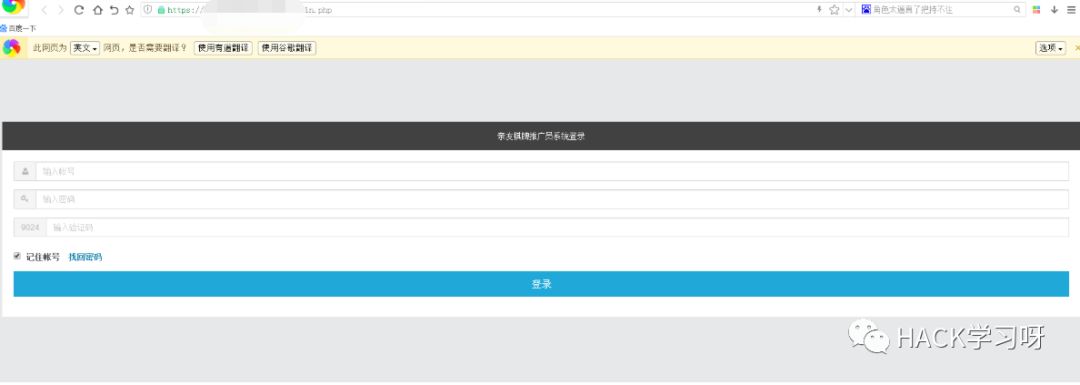

首先找到了部分代理登录的后台,进入了登录界面,因为有两个登录界面 一个是http 并且无验证码

一个是https 有验证码 首先从http无验证码口开始爆破密码

https://jingyan.baidu.com/article/200957619c8739cb0721b4ff.html

Burp爆破网站后台账号密码步骤

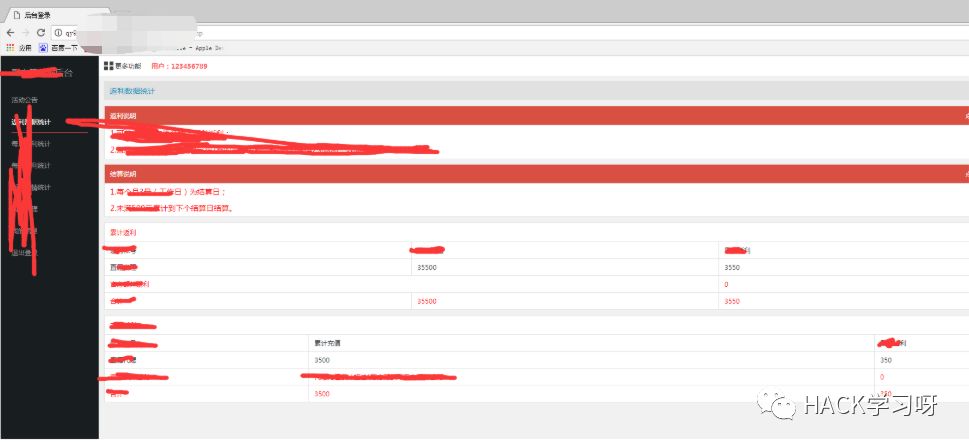

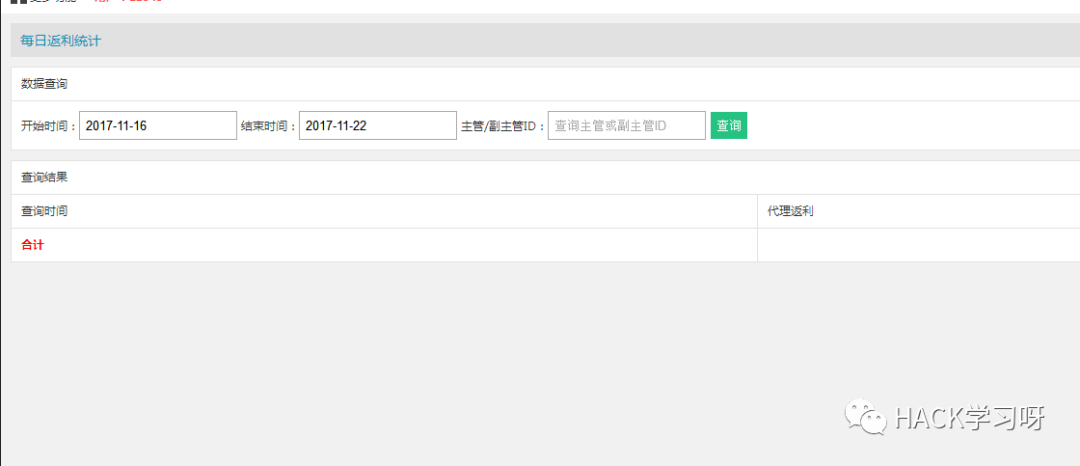

成功的登录了后台,发现后台并没有什么其他功能 只是能查看个人的代理及充值返利情况

在未找到直接能getshell的点, 首先对网站后台进行了抓包, 查看后台中部分搜索功能是否存在SQL注入,其次查看后台是否存在逻辑漏

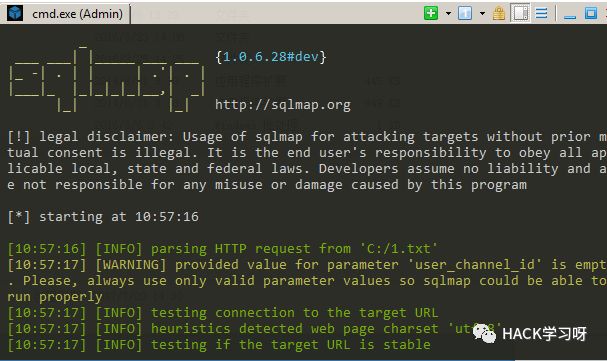

可以确定的点如下(网站后台未存在有SQL注入,数据库不进行报错,对网站进行扫描并未封IP

IP地址为武汉,极有可能是源IP地址,接着继续寻找网站的逻辑漏洞

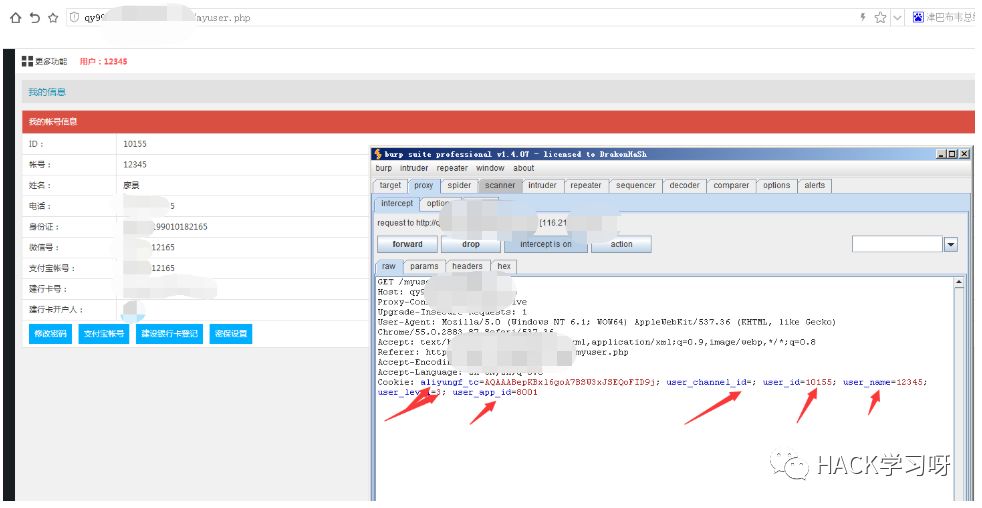

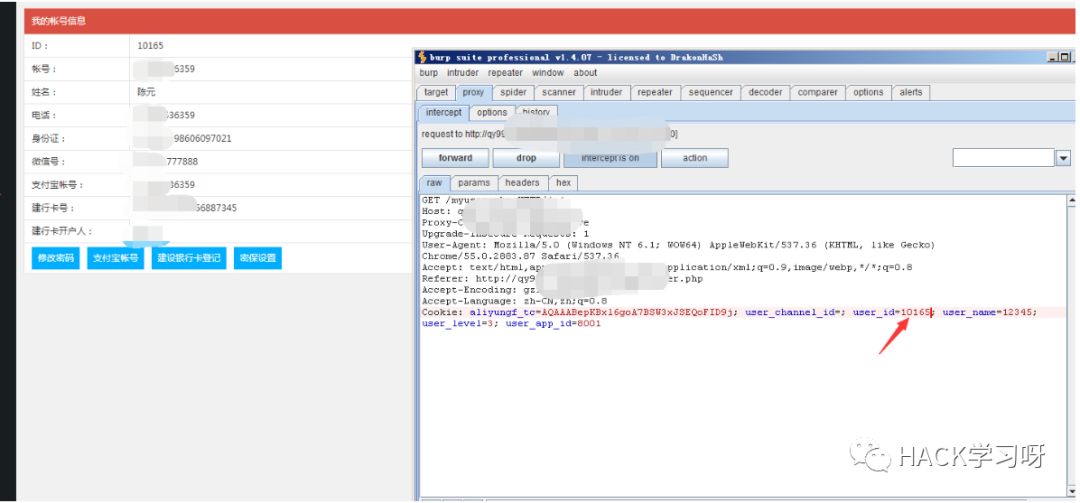

当咱们对myuser.php 进行访问时 服务器缓存的cookie 信息为以上图片内

aliyungf_tc 为无效数据 可无视不计算

user_name 为账号信息 user_id为服务器uid值 user_level为用户等级

尝试修改账号信息为123456789 数据并未发生改变

尝试修改uid值 数据发生改变

尝试修改用户等级 未发生改变

于是得到uid 值为判断用户的标准

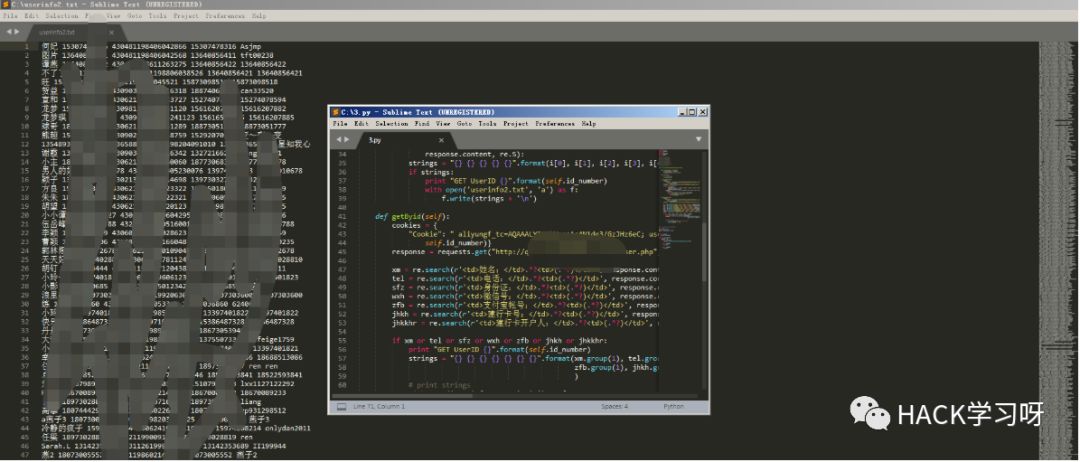

接下来 就找我亲爱的丁哥写了套爬虫 (用户uid值为循环上升,爬取页面内容 得到网站总用户量为1万五千人)

之前咱们提到还有一个https的后台

有验证码机制

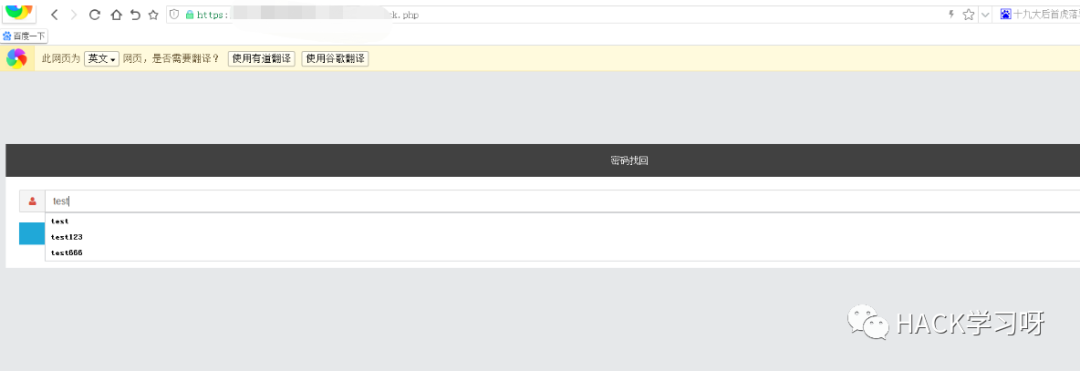

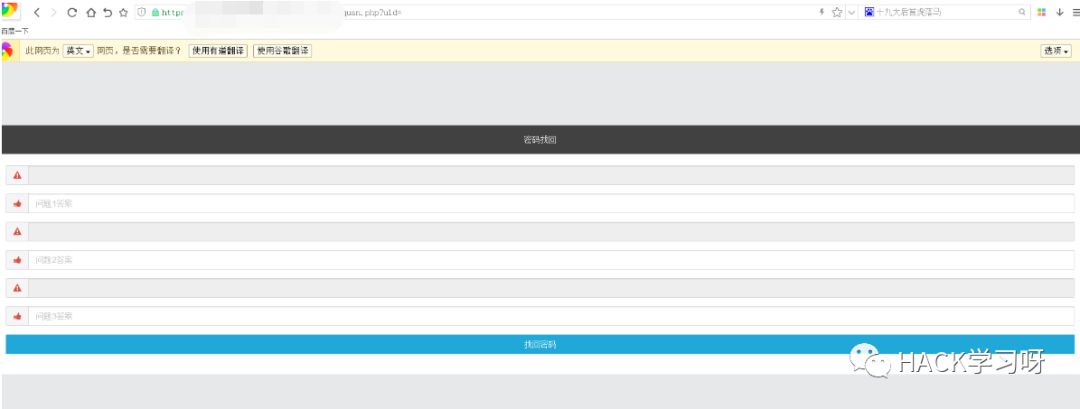

有验证码机制进行爆破成功率可能并不是很高 尝试进行找回密码功能

修改uid值为空试试

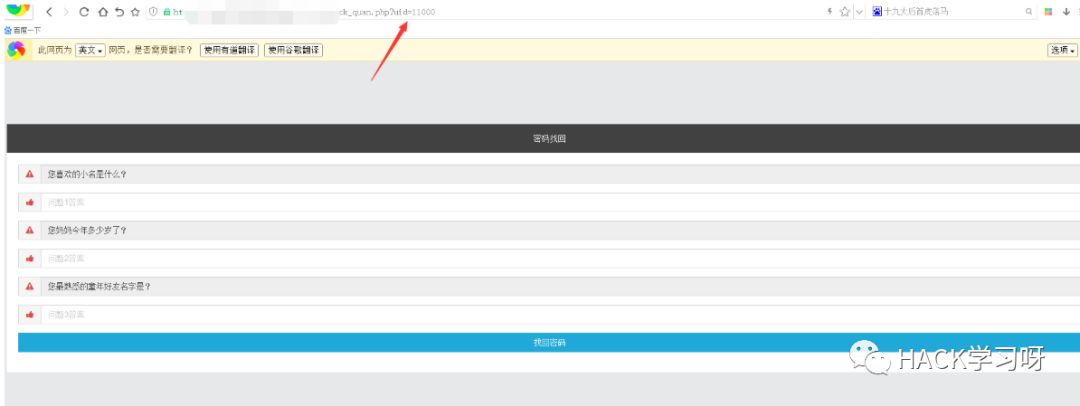

点击确认提交 直接来到了修改密码的页面

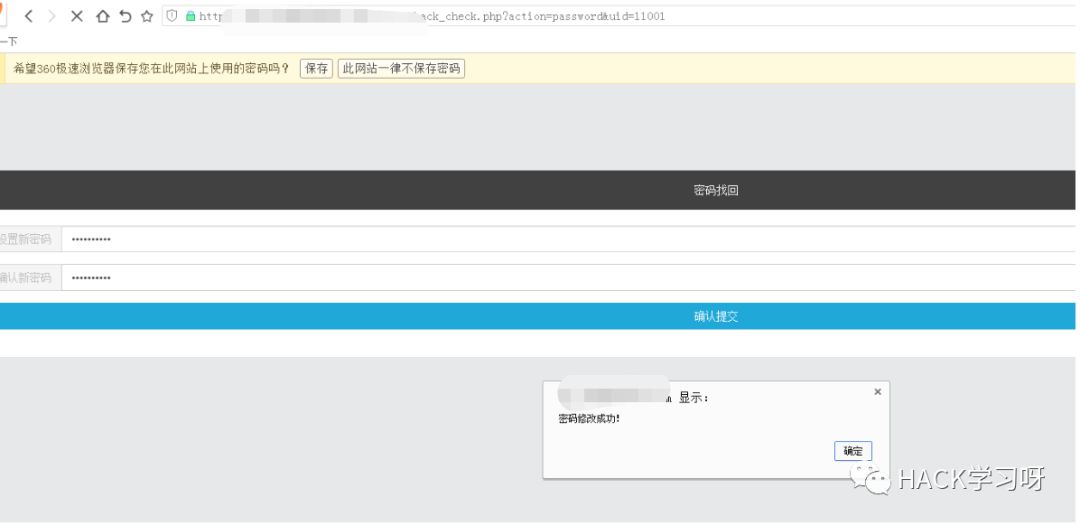

https://qy.xxxxxxx.com/user_goback_password.php?uid=

再进行uid补全为test用户uid=11000 输入更改的新密码 更改成功

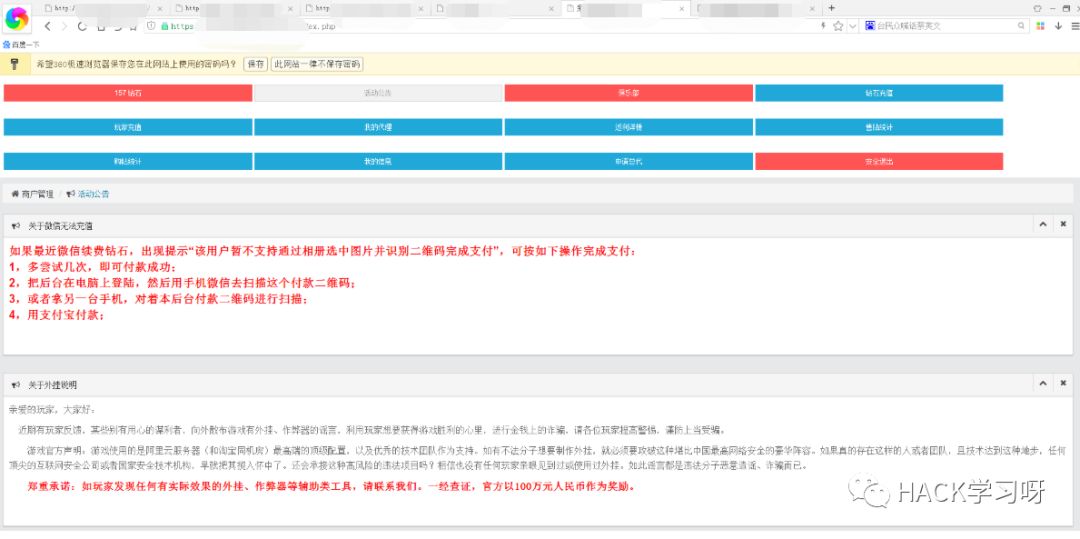

成功进入后台 截止到目前为止

(拿到了网站全部用户的个人信息,拿到了充值游戏币的权限)

顺便解释下为什么能更改成功test用户的密码

当user_goback_quan.php?uid=11000 修改为uid=空时

数据库查询不到用户 那么对应的答案也是查询不到 为空的

更改密码在数据库判断中 问题=答案(正确) ----- 更改成功

当问题不存在 答案不存在的情况下 问题=答案 跳转到更改密码界面 --- 更改uid值为test用户uid ===== 成功更改test用户密码