Win10又发更新,账户安全系数越来越高

上个月,微软为快速版会员开放了新的Skip Ahead跨越式升级通道,随后关闭,有限的这些幸运儿们将可以第一时间尝鲜edStone 4,也就是Windows 10的第六个正式版(预览)。

此前,Insider会员都是在前一个正式版发布后才能紧接着升级下一个预览,但此次,Windows 10秋季创意者更新尚未登场,RS4就提前上线了。

今晨,微软发布了Build 16353,首个RS4,面向Skip Ahead会员。

新版本并不包括很多重大变化,但是微软推介出一个新特性和很多其他一些小的改进,包括:

1、操作中心在黑色背景下可以识别当前系统的主题色,“清除通知”“折叠”等文字可直接调用,更加醒目

2、操作中心加入双指手势

3、修正了XAML导致文本动画结束前出现轻微模糊

4、修复了外接显示器的DPI与当前不同时,任务栏变宽

5、强制缩放DPI在重启后失效

6、修复某些情况下锁屏界面必须用Ctrl + Alt + Del解锁

7、修复非默认显示比例下,鼠标掉帧

8、修复《狂野飙车8》不识别外输入设备

9、修复Edge的设置按钮跑偏

10、修复在锁屏重置登录密码会显示Windows Hello字串

近日,微软发布了“第22次安全情报报告”,指出了云服务所面临的安全威胁。据悉,微软的安全部门每年都会发布这样的一份安全报告,“让组织了解目前的安全威胁、最好的实践建议和解决方案。”微软在这份报告的前言中声称,“与其他安全报告不同的是,它吸取了很多建议,内容博大。”

据悉,里面很多内容都是来自微软的个人消费者和企业客户的相关信息,比如,微软表示,“我们每月会扫描4000亿个电子邮件的网络钓鱼和恶意软件,处理4500亿次身份验证和执行18亿次网页扫描。”同时,从云和端两种渠道收集数据,因此,这份报告还是很可信的。

在当今云服务面临的威胁中,微软指出了两大威胁:一是账户泄露和密码安全,二是云服务武器化。

首先,账户泄露和密码安全。报告指出,对攻击者来说,微软个人消费者和企业账户成为一个诱人的目标。简言之,任何攻击都是从账户开始的。打个不恰当的比喻,如果你想进别人家偷东西,你必须首先进大门,这是第一个门槛。每个人的账户相当于守护安全的第一道门槛。

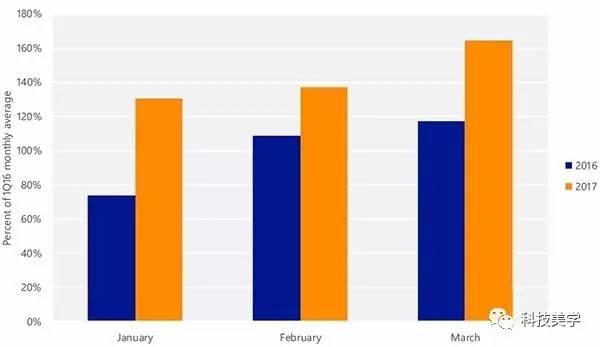

微软的身份安全和保护小组监测到,在过去一年,遭到攻击的用户账户增加了30%。绝大多数这些泄露的发生源于弱和糟糕的密码管理,其次是针对性的网络钓鱼和违反第三方服务。

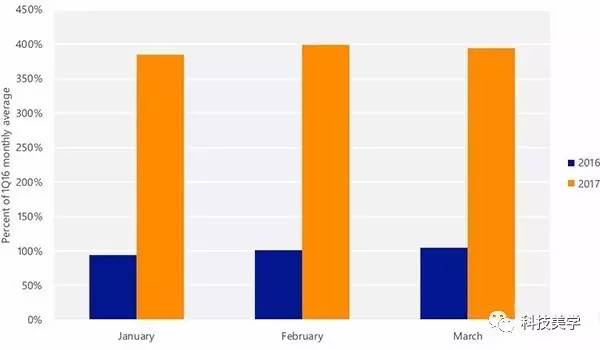

从恶意IP地址尝试登录的微软账户数量在2017年Q1季度同比增加了44%。基于风险条件访问的安全策略,包括将请求设备的IP地址与一组已知的“受信任IP地址”或“受信设备”进行比较有助于降低滥用凭据的风险。

同时,随着更多的网站遭到破坏,密码被盗,攻击者试图在多个服务上重复使用被盗的凭据。因此,你不要在多个网站设定相同的密码,在每个网站使用独一无二的密码。并且,很多用户的密码设置太过简单,比如123456等。

因此,组织可以通过培训用户避免使用简单的密码(容易猜测/破解),使用替代身份验证方法或多因素身份验证,以及实施凭证保护和基于风险的条件访问解决方案来进一步降低风险。

Microsoft自动化系统每天都会检测并阻止数百万次的密码攻击。 当使用有效凭证观察攻击者时,请求受到质疑,用户需要提供额外的验证才能登录。就攻击者而言,可以复杂和熟练地模仿真实用户,使保护账户的任务面临着不断变化的挑战。

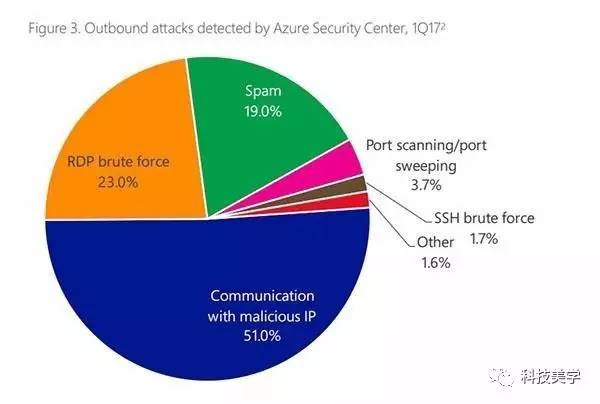

其次就是云服务武器化。简言之,攻击者攻击者通过妥协和控制一个或多个虚拟机来建立云基础设施的立足之地。 然后,攻击者可以使用这些虚拟机来发起攻击,包括对其他虚拟机的强力攻击,可用于电子邮件钓鱼攻击的垃圾邮件活动,侦察以识别新的攻击目标以及其他恶意活动。

在2017年Q1季度,有超过三分之二的Azure服务供给来自中国和美国的IP地址,分别为35.1%和32.5%。韩国以3.1%排在第三,其次是其他116个国家和地区。

泄露的虚拟机通常与已知恶意IP地址的命令和控制服务器进行通信,以接收指令。2011年第一季度受到破坏的Azure虚拟机所接触到的恶意IP地址中,89%以上位于中国,其次是美国的4.2%。

毫无疑问,在当今时代,安全比以往任何时候都更加重要。如果任何企业掉以轻心,那么后果将极其严重。

近期文章精选:

▼

商务合作 kejimeixue@163.com