简介

第四次工业革命 (4IR) 扩展了信息革命(第三次工业革命),网络、物理和生物系统之间的集成程度越来越高。预计 4IR 将影响所有行业,包括战争性质(Schwab,2016 年)。构成 4IR 一部分的关键概念包括(但不限于):

• 数据科学和大数据分析,通常由人工智能和机器学习驱动和/或自动化;

• 云计算,提供可远程访问的计算资源;

• 物联网 (IoT),其中超连接设备可以充当传感器和执行器,以产生大量信息和网络物理互连;

• 增强现实,在眼镜、地图或图像上叠加信息;

• 网络安全,由于将不安全的“非传统”设备连接到网络而引入的安全风险。

一些 4IR 概念已以某种形式出现在军事环境中,例如类似于平视显示器的增强现实,而物联网概念将网络中心战(或如 Wassel(2018 年)称之为“数据战”)演变为所谓的“战场物联网”(IoBT)或“军事物联网”(IoMT)(Castiglione、Choo、Nappi 和 Ricciardi,2017 年)。军队中的物联网实施有可能在一系列领域支持多域作战 (MDO) 的指挥和控制 (C2)(Seffers,2017 年)。因此,未来的 MDO 可以被认为包括一个超互联的战场,这会导致信息战 (IW) 的攻击面增加(Cenciotti,2017;van Niekerk、Pretorius、Ramluckan 和 Patrick,2018)。本文将在 MDO 和 IoBT 的背景下考虑 IW。

多域作战和信息战

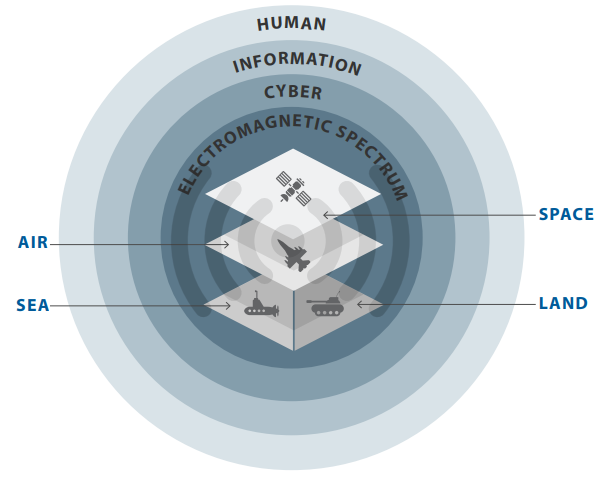

军事行动的传统“物理”领域包括陆地、海洋、空中和太空;然而,越来越需要在电磁频谱 (EMS)、网络和更广泛的信息环境中占据主导地位(Ween、Dortmans、Thakur 和 Rowe,2019 年)。 MDO 方法被描述为“联合作战概念,它将承载所有动能和非动能火力”,以前所未有的方式在整个战场上提供优势(South,2019 年)。

图 1 显示了多个作战域:四个“物理”域显示在图的中心;这些域通常是移动的,并通过各种频率的广播媒体(EMS)进行通信。网络空间成为其延伸,提供数据和信息传输机制,例如网络协议。虽然当代信息领域被认为与网络空间几乎相同,但信息环境更广泛,还包括印刷信息和认知信息。这些都可支持人类决策,包括作战人员和指挥官的战略和战术决策过程(例如指挥和控制),但可更广泛地扩展到社会、经济和政治领域。

图1:作战域

早期形式的信息战包括可以影响和保护物理、虚拟和认知领域的信息作战(Brazzoli,2007;Waltz,1998)。信息战的这些“支柱”包括电子战 (EW)、网络战、心理战 (PSYOP)、情报网络中心战或信息基础设施战,以及指挥和控制战 (C2W) (Brazzoli, 2007)。

信息战的六大支柱

图2:信息战的“支柱”

“信息战”一词的现代化使用更倾向于认知方面,例如虚假信息和影响力活动,通常由社交媒体和即时消息驱动(Stengel,2019)。新出现的讨论集中在所谓的网络电磁活动 (CEMA) 中电子战和网络的“融合”(英国国防部,2018 年;美国陆军部,2014 年)。然而,考虑到在乌克兰协作信息和物理作战的明显成功,尽管没有提供“决定性”的胜利,但可以认为信息战“支柱”产生了更大融合(Valeriano、Jensen 和 Maness,2008 年;van Niekerk,2015 年)。

进攻性信息战通常具有“5Ds”之一:否认、降级、破坏、欺骗或破坏(Sterling,2019),作为战略或战术目标;然而,其他人也提出了目标,例如:

• 破坏、否认、破坏、操纵和窃取(Hutchinson 和 Warren,2001 年);

• 贬低、否认、腐败和剥削(Borden,1999;Kopp,2000);

• 中断、修改、制造和拦截(Pfleeger 和 Pfleeger,2003 年)。

最终,人类决策的目标是战术、作战和战略层面;然而,通过网络空间和信息环境引发的冲突越来越多地针对社会、政治和经济决策以及军事行动或作战人员。随着国家和非国家行为体(特别是通过在线新闻网站和社交媒体)日益关注虚假信息和影响活动,信息战在更高战略层面的目标已被重新表述为 4Ds:驳回、扭曲、分散注意力和沮丧(White,2016)。这种类型的行动以民众或政治家的“意志”为目标,并与特定战场空间中更注重行动的信息战要素相结合,旨在减少或消除民众或政治对冲突或其军事目标的支持。

IoBT 和信息战

Castiglione、Choo、Nappi 和 Ricciardi (2017: 16) 表明,战场上已经看到“越来越多的无处不在的传感和计算设备,被军事人员佩戴并嵌入军事设备中”。据报道,北约正在调查物联网在态势感知、监视、后勤、医疗应用、基地作战和能源管理等领域对军方的潜在好处(Seffers,2017 年;Stone,2018 年;Wassel,2018 年)。IoBT/IoMT还具有:通过联合作战支持MDO中的C2;战术级态势感知;目标识别;车辆和士兵状态监测;战地医疗甚至环境监测(Seffers, 2017)的巨大潜力。

Ren 和 Hou (2018) 提出了一个三层的“战斗云雾”架构。 “战斗资源”层包括传统四个物理域中的平台和传感器等军事装备。 Cenciotti (2017) 以 F-35 飞机为例,该飞机配备传感器来收集有关其环境和潜在威胁的信息;它还具有内部传感器来监控其性能,因此既可以被视为互联网上的“事物”,也可以被视为一组传感器。 Valeriano、Jensen 和 Maness (2008) 认为 F-35 相当于一台计算机服务器。这表明现代军事系统日益复杂,对数字信息的依赖以及可以生成的大数据量(与“大数据”相关的概念有关)。

Ren和Hou(2018)架构的第二层包括一个“雾层”,用于本地化分布式计算和存储。第三层则包括云计算,具有更大的存储空间并由多个“雾网络”链接组成。雾网络可以被认为是服务于 C2 的战术和行动,而云网络服务于 C2 的行动和战略。鉴于 MDO 的范围,明智的做法是扩展“战斗云雾”架构的传感器,将 EM 域中的传感器作为战斗资源集的一部分。

对于那些需要根据提供给他们的分析数据做出指挥决策的人来说,算法被“欺骗”的可能性尤其令人担忧:关于战场空间的信息是否可信?在战术层面上,军舰上的飞行员或控制站可以信任所显示的信息吗?任何犹豫或不正确的决定最终都是信息战的目标。

还需要在整个战斗云架构的网络域中提供监控,以帮助网络安全。“连接”的军事单位和设备受到网络事件影响:据报道,2009 年恶意软件影响了军舰和军用机场(Page,2009;Willsher,2009),移动恶意软件被用于跟踪炮兵部队(Volz,2016 年),现在人们越来越担心对卫星和天基系统的网络和电磁威胁(Garner,2020 年;Rajagopalan,2019 年)。受损的物联网设备已被用于发起分布式拒绝服务 (DDoS) 网络攻击,这是当时发生的最大的网络攻击之一(Fruhlinger,2018 年)。

此类事件以及与信息系统和安全相关的更广泛关注点,表明了高度互连系统的固有风险。 Van Niekerk、Pretorius、Ramluckan 和 Patrick(2018 年)说明了如何在信息战中通过易受攻击的物联网攻击设施和人类。许多此类理论攻击可应用于军事场景,例如:

• 破坏数据和系统软件的 Wiper 恶意软件或勒索软件可能对飞机或水下潜艇造成灾难性影响;

• 将 PSYOP 信息注入飞行员的平视显示器会通过暗示飞机系统受到损害,并对时间关键的决策产生不利影响而分散飞行员的注意力和使飞行员感到沮丧。

• 网络攻击随机操纵传感器阵列(例如声纳阵列或防空雷达)以提供虚假目标并隐藏实际目标,从而扭曲战场视野;

• 在军事人员的手机上使用恶意软件和社交媒体来确定部署,从而生成与行动相关的情报。

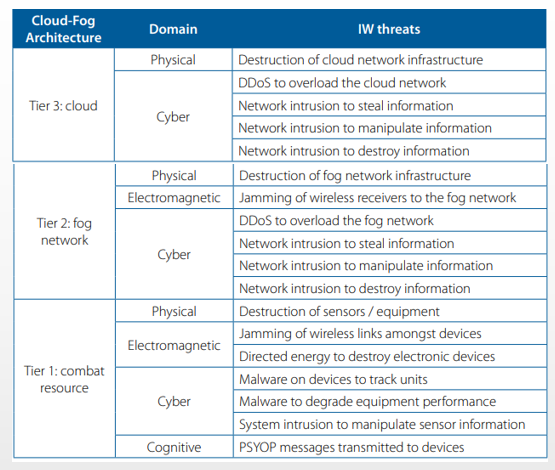

表 1 说明了与云雾 IoBT 架构相关可能的“通用”信息战威胁。

表 1:IoBT的信息战威胁

一般来说,由于电磁信号数量的增加和传输的数据量的增加,IoBT 可能会导致电磁频谱和网络拥塞。这反过来可能会增加对电磁和 DDoS 攻击的敏感性,因为每个信号都可能彼此呈现为“噪音”,而干扰会增加这种“噪音”水平,从而降低或破坏通信链路的有效性。以类似的方式,数据量越接近网络的“阈值”,就越容易被恶意流量淹没。

雾网络可以被认为是服务于 C2 的战术和作战层面,而云网络服务于 C2 的作战和战略层面。鉴于 MDO 的范围,明智的做法是扩展“战斗云雾”架构的传感器,将电磁域中的传感器作为战斗资源集的一部分。

IoBT 可能会在战术层面促进网络、电子战和心理战的“融合”; van Niekerk、Pretorius、Ramluckan 和 Patrick (2018) 在一般背景下讨论了这种融合。上面提到了网络被用来向目标飞行员注入 PSYOP 消息的可能性;类似地,电子战可用于“压制”无线电通信,将 PSYOP 消息传输给人员。这种融合可以被认为是信息战的分层模型:电子战针对网络的物理层,网络针对更高层和协议,网络组件的有效载荷选择是分发PSYOP消息。

要考虑的另一个方面是为数据分析和军事设备的作战而实施的算法。由于现代设备产生的数据量很大,人类不可能对所有数据进行分析,因此需要一定程度的自动化,通常通过人工智能 (AI) 实现。但是,有一些实例表明修改后的输入导致 AI 提供了不正确的分类(Field,2017;Lemos,2021)。通常在不考虑安全性的情况下实施新技术,人工智能也不例外。在学术领域,研究对人工智能系统攻击的研究数量急剧增加,包括导致错误输出的对抗性攻击,以及破坏训练数据以产生有缺陷模型的数据中毒(也称为模型中毒) (康斯坦丁,2021 年;莱莫斯,2021 年)。对于那些需要根据提供给他们的分析数据做出指挥决策的人来说,算法被“欺骗”的可能性尤其令人担忧:关于战场空间的信息是否可信?在战术层面上,军舰上的飞行员或控制站可以信任所显示的信息吗?任何犹豫或不正确的决定最终都是信息战的目标。

结论

多域作战涵盖所有物理环境,也可以扩展到电磁域和网络域。战场物联网提供了一种机制,通过嵌入式传感器实现多域作战,提供作战环境的通用图像。然而,物联网总体上被认为容易受到攻击,超连接的战场可能会增加物理、电磁、网络和认知领域的信息战攻击面。攻击可能针对物理基础设施、信号、网络协议、算法、数据和人类心理。

作者介绍

Brett van Niekerk 博士是夸祖鲁-纳塔尔大学的高级讲师,并担任国际信息处理联合会和平与战争中 ICT 工作组的主席,以及国际期刊网络战和恐怖主义的联合主编。他在学术界和工业界拥有多年的信息安全和网络安全经验,并为 ISO/IEC 信息安全标准和国际工作组做出了贡献。他以他的名义发表了 70 多篇出版物和演讲。 2012 年,他获得博士学位,专注于信息运营和关键基础设施保护。