瑞星捕获境外传毒服务器 数千数据库账号密码遭泄露

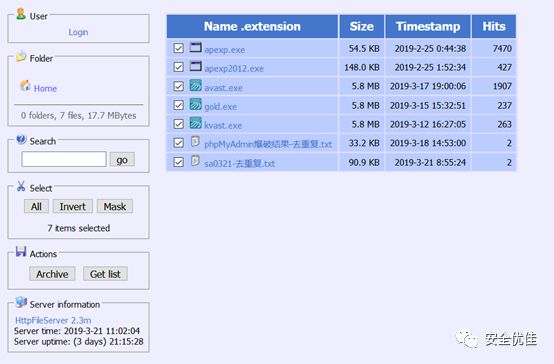

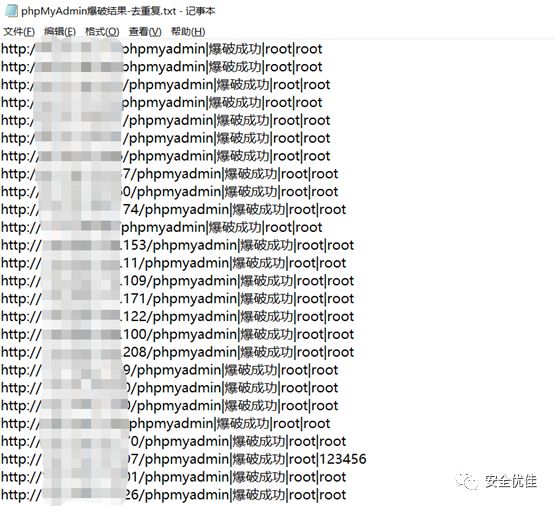

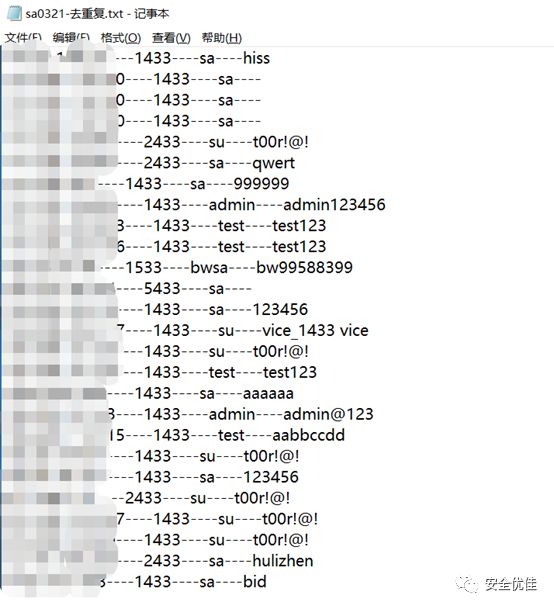

近日,瑞星威胁情报系统捕获到了一台境外传毒服务器,攻击者通过弱口令扫描网络中的机器并植入病毒。经过进一步调查,瑞星专家发现这台传毒服务器中竟存储了两千多台MSSQL服务器和六百多台phpMyAdmin服务器的IP地址和弱口令账号密码。由此可见,网络中仍然有如此多的机器使用弱口令和默认账号密码,令人触目惊心。

产生这一现象主要有三个原因,一方面是管理人员为了方便维护,而使用弱口令账号密码;另一方面,大量网站是由外包公司开发,部分外包公司安全建设不到位,网站交付用户后没有修改测试时使用的默认口令;此外,相关人员安全意识不足也是导致弱口令产生的主要原因。

此次利用弱口令攻击的事件并非个例,近年来,由弱口令密码引发的安全隐患日渐凸显,从而引发的信息泄露事件也是数不胜数,例如:近期德国近千名公众人物,包括记者、政治人物、歌手的个人资料被公布,经警方追查,凶手是一名20岁的学生,且只是利用受害者的弱密码就黑入他们的帐号窃取获得了个人资料。

弱口令一直是网络安全的一大症结,因为弱口令是最容易出现的、也是最容易被利用的漏洞之一。对于个人账户来说,使用弱口令会造成隐私泄露、财产损失等隐患;对企业账户而言,攻击者可以通过弱口令轻易进入后台,窃取企业内部资料,造成大规模损失。

对弱口令攻击问题,瑞星专家建议:首先要提高安全意识,在设立密码时要提高密码复杂程度、及时修改默认密码;另外,企业需要建立完善的网络安全监控体系和应急事件响应措施,对于网络攻击做到及时发现、快速处理。

那么,怎样才能设置一个不易破解的口令呢?

一、口令长度应不小于8个字符,并由大小写字母、数字和特殊字符组成;

二、口令不得为帐号一部分或包含账号;

三、口令不应为连续的某个字符或重复某些字符的组合;

四、口令不应包含root、admin、公司名称、产品名称、姓名、手机号等常见的弱口令元素;

五、不使用常见的连续按键,如:1qaz@wsx、qwert、asdfghjkl;、!@#、147258369(数字键盘)等。

技术分析

攻击者通过弱口令扫描网络中的机器,暴力破解密码,一旦密码破解成功,就会将病毒植入到被攻击机器。

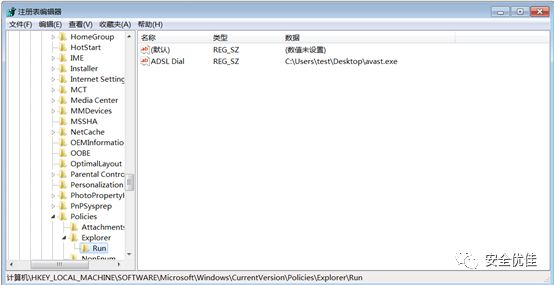

病毒运行后添加开机自启动项。

释放挖矿程序和运行挖矿程序的批处理脚本。

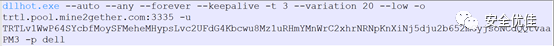

调用脚本运行挖矿程序,传入矿池地址和虚拟货币钱包地址。

挖矿程序运行后,连接控制服务器挖矿消耗计算机资源,使CPU占用率极高。此病毒没有使用常用的xmrig挖矿,而是使用了另一个开源的挖矿程序JC Expert Cryptonote CPU Miner修改而来。

安全优佳

http://news.secwk.com

长按识别左侧二维码,关注我们