Android平台渗透测试工具集

信息安全公益宣传,信息安全知识启蒙。

加微信群回复公众号:微信群;QQ群:16004488

加微信群或QQ群可免费索取:学习教程

教程列表见微信公众号底部菜单

推荐一些初学者使用的android渗透测试工具,android渗透测试工具集中了很多的方法,使使用的便携性,效率都大大提高,对于希望涉足这个领域的朋友,可以通过使用和了解这些工具建立初步的认知。

一、逆向工程和静态分析类

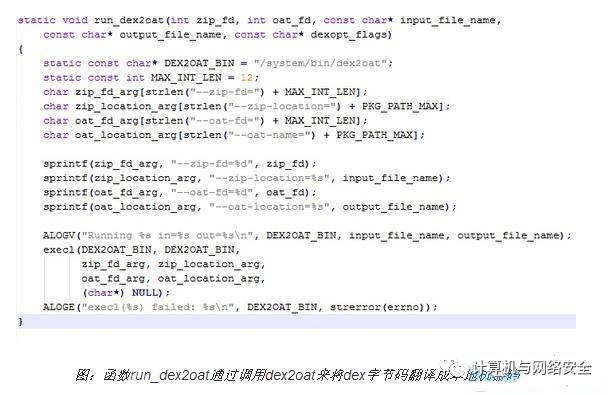

1、Oat2dex:主要用途就是将.oat文件转成.dex文件

如何反编译Android 5.0 framework:http://www.csdn.net/article/2015-12-21/2826527?_t_t_t=0.5684824818745255

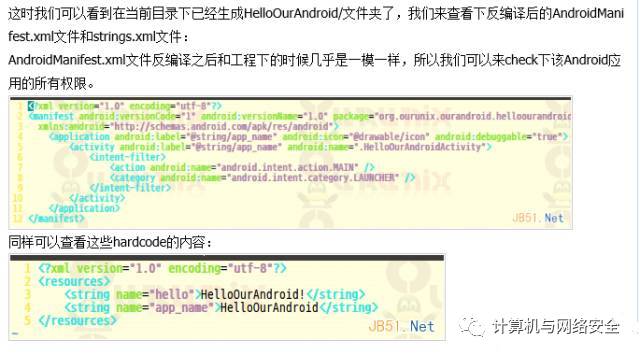

2、APKTool:能把资源解码成原来的格式,解码之后重新打包成新的安装包。

使用android-apktool来逆向(反编译)APK包方法介绍:http://www.jb51.net/article/63579.htm

3、Qark:通过源代码或者是已经打开的APK文件来挖掘相关应用的漏洞。

http://www.oschina.net/p/qark

4、JD-Gui:一款分析Java代码的工具。

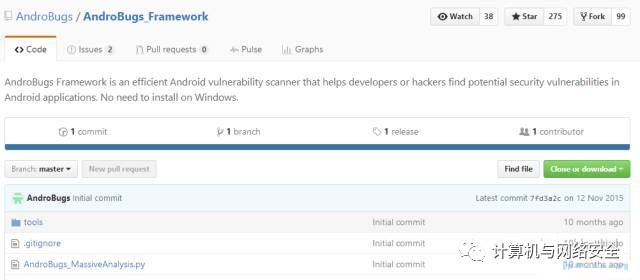

5、AndroBugs:一款高效的android漏洞扫描器,帮助测试人员在android应用程序上查找安全漏洞。

GitHub – AndroBugs/AndroBugs_Framework: AndroBugs Framework is an efficient Android vulnerability scanner that helps developers or hackers find potential security vulnerabilities in Android applications. No need to install on Windows.:https://github.com/AndroBugs/AndroBugs_Framework

二、动态分析类

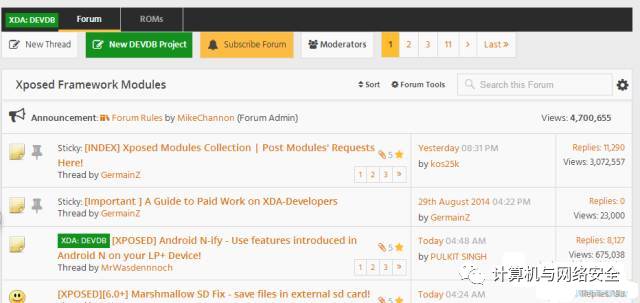

6、Xposed Framework:可以在未刷机或者是更改任何android应用程序包的情况下更改系统配置。

Xposed Framework Modules:http://forum.xda-developers.com/xposed/modules

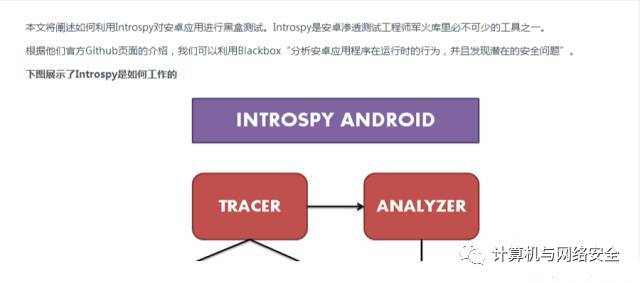

7、introspy-android:经典的黑盒测试工具,协助我们理解应用程序在运行时的行为,并且找到潜在的安全漏洞。

安卓Hacking Part 11:使用Introspy进行黑盒测试:http://www.myhack58.com/Article/60/63/2014/57088.htm

8、Drozer:在android应用程序上搜索安全漏洞,可以和Dalvik虚拟机进行交互。

Drozer – Android APP安全评估工具(附测试案例):http://www.maxwithcoco.com/notes/mobile-sec/apk-drozer-contentprovider

三、服务端测试类

9、Mallory:可以监听和修改应用设备的网络流量,实施中间人攻击。

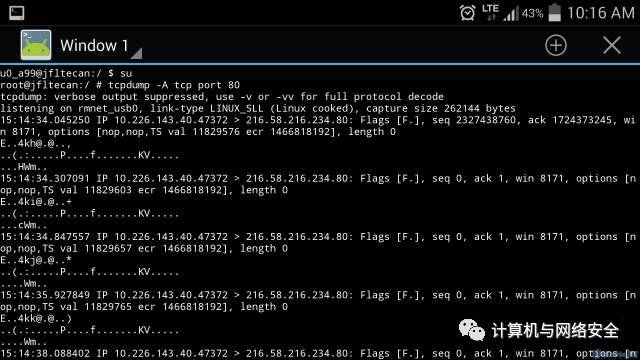

10、TCPdump:网络抓包的命令行工具。

tcpdump for Android:http://www.androidtcpdump.com/

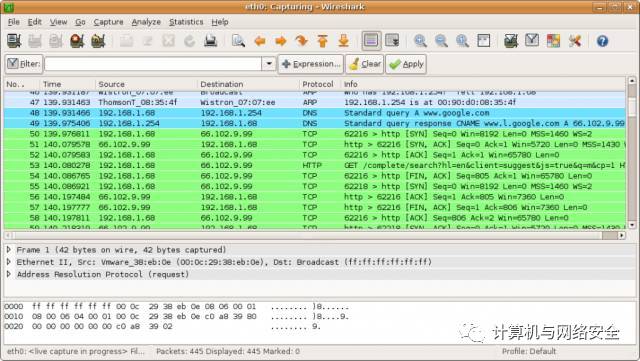

11、wireshark:数据包分析工具,前面已经有介绍过。

12、Canape:面向任务协议的测试工具。

四、安全库类

13、proguard:免费的Java类文件压缩、优化、混淆以及校验工具。

ProGuard:http://proguard.sourceforge.net/

14、Publickey pinnning:可以在Android设备上通过自定义的X509TrustManager实现证书绑定。

Publickey Pinning_360搜索:https://www.so.com/s?q=Publickey+Pinning&src=se_zoned

15、SQL Cipher:开源的SQLite数据库的扩展,可以为数据库文件提供透明的256位AES加密。

SQLCipher – Zetetic:https://www.zetetic.net/sqlcipher/sqlcipher-for-android/

16、Secure Preferences:Android共享配置封装器,而不是加密共享配置的密钥及其值。

GitHub – scottyab/secure-preferences: Android Shared preference wrapper than encrypts the values of Shared Preferences. It’s not bullet proof security but rather a quick win for incrementally making your android app more secure.:https://github.com/scottyab/secure-preferences

五、仿真环境类

17、Santoku:一款操作系统,可以脱离虚拟机作为单独的操作系统进行运行,进行逆向工程和静态分析。

Welcome · Santoku Linux:https://santoku-linux.com/

18、Appuse:一款虚拟机。

AppUse – AppSec Labs:https://appsec-labs.com/AppUse/

19、Androi14b:另一款虚拟机,可以用来分析应用程序的恶意代码,应用程序的逆向工程。

GitHub – sh4hin/Androl4b: A Virtual Machine For Assessing Android applications, Reverse Engineering and Malware Analysis:https://github.com/sh4hin/Androl4b

20、Appie:便携式的Android渗透测试工具包,强烈推荐。

Appie – Android Pentesting Portable Integrated Environment:https://manifestsecurity.com/appie/

六、绕过Root类

21、Rootcoak Plus:可以绕过已知常见的root识别机制。

GitHub – devadvance/rootcloakplus:https://github.com/devadvance/rootcloakplus

七、绕过ssl证书绑定类

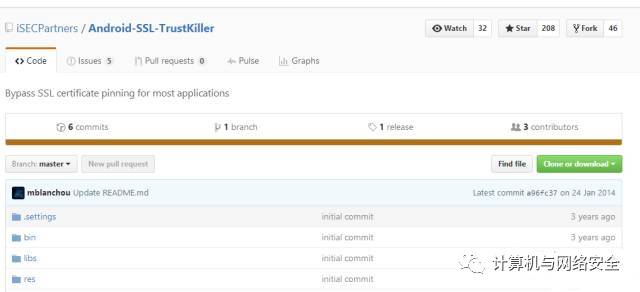

22、android-SSL-TruskKiller:能绕过大部分应用程序的SSL证书绑定的黑盒测试工具。

GitHub – iSECPartners/Android-SSL-TrustKiller: Bypass SSL certificate pinning for most applications:https://github.com/iSECPartners/Android-SSL-TrustKiller

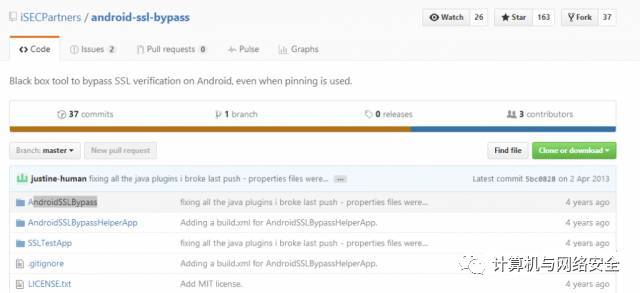

23、AndroidSLL Bypass:可以用来绕过SSL,即使应用程序实现证书绑定也能绕过。

GitHub – iSECPartners/android-ssl-bypass: Black box tool to bypass SSL verification on Android, even when pinning is used.:https://github.com/iSECPartners/android-ssl-bypass

八、动态分析类

24、Network Spoofer:更侧重渗透而不是破解

https://www.digitalsquid.co.uk/netspoof/

25、dsploit:这个,做过渗透的人应该都知道的,功能非常强大。

端口扫描

漏洞发现

对路由器扫描

伪造数据包

会话控制(需要MSF RPC 连接)

中间人攻击

密码破解

有能力可以攻占路由器

bettercap – A complete, modular, portable and easily extensible MITM framework.:https://www.bettercap.org/

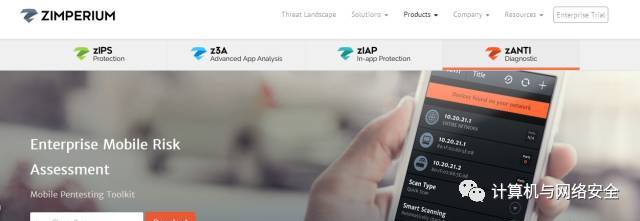

26、zANTI:功能介绍

网络诊断,复杂的审计和渗透测试

中间人攻击和包探嗅

非常有好的界面

namap端口扫描,探测出操作系统

密码分析

zANTI – Mobile Security Risk Assessment:https://www.zimperium.com/zanti-mobile-penetration-testing

下面阅读原文,有啥 ?