永恒之蓝 WannaCrypt 病毒反杀和定位

针对近期爆发的 (Ransom:Win32/WannaCrypt)勒索软件,该病毒首先攻击445端口暴漏在公网的电脑,继而作为跳板对内网机器攻击,坑队友。

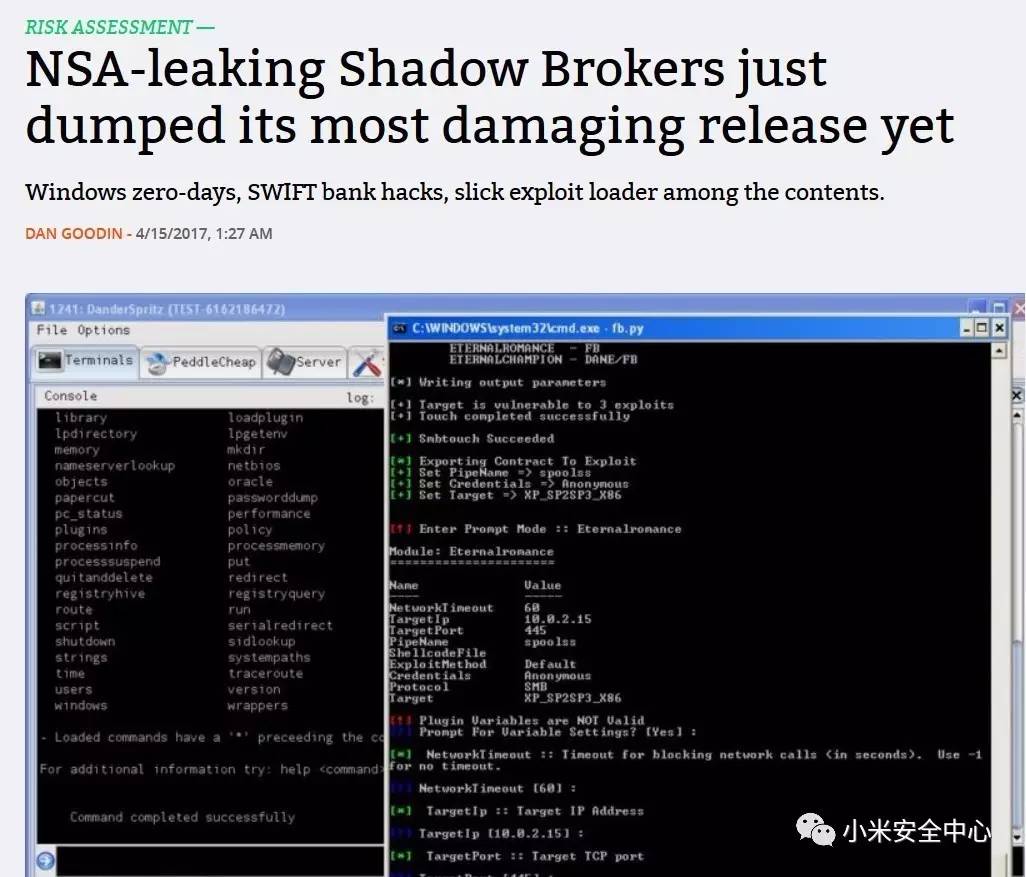

其实早在3月份NSA(不知道的同学搜索棱镜门)武器库被盗,“影子经纪人”(Shadow Brokers)曝光开源NSA使用的黑客工具,已经预料到今天,微软也在3月份下发了紧急补丁MS17-010(个人认为NSA兜不住了,跟MS坦白交代了。)

NSA泄漏的武器绝不仅仅这一种武器,更多精彩相信会纷至沓来。

这个病毒通过非对称加密,加密本地文件,密钥上传黑客服务器参考locked病毒原理:

https://blog.threattrack.com/ransomware-packed-into-wsf-spam

该恶意软件通过主动方式感染目标组织,散播速度快,445端口暴漏在公网的windows机器几乎都有可能被黑,教育网、中国联通等由于大量机器公网IP上网而受灾严重,现在看来NAT复NAT也不是没有好处的。

个人电脑关闭445的进入请求,不要打开可疑邮件中的附件,不要点击可疑邮件中的链接,不要启用Office文档中的宏。

根据观察,该恶意软件的文件位于C:\WINDOWS、C:\ProgramData\ 下一个随机名称的隐藏文件夹中,生成tasksche.exe、mssecsvc.exe。

与常见勒索软件不同的是,这一变种使用Microsoft在2017年3月安全补丁MS17-010 中修复的SMB V1的漏洞,请务必检查您的环境是否已安装该补丁。

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

◆解决办法◆

• 及时更新微软最新补丁

• 禁用 SMBv1

适用于运行

Windows 8.1

Windows Server 2012 R2

及更高版本的客户的替代方法

对于客户端操作系统:

1.打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

2.在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3.重启系统。

对于服务器操作系统:

1.打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

2.在“功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

3.重启系统。

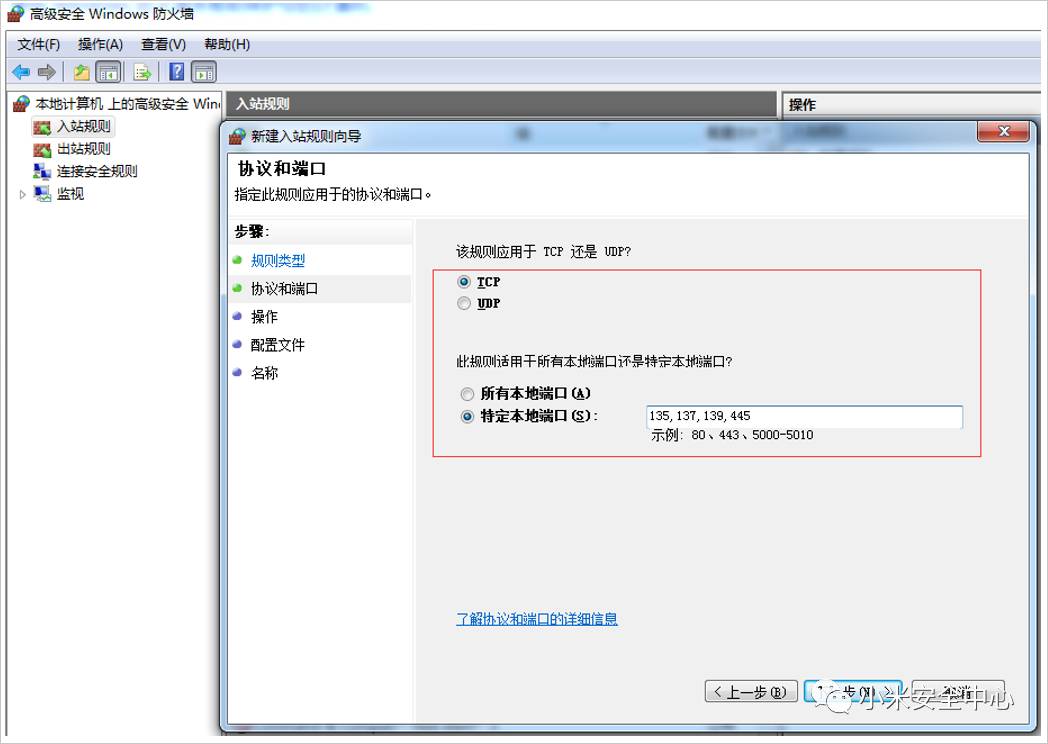

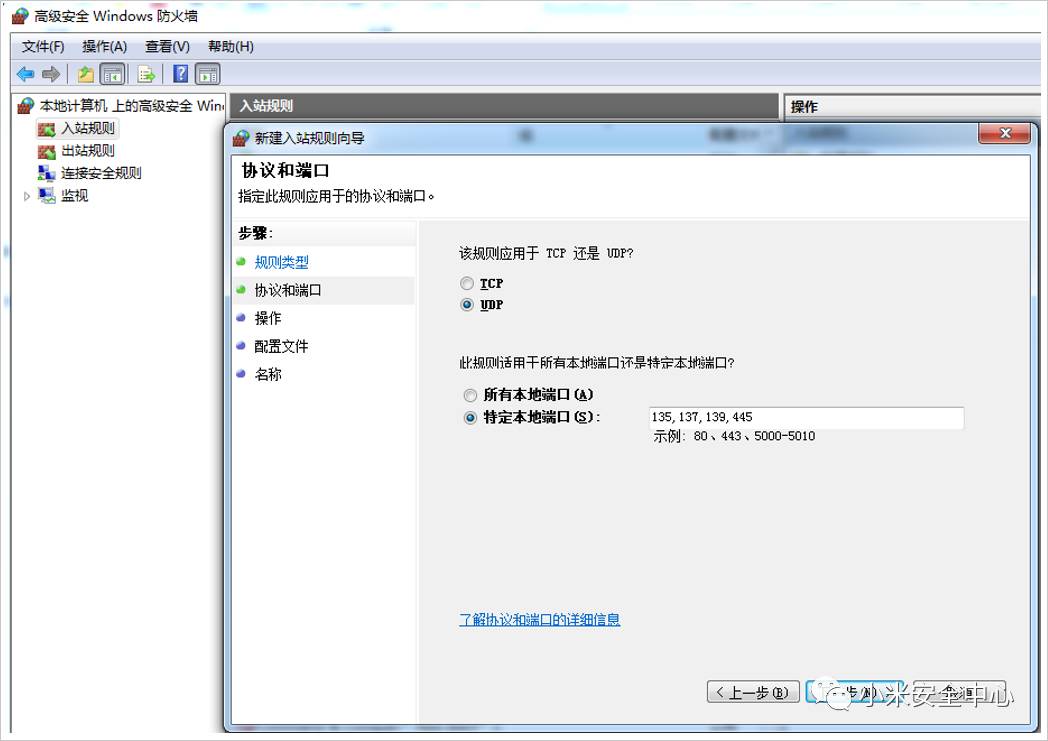

• Windows防火墙

阻止135,137,139,445端口

入站请求 TCP/UDP 统统阻止

◆反杀◆

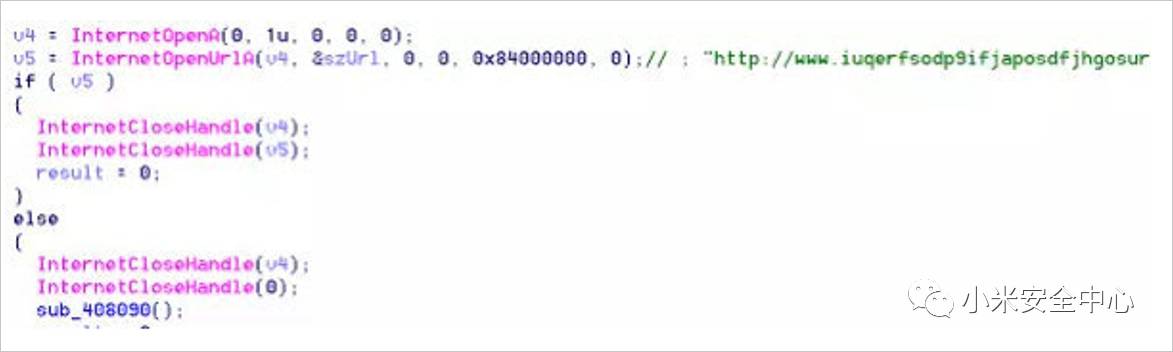

通过分析抓包看,病毒首先请求

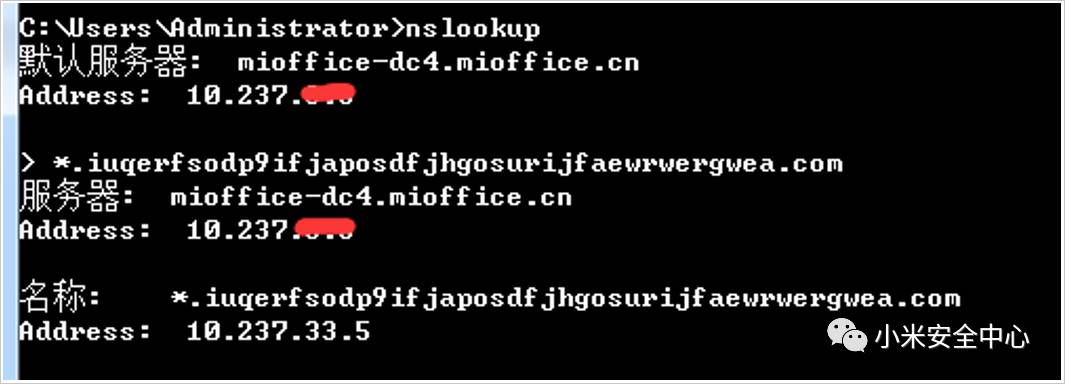

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

如果解析存在则不加密文件 这是作者给自己留下了病毒开关,已经有前辈在公网注册了,第一波病毒估计会很快出变种。

我们想说的重点是如何找到中毒的pig队友,防止内部跳板攻击。

三层防火墙高级访问控制列表阻止TCP445不可取,杀敌一千自损800,因为这会切断文件夹共享传输的端口。

思路是这样的:

1.先做

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

劫持到蜜罐机器

2.搭建蜜罐机器

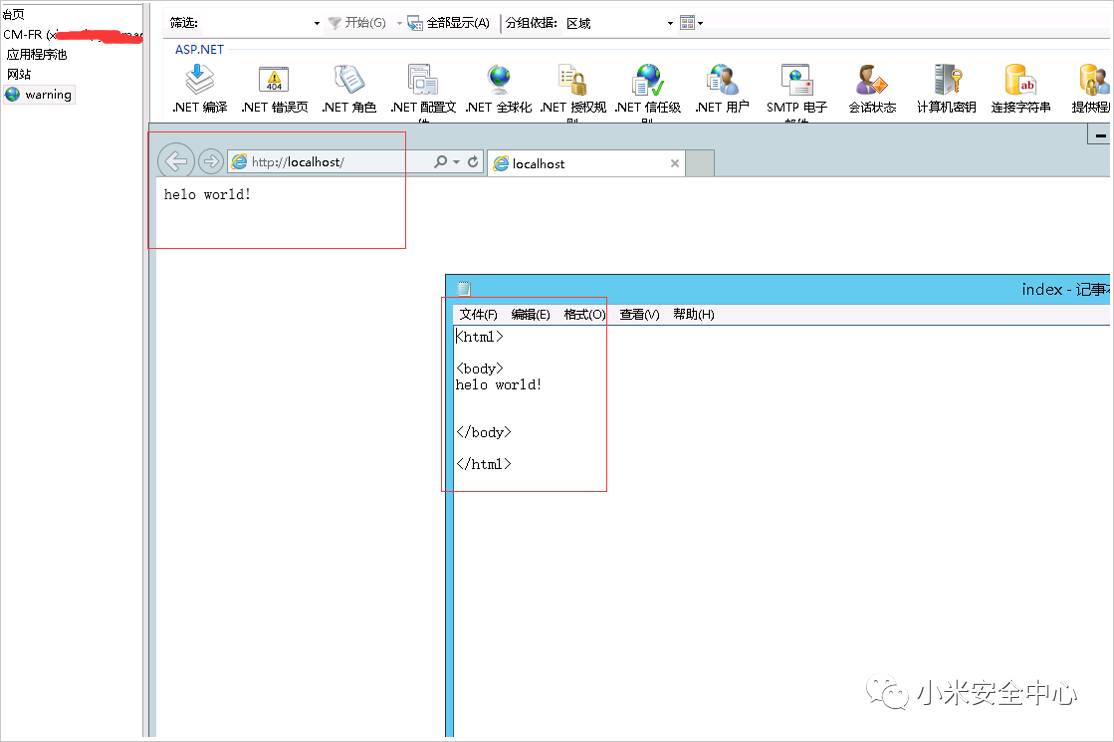

由于本身不是为了钓鱼,随便写个hello。

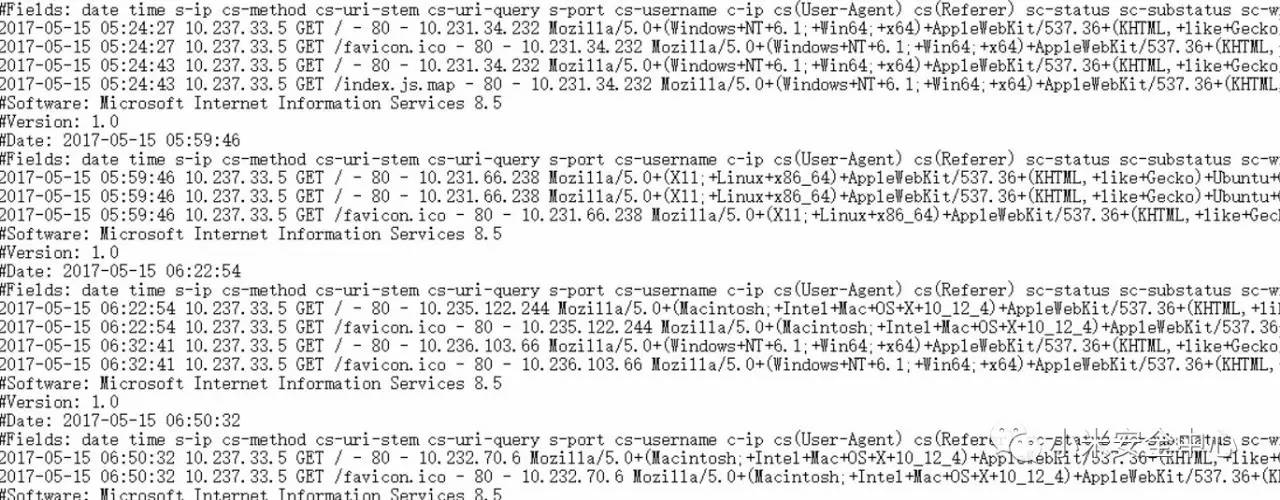

3.分析日志

蜜罐刚做好,各路英雄已经跃跃欲试,相信会有大量IP记录。

4.如果出现新的变种

抓包分析新域名继续劫持即可

需要审计设备提供突发的域名访问

◆后记◆

病毒不可怕,程序有漏洞必然会给病毒留下可乘之机,好在微软会及时提供更新补丁,及时打补丁是个好习惯,保持聪明的大脑和好的上网习惯。

对于无知而无畏,我裸奔我骄傲,中毒赖电脑的同学,建议你们加入单独的VLAN,自己玩开心就好。

科技永不停止,跟随科技的脚步,享受科技的乐趣。

win10是个好系统,XP win7 win8 用户你们该升级了。

2003 2008 server SRE 你们是时候考虑升级2012R2 2016了。

今天永恒之蓝MS给了补丁

明天永恒之绿你准备好了吗?

↓↓↓

点击"阅读原文"

查看更多技术分享