报告主题: Generative malware outbreak detection

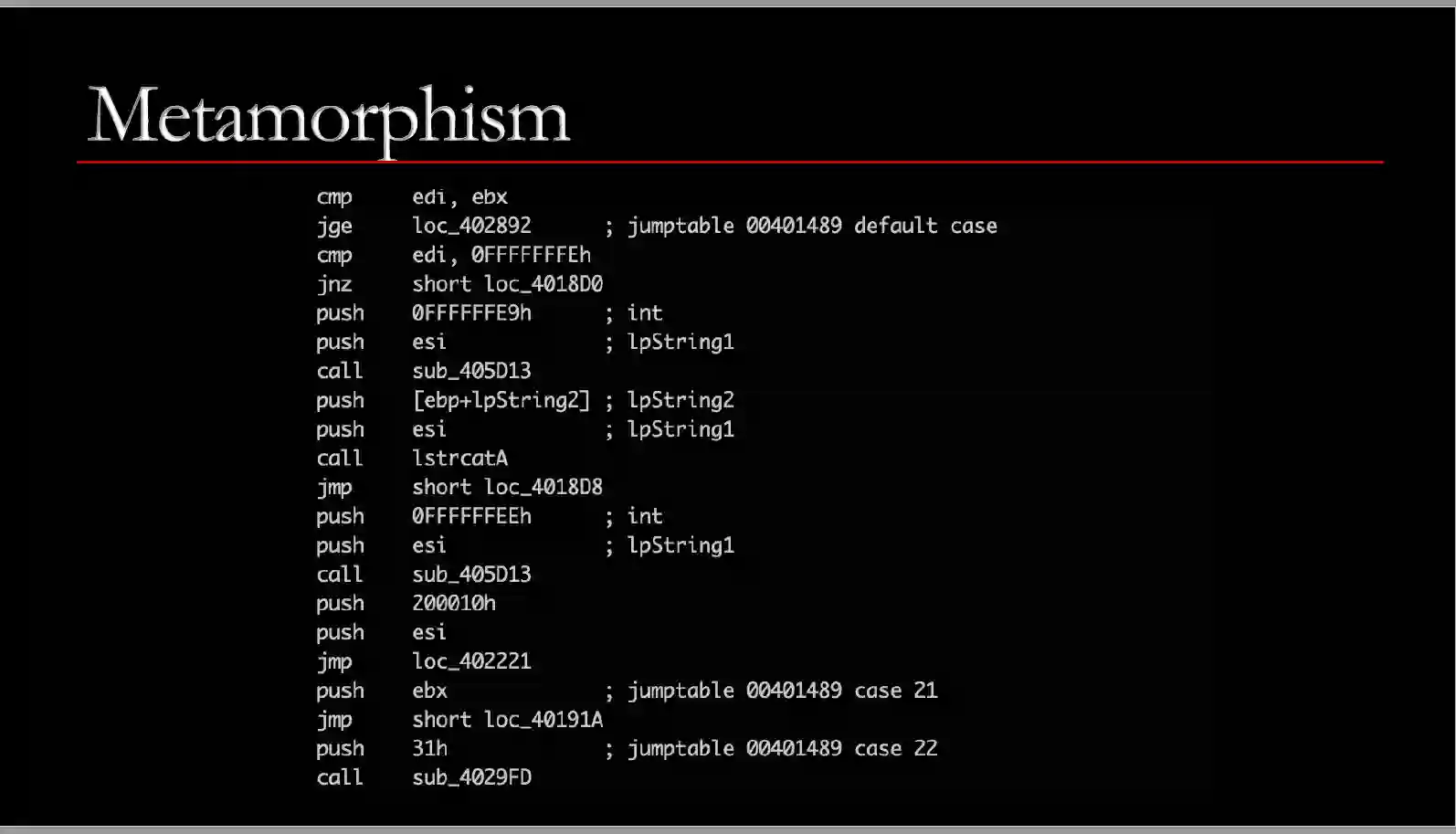

报告摘要: 最近,几种深度学习方法已尝试使用卷积神经网络和堆叠式深度自动编码器来检测恶意软件二进制文件。尽管它们在大型数据集上表现出可观的性能,但实际的防御系统仍需要在只有少量样本的恶意软件爆发期间进行精确检测。 Sean Park展示了通过对抗性自动编码器获得的潜在表示形式对恶意软件爆发检测的有效性。该模型使用映射到语义潜在向量的指令序列分布,提供了一种高效的神经签名,可帮助检测活动中先前识别出的恶意软件的变体,这些活动在经过较小的功能升级,功能改组或稍加改动的混淆后即被突变。Sean解释了生成对抗性自动编码器对爆发情况下的静态恶意软件检测的有效性,在这种情况下,单个样本类型可用于检测类似的野生样本。针对传统的机器学习模型,通过真实的macOS和Windows恶意软件样本评估了模型的性能。

嘉宾介绍: Sean Park是Trend Micro机器学习小组的一名高级恶意软件科学家,他是一个精英研究人员团队的一部分,致力于解决与网络犯罪斗争中的难题。 他的主要研究重点是基于深度学习的威胁检测,包括生成的对抗性恶意软件集群,使用语义哈希和傅立叶变换的变态恶意软件检测,具有注意力机制的恶意URL检测,macOS恶意软件爆发检测,语义恶意脚本自动编码器以及用于 Android APK检测。 在此之前,他曾在卡巴斯基,FireEye,赛门铁克和Sophos工作。 他还为澳大利亚一家顶级银行的银行恶意软件创建了关键的安全系统。

成为VIP会员查看完整内容

相关内容

专知会员服务

11+阅读 · 2019年11月14日

Arxiv

46+阅读 · 2019年9月22日

Arxiv

15+阅读 · 2019年1月15日