窃听风云!手机 App 无授权就能监听电话,成功率高达 90%,罪魁祸首你想象不到

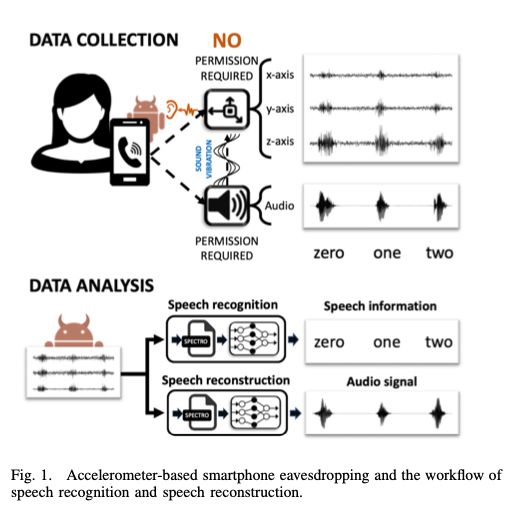

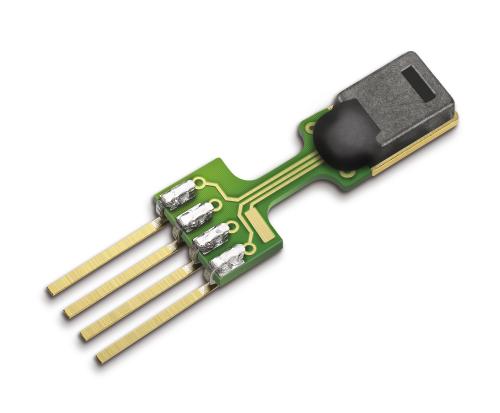

智能手机 App 可在用户不知情、无需系统授权的情况下,利用手机内置的加速度传感器来采集手机扬声器所发出声音的震动信号,实现对用户语音的窃听。

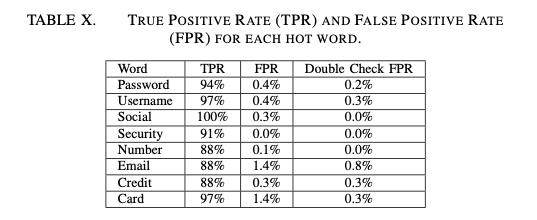

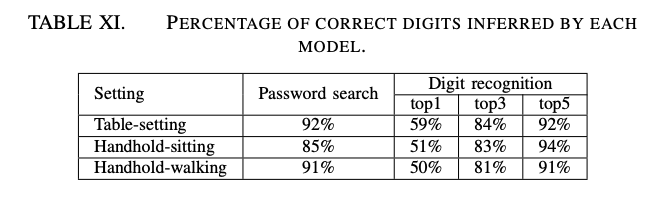

从犯罪分子的角度来说,他的目标并不是100%还原人声,只要里边的敏感信息能被攻击者提取出来,就足以产生潜在效益,对吧?可以说,攻击者监控用户是没有成本的。

登录查看更多

相关内容

专知会员服务

10+阅读 · 2019年10月30日

专知会员服务

33+阅读 · 2019年10月23日

Arxiv

12+阅读 · 2020年6月10日

Arxiv

7+阅读 · 2019年4月18日

Arxiv

5+阅读 · 2018年6月5日

Arxiv

5+阅读 · 2018年5月10日

Arxiv

14+阅读 · 2018年1月24日