两年安全分析工作的思考和总结

来自公众号:信安之路

本文作者:Cherishao(信安之路合伙人 & 信安之路应急小组组长)

大家好,我是 Cherishao, 大学主修的专业就是“信息安全”,从大一接触安全到现在差不多有六个年头了,毕业之后,从事的第一份工作就是安全分析,这一路走来,特别感谢两个人,一个是我现在部门的老大,一个是良哥;特别感谢你们启发我思考了很多东西,也很感谢一路走来和我互帮互助的小伙伴们。这一路上遇到了一些问题,经历过一些事,对安全的认知也慢慢变得不同。遂将自己的理解和思考做个总结,想和大家分享交流下。

在日常的监测工作中,分析通报过反射 DDOS、挖矿、远控及勒索等多类的安全事件,通过监测分析发现网络攻击越来越趋向于牟取利益,低调类的为:控制服务器挖矿,高调的为加密核心数据库进行勒索,想必 17 年的 WanaCry

大家还记忆为深。上图为 17 年勒索攻击的一些典型事件,图片来源 Freebuf。

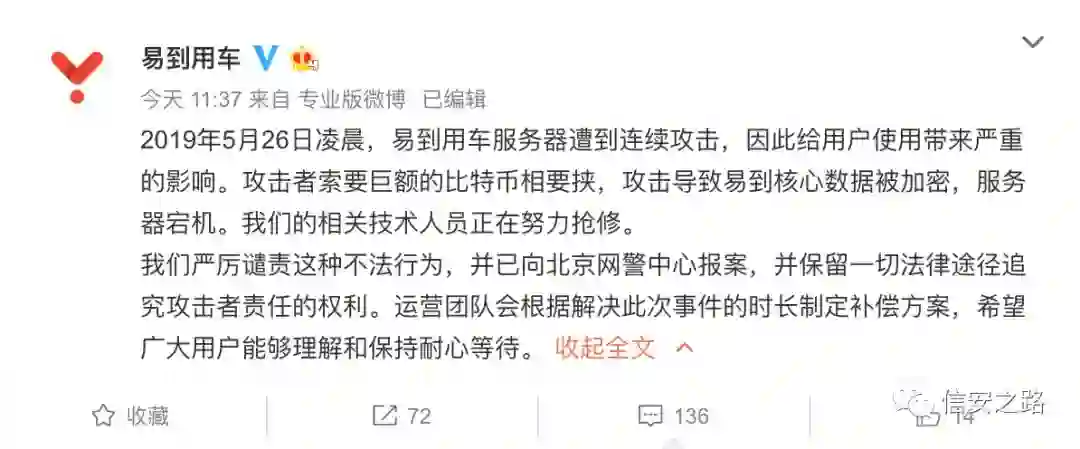

19 年注入型的 Ryuk、GandCrab 家族、GlobeImposter、Keypass、GarrantyDecrypt 等诸多勒索病毒也疯狂来袭,被勒索的痛,或许也只有真正中招了才能感受的真切,病毒木马等会利用多种途径进行传播,常见的为漏洞利用、U 盘介质、捆绑安装、伪装成正常工具等,一旦中招,在没有备份的情况下,往往无法进行恢复。眼前最新的案例为:5 月 26 日,易到用车官宣“服务器连续遭受攻击,导致核心数据遭受加密、服务器宕机,易到官网无法正常访问,手机端 APP 各项服务、查询功能均不可用。”

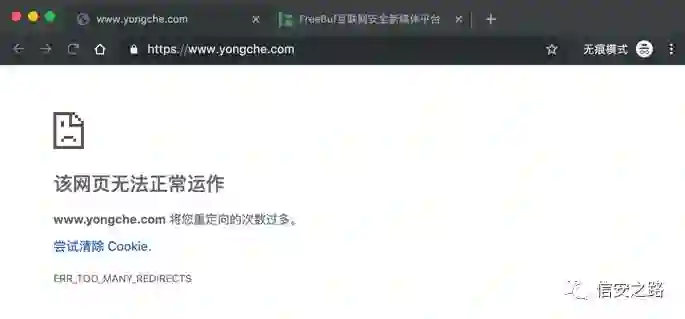

官网情况:

APP 端情况:

不思则已,细思极恐,在前前后后那么多勒索事件,频频被曝光的前提下,一个公司自身没有对数据库做备份,遭受攻击的时候,也没有立即采取正确的应急响应措施。举这个例子并没有其它意思,只是想提醒一下,诸位:亡羊补牢,为时不晚,不要木已成舟到了不可挽回之时,才后悔莫及,别小看一起简单的安全事件,一起简单的安全事件,可能会让用户对公司失去信心,人无信则不立,更何况一家公司。

安全分析做什么

咋们还是文归正转,继续聊聊安全分析工作,安全分析师,不同公司对这个岗位的职责介绍有很大不同,大致是分为两类:一、病毒木马、恶意程序分析;二、安全监测、流量分析、事件处置;这里的安全分析主要是偏向流量分析这一方向,对于病毒木马、恶意程序我们也会有分析,不过不像逆向分析那样,通过反汇编去明确它的执行流程、具体的模块功能,更多的是依赖沙箱或者虚拟机结合一些进程监控、抓包工具,去模拟运行分析它的功能及通信。一个称职的流量分析师能区分什么数据是正常的,什么数据是异常的,能快速排查出什么原因导致了数据异常;能从数据看清其业务,掌握通信及服务;对于发现的常规 web 站点/系统类安全问题能验证;对于情报及威胁事件:能标签化及多平台、多设备关联协同分析,定性后应上报并存档,证据应固定留存,处置后应持续复查。

在乙方做服务,有一件事可能是诸多乙方工程师,无论是渗透、还是分析都很头疼,那就是写交付物、技术分析报告,有时候真是分析一小时,文档一下午,写完还会有一些书写错误、标点及格式的小错误。这里有个小妙招:写报告应理清思路,先列框架再对应完善内容,写完之后一定要仔细检查一遍,office >文件>显示>开启空格,对于一些流程化的步骤可以多用思维导图的形式展现。

攻击角度看监测

“防守一大片、攻击一条线”,攻击有攻击链,防守有防守链,要防住攻击者的单点突破,我们需要掌握好自身边界,利用好设备做到“人+机+知识”的监测分析工作;某大佬提出了一种防护思路,分享如下,简要概括为九个字“轻防护、重监测、强安全”,解释如下:安全应该减法而不是加法,安全设备的堆叠营造的安全感从一定程度来说是一种虚假的无效的安全,举个例子:某甲方机构买了某安全厂商的一套漏扫设备,但是甲方并没有人会使用该设备,而漏洞扫描设备的相关规则和策略都是需要保持维护和更新的,一旦失去了维护,安全设备能发挥的效果就微乎其微;其次:安全设备要以人为核心,产品及 AI 作为一种辅助防御的手段能极大的提高安全保障的效率,从现阶段来看,AI 的定位是模仿人解放人,同样的一把枪在狙击手里就是一把无所匹敌的利器,而在一个普通人手中发挥的作用就远不及于此,这也是为什么安全设备一堆高危告警,对于攻击事件成功的定义却依旧需要专业的安全人员去验证及定性。针对攻击,想再扩展延伸一点:只要攻击者不限攻击时间成本,防守是很难防住的,例:某攻击者针对某系统3 年的攻击,最后因防守方配置的疏忽,一个弱口令 Getshell;针对这种怎么防呢?有大佬分享了一种思路:首先是构建可信的基础,在可信的基础上基于 0 信任的架构对网络边界进行强认证,依托可信的计算进行持续化的反复认证。

业务视角看安全

现阶段某些政企部门的安全正在变得越来越重,这点在其不断追加的防护设备得以体现。在企业安全建设中,一些安全公司更注重自身运维:即资产明了、网络边界划分清楚、策略做好、定期的基线检查,在一定程度保障安全后,对于存在的一些安全短板,企业可能更需要安全厂商提供一个接口,自己来增强自身的某一块安全短板;做产品的安全厂商希望的是售出一些设备,做服务的安全厂商希望提供某一类的安全服务。

设备部署看运维

从设备部署视角看运维:在某些特定情境下,如:协助售前做实施、重要活动保障,没有运维人员支撑的场景下,分析人员,可能要去做一些运维要做的事,诸如:监测设备部署、版本更换,系统内存升级的事情,来自踩过坑的我的一点经验,谋定而后动,问清楚:需要哪些东西(系统、安装包、内存型号),遵循什么流程(安装说明文档),可能遇到的问题(IP 冲突、流量镜像、设备适配性)这样能节约时间提升效率,设备部署完后,需要对设备部署的情况在控制端进行验证,确保镜像完整、各功能正常。

从来源看大数据

数据从何而来,在当前的环境下,一些 BAT(百度、美团、阿里)公司自身拥有大量的数据,也有着资深的研发及分析师对数据进行处理,做出了不错的功能性产品,但当下的大数据依旧是:偏某一方向的条数据,诸如:各大医院:医疗大数据;各金融机构:金融大数据;安全公司:安全大数据。各块数据的融合形成了条数据,条数据构建立体数据。那安全大数据的分析怎么做呢?FireEye 将威胁组标签化,在对标签组做聚合分析处理,形成可用的威胁情报提供给分析师。

总结

当我们还在感叹 3G 的时候,4G 已经来了,适应 4G 的同时,5G 即将进入商用,网络边界也在不断拓宽,PC 端的普及、移动端的广泛使用、各种 IOT 设备的兴起,安全的边界也在不断变大,在大安全的环境下,作为一个安全从业人员,我们有很多事情可以做,也有很多有意义的事情需要我们去把它做好。频发的勒索攻击、挖矿、信用卡盗刷等各种安全事件暗示着:网络安全与我们的日常生活联系越来越紧密,加强网络安全防护也是每个人、企业乃至整个国家都需要竭力而为。

作为一名乙方的分析师,接触得越多就越感觉到自身能力的不足,要学的东西有很多,但在广的同时,在分析方面必须得专。工作的时候多发现一起安全事件,处置一起安全事件,客户的网络环境就多增添一分安全,这于我而言是一件充满挑战且有趣的事,我也想成为一个优秀的分析师,不止是技术上的提升,也包括视野上的提升。目前在看的两本书是:《加密与解密第四版》、《情报驱动应急响应》。

●编号879,输入编号直达本文

●输入m获取文章目录

Web开发