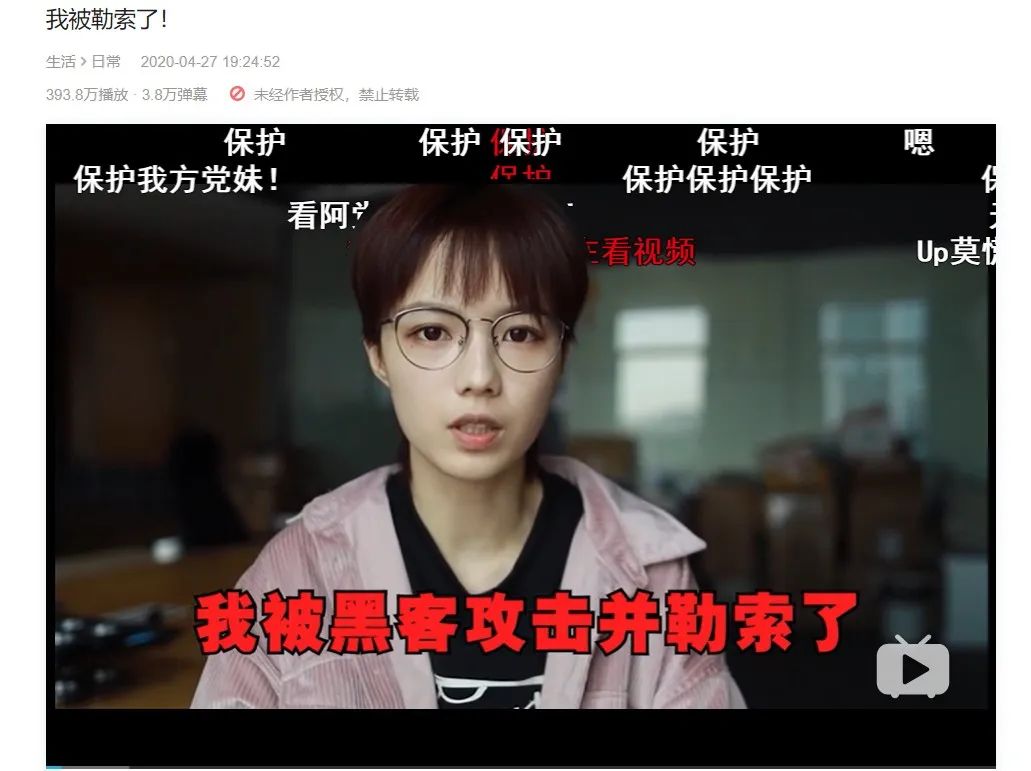

B 站知名 UP 主:我被勒索了!

4 月 27 日,B 站知名 UP 主“机智的党妹”发布了一个视频——《我被勒索了!》。据视频介绍,党妹遭遇网络攻击,并被黑客勒索,“现阶段所有正在制作的视频素材全部被勒索软件加密”。黑客希望党妹“交出赎金,赎回人质”。

据悉,机智的党妹在 B 站有 559 万粉丝,投稿总数为 151,视频累计播放量高达 2.5 亿。并且,它还是 bilibili 2019 百大 UP 主,年度多元创新 UP 主。

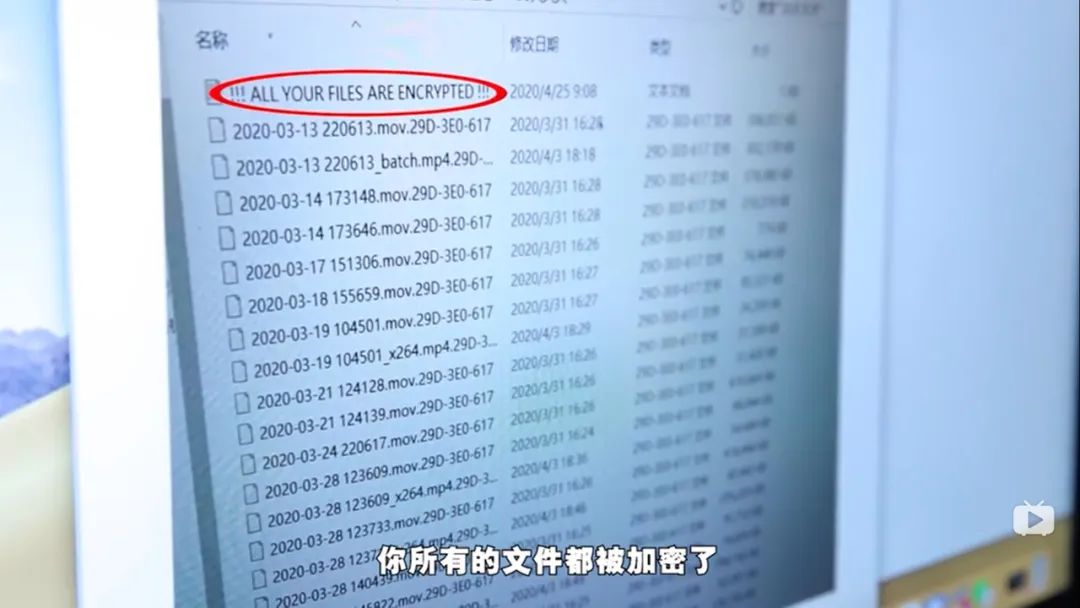

据党妹介绍,为满足公司日益增长的存储需求,公司花费十几万在内部网络搭建了一个 NAS 系统。经过长时间的测试和维护后,NAS 系统在 4 月 26 日(即投入使用第一天)遭遇黑客攻击,电脑中的所有文件都被加密,无法打开。

据该公司的 IT 人员称,”通过查看后台日志,发现是由病毒自动生成并留在那里的。“虽然查到 IP 是在北京的一家图书馆,不过,这个 IP 很有可能是伪造的。因此,无法追查到源头。

事后,这家公司马上报警。虽然民警应对迅速,安排专员,并联系网安部门,但是对情况进行速查和评估后,最后反馈是无法立案,因为没有造成实际经济损失。最后,摆在党妹的面前只有两条路:一个是交钱,另外一个是找解密公司。

不过,在视频中,党妹也反思“安全意识确实相当欠缺,才给了黑客可乘之机”。而这家公司的 IT 人员则表示,“我们安全体系做得不够。”

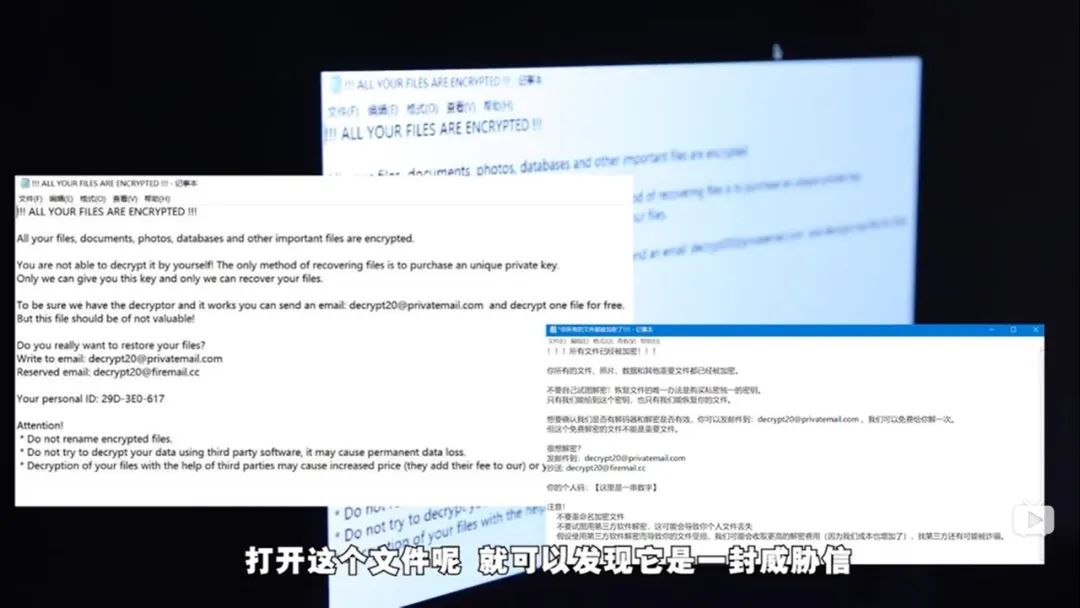

据视频介绍,该勒索软件被确定为 Buran 勒索病毒。公开资料显示,Buran 勒索病毒首次出现于 2019 年 5 月,它是一款基于 RaaS(勒索软件即服务)模式传播的新型勒索病毒。2019 年 10 月,腾讯安全发现 Buran 勒索病毒传入国内。

RaaS(勒索软件即服务)——恶意软件作者招募“分发者”扩散感染再抽成的一种商业模式。

有安全研究人员认为,Buran 是 Jumper 勒索病毒的变种样本,同时 VegaLocker 勒索病毒是该家族最初的起源。由于其丰厚的利润,它开始在全球范围内迅速传播感染。

据党妹介绍,“这个勒索病毒只能攻击 Windows 系统,它会运行自身,对硬盘里的其他文件进行加密。加密完之后,留下邮箱的 TXT 文档,再把自己删除。并且这个勒索病毒没有特定的密钥,像 360、火绒等杀毒公司都对这个病毒束手无策。更可怕的是,病毒在攻击前无法预警。”

根据火绒安全实验室的分析,攻击有两种可能:

党妹内网中有 Windows 终端感染勒索病毒,由于她的 NAS 是以网络驱动器映射(文件共享)的方式进行访问,所以被同时加密了网络驱动器内的文件(即 NAS 内的文件);

党妹的 NAS 服务器开启了暴露在外的功能,黑客通过外网攻破并勒索。

不过,火绒认为,从已有信息看,第一种可能性更大,当然具体情况还要看现场分析。

一名 Mrhanss 的网友称,“这应该不是定向攻击,勒索病毒和普通病毒一样是广撒网的。安全方面,这种公司内部的,最好内网隔离。数据备份也要注意隔离。Linux 相对安全性高一些,可以考虑使用 Linux,当然还要结合需求看是否适合。解密难度略大,失败几率高,交赎金的话,他们未必守信。可以做下评估,重新制定安全策划。it 小哥不要划水,安全问题你有责任,做好后续安全保障。”

还有网友表示,“真的生气,党妹和其他 UP 主做视频真的很不容易,费尽心思保证质量,被敲诈勒索太过分了。党妹一定要当心啊!支持党妹!”

勒索软件是一种特殊的木马软件类型。据悉,常见的勒索软件可以立即锁定目标用户的文件、应用程序、数据库信息和业务系统相关的重要信息,直到受害者支付赎金才能通过攻击者提供的秘钥恢复访问。

据悉,勒索软件攻击由来已久。早在上世纪 90 年代末,就有通过伪造反病毒程序进行欺诈性勒索的攻击案例。2017 年,WannaCry 席卷全球,勒索软件才变得“人尽皆知”。

目前,勒索软件已经成为一种主流的黑客攻击手段。据《2019 年我国互联网网络安全态势综述》(简称“综述”)表明,2019 年,CNCERT 捕获勒索病毒 73.1 万余个,较 2018 年增长超过 4 倍,勒索病毒活跃程度持续居高不下。分析发现,勒索病毒攻击活动越发具有目标性,且以文件服务器、数据库等存有重要数据的服务器为首要目标,通常利用弱口令、高危漏洞、钓鱼邮件等作为攻击入侵的主要途径或方式。勒索攻击表现出越来越强的针对性,攻击者针对一些有价值的特定单位目标进行攻击,利用较长时期的探测、扫描、暴力破解、尝试攻击等方式,进入目标单位服务器,再通过漏洞工具或黑客工具获取内部网络计算机账号密码实现在内部网络横向移动,攻陷并加密更多的服务器。

“综述”还指出:勒索病毒 GandCrab 的“商业成功”引爆互联网地下黑灰产,进一步刺激互联网地下黑灰产组织对勒索病毒的制作、分发和攻击技术的快速迭代更新。

GandCrab,它被誉为勒索软件之王。在 2019 年 6 月,GandCrab 的运营者称在一年半的时间内获利 20 亿美元,并发表官方声明称该勒索病毒将停止更新。

面对勒索软件,我们给出一些建议,希望有助于你。

针对个人用户:

及时给电脑打补丁,修复漏洞;

谨慎打开来历不明的邮件,点击其中链接或下载附件,防止网络挂马和邮件附件攻击;

尽量不要点击 office 宏运行提示,避免来自 office 组件的病毒感染;

需要的软件从正规(官网)途径下载,不要用双击方式打开.js、.vbs、.bat 等后缀名的脚本文件;

升级防病毒软件到最新的防病毒库,阻止已知病毒样本的攻击;

开启 Windows Update 自动更新设置,定期对系统进行升级;

养成良好的备份习惯,对重要数据文件定期进行非本地备份,及时使用网盘或移动硬盘备份个人重要文件;

更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃,黑客会通过相同的弱密码攻击其它主机;

如果业务上无需使用 RDP 的,建议关闭 RDP,以防被黑客 RDP 爆破攻击。

针对企业用户:

尽量关闭不必要的端口,如:445、135,139 等,对 3389,5900 等端口可进行白名单配置,只允许白名单内的 IP 连接登陆。

尽量关闭不必要的文件共享,如有需要,请使用 ACL 和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

对没有互联需求的服务器 / 工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

-

做好安全灾备方案,可按数据备份三二一原则来指导实施。

InfoQ 读者交流群上线啦!各位小伙伴可以扫描下方二维码,添加 InfoQ 小助手,回复关键字“进群”申请入群。大家可以和 InfoQ 读者一起畅所欲言,和编辑们零距离接触,超值的技术礼包等你领取,还有超值活动等你参加,快来加入我们吧!

点个在看少个 bug 👇