胆大黑客竟敢入侵交警视频监控后台“销分”,这是什么鬼操作 | 视频监控安全系列(一)

说一个“不作死就不会死”的神奇黑客故事。

迪普科技的大佬透露,他们曾帮助追踪了一起案件:交警蜀黍发现,不知道为什么,自家的管控系统竟然会非常“善意”地帮违规扣分的人士自动“销分”。。。

交警系统对这个“鬼销分”事件追踪了一年,终于发现了罪魁祸首:一个“乐于助人”的黑客。

这个黑客很有意思,将自家路由器与街道上的监控摄像头放在一起,然后通过这个渠道入侵了交警视频监控后台,进入车辆违规系统,植入恶意软件,将自己所在单位的所有车牌信息输入,只要本单位的车辆违规扣分,自动启动“销分”程序。

这个黑客不仅善于给自己公司做贡献,还对外提供了“销分”服务,成功地在违法致富的道路上一顿狂奔,并顺利奔进了监狱。。。

连交警蜀黍的视频监控系统都可能被盯上,想想中国暴露在网上的 260 万个视频监控系统设备 IP ,真是瑟瑟发抖。

那么,视频监控设备都用在哪些地方呢?

宅客频道编辑了解到,视频监控系统设备有 7 类 IP应用场景:住宅用户、企业专线、数据中心、学校单位、组织机构、专用出口和其他,排名前三的是住宅用户、企业专线和数据中心,占总量的 95.6%。

这意味着,视频监控安全涉及的绝不仅仅涉及大众理解的个人隐私问题。

从技术架构和复杂程度上说,视频监控分为四类:个人(家庭)、小型(社区、酒店、医疗机构等)、中型(银行、教育机构、检察院、法院等)、大型(城市、公共安全)。

当然,从这个递进顺序,你大概猜到了,视频监控产生的数据量也是递增的。

以最复杂的大型(城市、公共安全)为例,这个技术架构里包含摄像头、服务器群、存储矩阵、终端监控、大屏监控、广域网等,数据量是海量级别。

宅客频道编辑从一份《视频监控安全应用指南报告》对大型视频监控的技术梳理中发现了一些有意思的信息——因为这些不仅是安全人员的防守点,也是潜在的可被攻击点。

编辑把这些概括为:黑客顺着视频监控发大招的九种路径及反制措施。

1.前端设备信息采集与管理

视频数据采集以 IPC 摄像头为主,如何防止非法摄像头接入以及对现有摄像头进行管理是关键技术点。 依据 GB/T28181,GB35114-2017 要求,视频安全厂商的数据采集设备应可识别主流符合国标要求的安防厂商 IPC。并尽可能的采集视频专网中 IPC、PC、NVR 等接入设备的各类资产信息,包括设备 IP、设备类型、 在线状态、接入链路状态、厂家、地理位等,建立统一的资产库,解决多安防厂家并存的情况下接入资产难以统一监管的问题。

2.前端设备准入控制

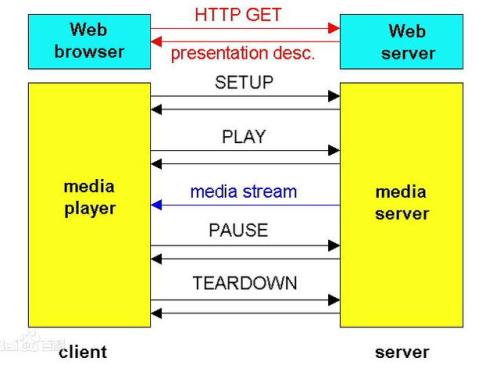

在解决前端设备指纹信息发生变化时,应对非授信设备接入视频监控网络进行告警和阻断,并且可以识别和阻断对前端设备或视频监控平台进行 IP 地址扫描、端口扫描攻击、强力攻击、拒绝服务器等网络攻击。例如可以通过 TCP、Telnet 和 FTP 等多种协议组合的主动扫描技术,及 RTP、RTCP 和 RTSP 等多种网络 承载协议组合的被动检测技术来实现。另外应对通信过程中的会话控制信令及媒体流的所有会话过程进行加密, 身份认证应包括采用基于口令、基于数字证书的等认证方式。

3.监控终端防止泄密

终端防止泄密主要是在屏幕防拍摄功能及导出加密。防拍摄实现方法包括显示包含终端物理特征、用户特 征、访问行为特征的透明水印或二维码信息。通过识别不同调阅者实现数据溯源,达到威慑拍摄者目的。另外,拍屏所显示的水印和二维码信息应具备防编辑能力,防止拍屏者利用修图软件对拍屏所得图片中水印和二维码信息进行二次处理,对视频录像及图片导出自动加密通常使用安全软件实现。当视频数据被黑客或内部人员非法获取后,在非授权机器上无法打开。

4.指挥大屏防止泄密

指挥大屏防止泄密主要是在指挥中心显示大屏防拍摄功能。实现方法包括显示包含终端物理特征、用户特征、访问行为特征的透明水印信息。通过识别不同调阅者实现数据溯源,达到威慑拍摄者目的。

5.存储设备防止泄密

存储设备防泄密通常是采用安全 U 盾来进行文件交换,防止随意拷贝视频数据,另外也可通过加解密算法, 对视频系统存储的数据进行透明加解密处理,确保非法进程无法通过拷贝、盗取磁盘等方式窃取数据。

6.监控服务器访问控制

在监控服务器上进行访问控制与授权时,需要对登录用户进行身份标识和鉴别,对于无身份标识或没有通过身份鉴别的用户禁止其登陆系统。

登陆服务器后,对于调阅视频文件的提交申请、批复和授权操作均应被记录,以便于审计与跟踪。在视频 文件外发管控方面,只有授权的用户终端可以对前端设备进行配置、变更、升级、调阅视频图像等。在用户终 端将视频监控文件制作成外发数据,并应具有设置密码、时效、编辑、自删除等修改、调整功能。外发数据可 以添加定制化的溯源信息,如地理特征、用户特征、警示信息、时间等信息。

另外需要对服务器安装防病毒软件,防止如勒索病毒对视频数据非法加密、非法损毁。

7.视频数据共享防护

支持通过 DPI、DFI 等技术对流出视频大数据平台的数据做协议识别、应用识别、内容识别,确保数据没有非法大规模外流,支持通过大数据分析与建模技术对流出视频大数据平台的数据做更深层次的异常检测,确 保数据没有非法夹带外流,支持对流出视频大数据平台的数据按规则进行脱敏处理。

8.通信安全

通信安全常规采取加密方式。在视频专网中需要对通信过程中的会话控制信令及媒体流的所有会话过程进行加密,包括 SIP、RTP、RTCP、RTSP 等协议。前端设备到监控中心的实时视频,及监控中心到其他监 控中心调看视频流的通信安全。

9.视频风险自动发现及可视化

目前风险数据可视化技术已经比较成熟。只有有数据输入,动态展现到指挥大屏基本无障碍。因此视频风 险可视化方面应实现勒索病毒攻击与防御情况动态实时展示、网络攻击动态实时展示与漏洞发现实时展现,但对于视频数据非法使用风险与非法篡改风险实时动态地展示在指挥中心大屏上技术需要进一步加强。

哪家方案强

光提出问题,没有解决方案是耍流氓。

在 3 月 21 日安全牛举办的《视频监控安全应用指南报告》发布会上,迪普科技视频专网拓展部部长李成认为,视频监控网络目前主要的风险来源是前端设备和网络管道的失控。弱口令的暴力破解和命令执行漏洞,占到视频监控网络安全事件的 7 成,视频监控联网应用的特点是终端难以安装安全防护软件,同时网络中的行为和通信双方的身份相对固定。因此他介绍了物联网终端准入控制技术、L2~7层白名单技术等,并应用在某市公安局辖区建设视频专网上的 2 万台高清数字摄像头方案中。

慧盾安全首席运营官苏敬斫提出,视频监控行业,IP 化、标准化和智能化的发展趋势,使得视频数据应用场景更佳复杂,也更易受到攻击和泄漏。缺少准入机制、设备漏洞易受攻击、视频流转环节多、合法人员的非法使用,是视频监控安全风险的根本原因。因此,视频监控安全应按照两个维度设计:系统和业务,

其中,系统维度包括视频采集层、核心层和应用层。业务维度包括摄像头准入和防攻击、视频防泄密、视频显示安全、视频共享安全和 GB35114 为代表的合规。特别是视频数据的共享安全,慧盾的思路是使用数据水印和指纹等技术,以及权限审批等管理手段,实现视频数据在跨单位和部门调阅时的防篡改和泄露溯源。

他还介绍了一个十分博眼球的功能:

万物安全重点提及了建立视频监控的主动防御体系,包括主动探测、前端行为分析和细粒度的访问控制。同时,核心业务连续性的保证也是重点。万物安全CPO&合伙人郑大义还介绍了万物安全目前的三个产品,包括视频终端准入管控系统(北极星),对视频数据质量和有效性的监测系统(天王星),针对大型物联网环境中IT资产探测工具(南极星),以及基于SDP技术搭建可信网络(银河)。

你想先探究哪一家的技术?也许这就是我们视频监控安全系列(二)要聊的主题。投票走一波,定制属于你的“头条”。

戳蓝字查看更多精彩内容 探索篇 ▼ 真相篇 ▼ 人物篇 ▼ 更多精彩正在整理中…… |

---

“喜欢就赶紧关注我们”

宅客『Letshome』

雷锋网旗下业界报道公众号。

专注先锋科技领域,讲述黑客背后的故事。

长按下图二维码并识别关注

相关内容

而主要从事安全检测,系统调试,技术研究的安全从业者可称为 白帽黑客。

还有一种存在称为「脚本小子」,往往冒充黑客也常被人误认为是「黑客」,其实是利用一些现有的工具或者程序达到入侵或破解等目的,然而其知识储备以及对技术的理解力却完全不符合广义黑客的标准,甚至不及狭义黑客标准。