FireEye公布调查进展:Mandiant内网未遭遇入侵

关注E安全 关注网络安全一手资讯

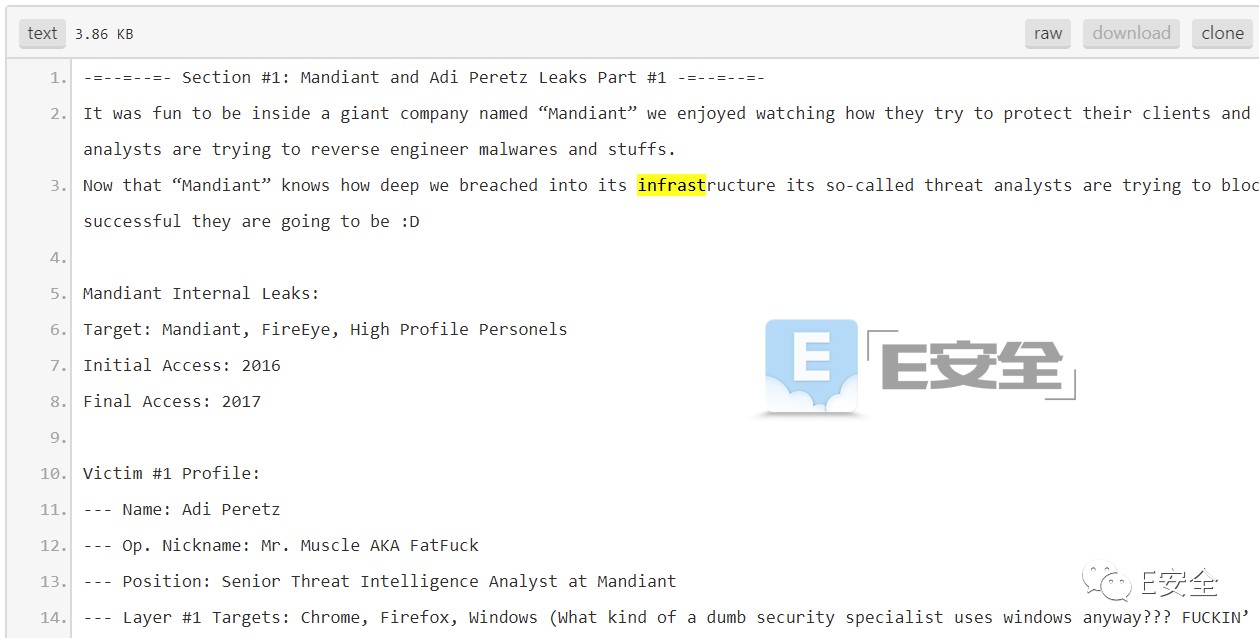

E安全8月12日讯 7月底,FireEye 旗下公司Mandiant公司被曝疑似遭到黑客入侵,一名资深威胁情报分析师的设备遭遇入侵,导致公司内部资料被泄。FireEye为此展开调查,并发布了最新调查进展。

黑客泄露的资料为337MB PST文件,其中包含分析师阿迪·佩雷茨的电子邮件,另外还包含账号图片:One Drive、Live、LinkedIn、至少一年的个人设备地理位置跟踪、账单记录及PayPal收据。

FireEye否认系统遭遇入侵,而黑客却声称泄露的Mandiant内部资料是OpLeakTheAnalyst行动的一部分。

美国当地时间8月7日,FireEye发布了该事件的最新调查进展。FireEye表示,黑客并未入侵该公司的网络或佩雷茨的个人或公司电脑。

佩雷茨使用的登录凭证在过去多起数据泄露事件中被暴露,包括LinkedIn账号。

FireEye专家发现,攻击者2016年9月开始使用窃取的凭证访问多名受害者的个人在线账号(LinkedIn、Hotmail 和OneDrive账号)

公开发布的这些资料从受害者的个人在线账号获取,其中许多资料可在线获取。

· 攻击者未入侵、攻击或访问公司网络,尽管多次尝试失败。

· 攻击者未入侵、攻击或访问受害者的个人或公司电脑、笔记本电脑和其它设备。

· FireEye证实,受害者的个人社交媒体和电子邮件账号密码和/或凭证在2016年(或更早)至少8起公开泄露的第三方数据泄露(包括Linked In)中被暴露。

· 2016年9月开始,攻击者使用这些被盗的密码和/或凭证访问多名受害者的个人在线账号,包括LinkedIn、Hotmail和OneDrive账号。

· 攻击者公开发布的三个FireEye公司文件获取自受害者的个人在线账号。

· 攻击者发布的所有文件先前可公开获取,或是攻击者截屏。

· 大量截屏和发布在网上的资料具有误导性,看似是故意为之。攻击者故意误导性暗示成功入侵FireEye网络,然而事实是,FireEye识别了攻击者失手的登录入侵企图。

FireEye强调,这名受害者支持的客户很少,只有其中两名客户受泄露影响。

· 得知这起事件后,FireEye联系了两名经确定受影响的客户,并告知具体情形。

· 立即控制了受害者的系统。

· 收集并审查了受害者系统的取证数据。

· 停用了受害者的FireEye公司账号。

· 与受害者一起恢复他个人在线账号的控制权。

· 与受害者一起保护个人在线账号安全,包括采用多因素认证。

· 与所有FireEye员工沟通(口头及书面),提醒保持警觉性,并提供详细的步骤保护个人账户安全。

· 与受害者和第三方服务提供商合作获取任何可用的日志数据,协助调查。

· 审查受害者FireEye电子邮箱与在线账号的收发数据。

· 审查受害者公司、单点登录(SSO)、多因素和第三方账号的验证与访问活动。

事件调查仍在继续。

官网:www.easyaq.com

2017年8月