监控摄像头的红外LED灯可泄露隔离网络数据

E安全9月21日讯 以色列一组研究人员发布恶意软件PoC,通过监控摄像头的红外信号窃取数据,并接收操作人员的新指令。

这款恶意软件名为“aIR-Jumper”,需安装在与监控摄像头/软件交互、与摄像头在同一网络的计算机上,因此攻击者有办法入侵摄像头。

监控摄像头的红外LED灯能窃取数据

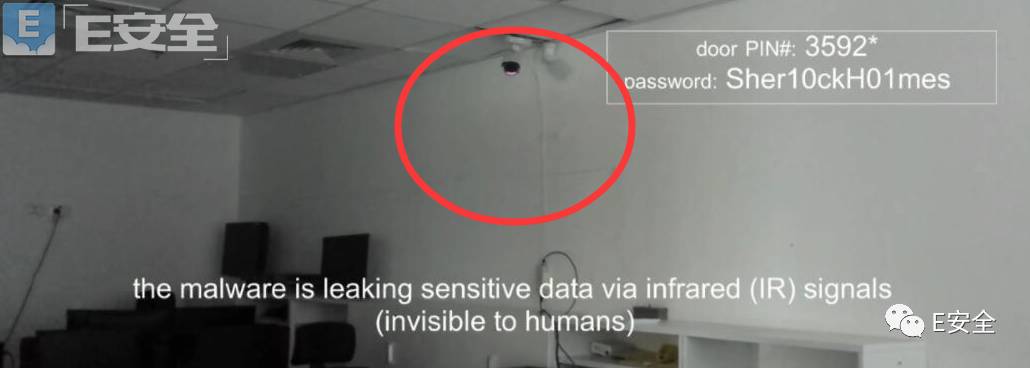

aIR-Jumper可以窃取被感染计算机的数据,将其成转换成二进制0和1,并利用摄像头的API使摄像头的红外LED灯闪烁,借此从被感染网络窃取数据。

红外线:波长介于微波与可见光之间的电磁波,波长在760纳米(nm)~1mm之间,肉眼不可见,因此出入被感染网络的通信不会被发现。

攻击者在摄像头红外线LED灯照射范围内均可记录LED灯的闪烁,并使用特殊的软件将闪烁和停顿改成被窃数据的二进制0和1。反过来,攻击者也可以使用红外LED灯向被感染网络内的监控摄像头发送新指令。这款恶意软件能观看摄像头的视频,检测预设时间段的红外线LED传输,并将闪烁转换成要执行的新命令。

配备红外线LED灯的监控摄像头可以采集比较清晰的图像。

aIR-Jumper适用于隔离网络

此类恶意软件专门从隔离网络窃取数据。aIR-Jumper提供了一个完美的媒介,这样的媒介并不会被目标视为潜在的数据窃取渠道。

此外,这款恶意软件还能部署在互联网上,作为隐秘的窃取媒介绕过防火墙和反病毒解决方案,尽可能少地在日志文件留下踪迹。

由于CCTV视频监控系统等监控解决方案到处可见,恶意攻击者能利用aIR-Jumper这类恶意软件窃取数据,并控制在各种网络(企业、政府机构、警局、高级研究实验室网络等)上安装的恶意软件。

数据窃取速度不理想,但可靠性可圈可点

研究人员评估后认为,攻击者可使用红外线监控摄像头通过隔离网络与相隔数几十米到几百米的地方通信。

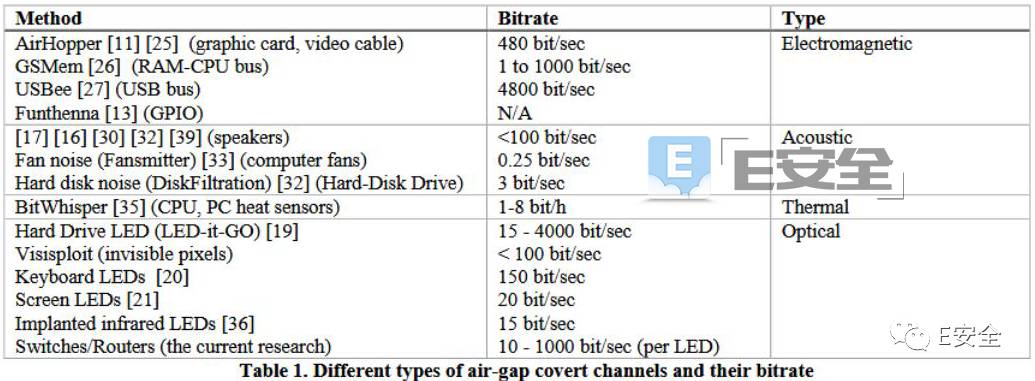

研究人员指出,从网络泄露数据的速度为20 bit/sec(每台摄像头),而传送至网络的速度超过100 bit/sec(每台摄像头)。与研究人员的其它类似实验相比,这样的窃取速度较慢。

之前的研究结果显示,路由器LED灯是从隔离网络泄露数据的最佳媒介。但路由器和交换机通常位于室内,而监控摄像头位于室外,攻击者更易与设备交互。

红外线更利于攻击者获取信号

此外,研究人员认为,红外线信号比路由器LED灯更具优势,由于红外线信号的反射率相对较高,攻击者不需要将视线瞄向监控摄像头,可以较为灵活的获取光信号。

研究人员表示,aIR-Jumper经过修改后对其它配置红外线LED灯的设备奏效,例如智能门铃。

鉴于这类恶意软件的威胁,研究人员提出一系列缓解方案,例如通过软件和硬件措施,比如窗户屏蔽、禁用红外线功能的固件控制、红外线LED活动监控、非定期访问摄像头API函数等。

研究人员还发布了两段视频演示【1】【2】,他们如何通过监控摄像头向aIR-Jumper发送命令,以及如何从被感染网络窃取数据。

aIR-Jumper由以色列本-古里安大学(Ben-Gurion University of the Negev)网络安全研究中心一组研究人员开发,他们还进行了其它相关数据窃取实验:

LED-it-Go – 通过硬盘驱动器(HDD)的活动LED从隔离网络窃取数据。

SPEAKE(a)R –使用耳机记录音频并监视附近用户 。

9-1-1 DDoS -发起DDoS攻击,破坏美国911紧急救援系统。

USBee -让USB连接器的数据总线发出电磁辐射,以此窃取数据。

AirHopper -使用本地GPU卡向附近的手机发送电磁信号,并窃取数据。

Fansmitter - 利用电脑GPU风扇发出的声音窃取隔离PC的数据。

DiskFiltration – 使用控制读/写HDD操作通过声波窃取数据。

BitWhisper -利用散热窃取未联网电脑的数据。

xx攻击(未命名) -使用平板扫描仪将命令发送至被恶意软件感染的PC,或窃取被感染系统中的数据。

xLED -使用路由器或交换机LED窃取数据。

Shattered Trust -使用植入后门的替换零件接管智能手机。

查看详细研究报告,https://arxiv.org/ftp/arxiv/papers/1709/1709.05742.pdf

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/1238058933.shtml

相关阅读:

▼点击“阅读原文” 查看更多精彩内容