当 "伊斯兰国 "在2014年使用无人机(UAV)袭击联军时,无人机的使用范围迅速扩大,使弱国和非国家行为者对技术上占优势的敌人具有不对称的优势。这种不对称性导致美国防部(DOD)和国土安全部(DHS)在反无人机系统(CUAS)上花费大量资金。尽管市场密集,但许多C-UAS技术使用昂贵、笨重和高耗能的电子攻击方法进行地对空拦截。本论文概述了当前用于C-UAS的技术,并提出了一个深度防御的框架,即使用装备有网络攻击能力的机载C-UAS巡逻队。利用空中拦截,本论文开发了一种新型的C-UAS设备,称为可拆卸的无人机劫持器--一种低尺寸、重量和功率的C-UAS设备,旨在利用IEEE 802.11无线通信规范对商业无人机进行网络攻击。实验结果显示,可拆卸无人机劫持器重400克,耗电1瓦,价格250美元,可以拦截对手的无人机,而且没有意外的附带损害。这篇论文建议国防部和国土安全部使用类似于 "可拆卸无人机劫持者 "的技术,纳入空中拦截以支持其C-UAS深度防御。

总结

这项工作表明,美国目前打击无人驾驶系统的框架是不够的,因为它缺乏打击敌对集团的多管齐下的攻击所需的能力。由于应对高空飞行的无人机所需的技术限制,地面的地对空导弹和其他基于地面的反无人机系统(C-UAS)技术如果作为独立的系统使用是有缺陷的。相反,一个为空中拦截而设计的无人机网络中队,尽管其本身技术复杂,但提出了一种新的方法来对抗敌方的无人机。

本论文首先确定了国防部(DOD)和国土安全部(DHS)目前正在使用的C-UAS技术。然后,本论文讨论了用于破坏数字通信链路的射频(RF)干扰技术以及可被网络攻击利用的通信协议漏洞。接下来,本论文创建了一个理论框架,用于开发可附加在无人机主机上的低尺寸、低重量和低功率(SWaP)的网络攻击装置。利用从现代防御行动和空中拦截中获得的知识,本论文通过两个假设的场景来说明无人机到无人机的拦截,其中一个水力发电设施被一个叛乱组织的无人系统攻击。

最后,本论文进行了三个独立的实验,以开发一种名为 "可拆卸无人机劫持者 "的无人机对无人机拦截能力。可拆卸无人机劫持器是由树莓派4号B型机、Alfa AWUS036ACH无线网卡和(2)18650电池构成的,它被设置为使用虚拟网络计算(VNC)连接进行远程访问[1]。选择三个商用无人机是基于它们使用IEEE 802.11无线通信标准,以及它们使用带有预共享密钥的WPA2加密技术所带来的安全性。

实验一包括在地对空和空对空操作中实地测试可拆卸无人机劫持者。同时,实验二对可拆卸式无人机劫持器在亚冰点环境下进行了台式测试,实验三对可拆卸式无人机劫持器进行了热成像[2]测试。伪证和传输控制协议(TCP)/同步(SYN)洪水攻击被选为网络攻击技术。射频干扰和其他电子攻击技术方法被排除在外,因为它对在2.4GHz和5GHz频段运行的其他系统有附带损害。此外,射频干扰的功耗要求太高,不适合在本论文中考虑。

为了评估针对802.11 WiFi无人机的网络攻击的效果,本论文在每次攻击过程中测量了以下特征:目标的行为,目标和可拆卸无人机劫持者之间的距离,与每种攻击方法相关的功耗,以及可拆卸无人机劫持者的热特征。经过基线测试,首选的攻击方法被证明是针对Parrot Bebop[3]和Skydio 2+[4]的去认证攻击。

在第一次实验中,尽管有适量的环境杂波,可拆卸无人机劫持者在250米外识别和减轻目标无人机造成的威胁没有问题,导致目标在悬停模式下消耗了额外的电池电量。接下来,研究小组创造了一个场景,一个敌对的无人机攻击了一个水力发电设施。从距离可拆卸式无人机劫持者250米处开始,以每小时15公里的速度和不断变化的海拔高度飞行,一旦攻击开始,目标就在距离其预定目的地80米的地方停下来。最初,目标在原地盘旋,飞回其发射点。然后,无人机在距离可拆卸无人机劫持者100米处最后一次与GCS连接的地方自行降落。在整个测试过程中,事实证明,"可拆卸无人机劫持器 "能有效地识别和减轻目标,而不会对无人机主机或周围环境造成任何干扰。

零度以下的温度测试表明,需要在可拆卸式无人机劫持器上安装更好的温度传感器,以确保更准确的读数。然而,即使暴露在零度以下的温度下30分钟,可拆卸式无人机劫持者也切断了其目标的通信连接。为了使可拆卸式无人机劫持器能够投入使用,需要进行加固处理,以确保该设备能够在极端天气环境下运行,这可能会增加SWaP要求。

在热成像实验中,使用FLIR A320温度屏[5]拍摄静态图像,并由研究小组进行分析。静态图像是在操作使用前、连续操作5分钟后和操作5分钟后,从可拆卸式无人机劫持器的自上而下、正面和自下而上的观察角度拍摄。热成像实验表明,经过五分钟的操作,可拆卸式无人机劫持器的温度只增加了3.3℃。

所进行的实验证明,在将可拆卸式无人机劫持器整合到另一个空中平台时,是非常有希望的。研究小组不仅证明了该系统将对WPA2加密的无人机起作用,而且这项研究还确定了将目前的原型发展为网络化系统家族的方法。零度以下的实验证明,可拆卸无人机劫持器将在多种环境下充分运作。从基线原型开发和空中实验,到零度以下和热能测试,可拆式无人机劫持器处于技术准备程度的第六级。这个技术准备程度是将概念发展为能力的一个重要里程碑。

在目前的形式下,可拆卸式无人机劫持器是一个可配置的 "波顿 "解决方案,可在各种平台上使用。根据主机-无人机,可能会有系统集成方面的问题。具体来说,在运行测试期间,CPU与环境温度的差异表明,根据主机-无人机的规格,在主机上集成时应考虑到热特性。此外,在运行网络攻击时,与可拆卸式无人机劫持者的VNC连接被切断,这使得操作者无法控制可拆卸式无人机劫持者进行故障排除。这个问题可以通过使用可拆卸式无人机劫持器上的以太网端口与嵌入式射频模块建立一个单独的连接回到地面站来解决。研究小组对这一功能进行了基线测试,使用Persistent Systems MPU5[6]无线电,这对未来与其他无人驾驶飞机的系统集成很重要。

综上所述,C-UAS市场仍处于起步阶段,破坏的时机已经成熟。高性能计算机模块越来越小,功耗越来越低,同时能力越来越强。开发C-UAS技术的公司应该重新调整他们的努力,利用高性能和低SWaP来创造更便宜,但更有能力的C-UAS设备。此外,国防部和国土安全部应该为设计空中C-UAS的低SWaP网络攻击系统创造要求。本论文和使用可拆卸的无人机劫持者的实验证明,有可能对多个无人机进行空中网络攻击,而对他的设备影响最小。这个框架并不是要取代目前的方法,而是为了增强和提高C-UAS技术的有效性,以满足操作环境的需要。虽然这项研究的重点是对抗消费型无人机以保护军事基地和关键基础设施,但过去两场欧洲战争表明,地面短程防空系统无法与具有动能打击能力的高空无人机相比。因此,未来的工作有很多机会来对抗消费者和政府的无人机,加强理论,并设计一个C-UAS设备的空中网络。

提纲

尽管战争的性质是不变的,但技术在未来几十年继续发展,这意味着战争方式的个别特征也将改变。最值得注意的是,随着信息技术的扩展和自主系统在未来战场上的扩散,美国及其合作伙伴应该适应未来战争的发展。本论文的目的是研究目前的C-UAS技术和参谋长联席会议(JCS)的理论,以确定哪些方面可以改进。这将为C-UAS战略的转变和新产品的开发提供信息,如本论文中提出的产品。

-

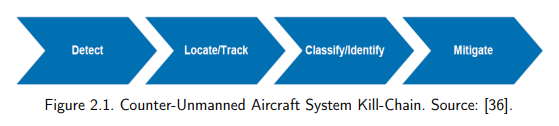

第2章通过分析当前和未来系统在杀伤链处理方面的成功或不足之处,审查了C-UAS技术的能力和局限性。这将有助于确定国防部和国土安全部在哪些方面可以重新设计其C-UAS技术的采购战略。此外,本章还研究了当前的C-UAS理论、战术、技术和程序(TTP)以及标准操作程序,以确定国防部可以改进其对抗无人机的战略。

-

第3章探讨了用于干扰数字通信链路的非动能射频缓解措施。这一技术讨论的重点是电磁(EM)波传播、链路预算分析、低探测概率(LPD)和低拦截概率(LPI)原则、扩频通信和射频干扰原理。

-

第4章以第3章中的信息为基础,探讨利用消费型无人机上的通信协议漏洞的方法。这一章研究了开放系统互连(OSI)模型,它与数字通信的关系,以及如何开发网络攻击技术以提供对敌对无人机的精确攻击。

-

第5章使用海军陆战队的深度防御模式进行防御性作战[33],以保持进攻性思维来限制对手对第1-3组无人系统的使用[34]。本章还讨论了作战飞机如何被用作空中拦截来保卫关键基础设施。此外,本章还提供了对比图来探讨当前的C-UAS架构,整合机载网络攻击和EW设备可能是什么样子,以及与拟议架构相关的优点和缺点。最后,本章的结论是两个假设场景,即叛乱团体使用无人驾驶自杀式无人机群攻击水电设施。

-

第6章概述了第7章所使用的实验方法、设置和数据收集方法,其中设计和建造了一个可拆卸的无人机劫持器的原型。

-

第7章描述了用于创建第5章中概述的概念的原型的实验过程。本章进行的实验对敌方无人机进行了拒绝服务(DoS)攻击,该攻击是由可拆卸无人机劫持器发射的,该劫持器连接在友方无人机上。

-

第8章是本论文的结论。对第5章提出的架构以及第7章的实验进行了讨论。本章最后提出了对未来C-UAS系统采购和理论发展的影响。

巴德学院无人机研究中心2019年12月的一项研究,确定了537个专门用于对抗无人机的系统[32]。虽然现有的反制措施已经满足了国防部和国土安全部在2010年代末和2020年代初的需求,但它们很可能在多管齐下的攻击中站不住脚。尽管市场密集,但每个系统都有与其使用相关的技术、社会和法律限制。此外,许多已投入使用的反措施都很昂贵和笨重,而且只会越来越笨重,因此很难采购和维持足够的C-UAS设备来覆盖所有潜在的攻击载体。同时,无人机越来越便宜,越来越小,而且越来越网络化--导致未来现有的系统可能无法抵御蜂群攻击。这一现象正在乌克兰与俄罗斯的战争中实时上演,因为乌克兰已经利用无人机达到了破坏性的效果。也就是说,价值100万美元的Bayraktar TB-2对俄罗斯军队造成了严重破坏,在一次空袭中摧毁了价值超过5000万美元的地对空导弹[35]。这使得我们很容易预见这样的情景:对手利用无人机群对美国的战略基础设施进行多波段、多频率的攻击。下一章专门概述了目前的C-UAS技术套件,并了解到目前还没有一个明确的手段来对抗无人机群,而不会产生严重的意外后果。