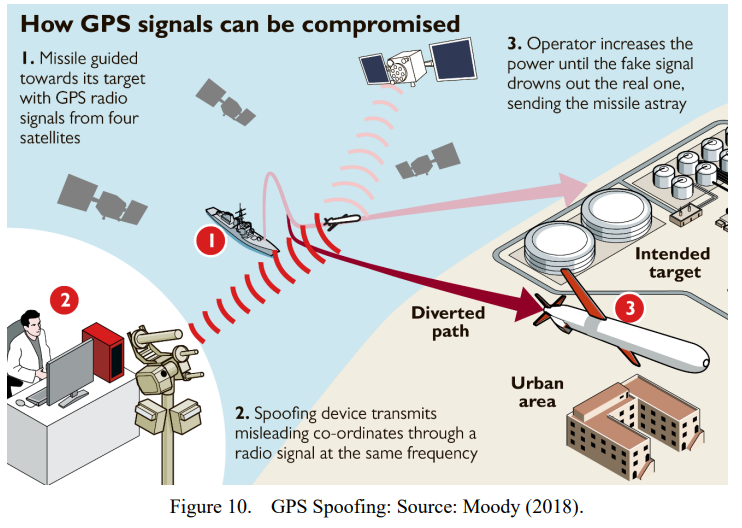

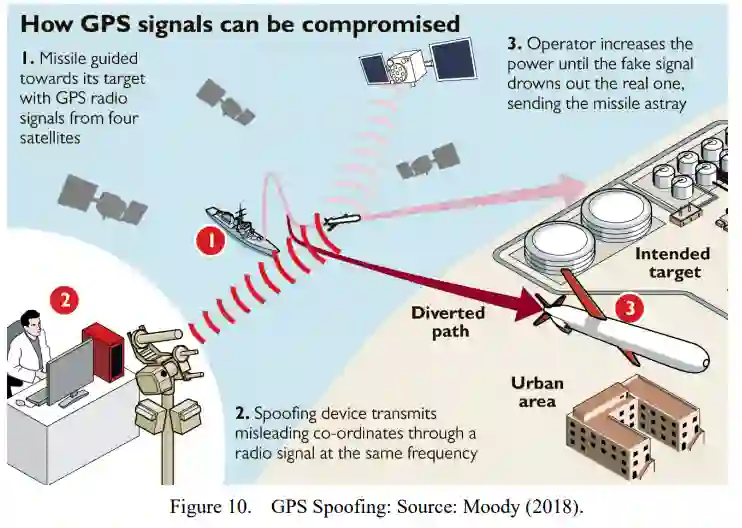

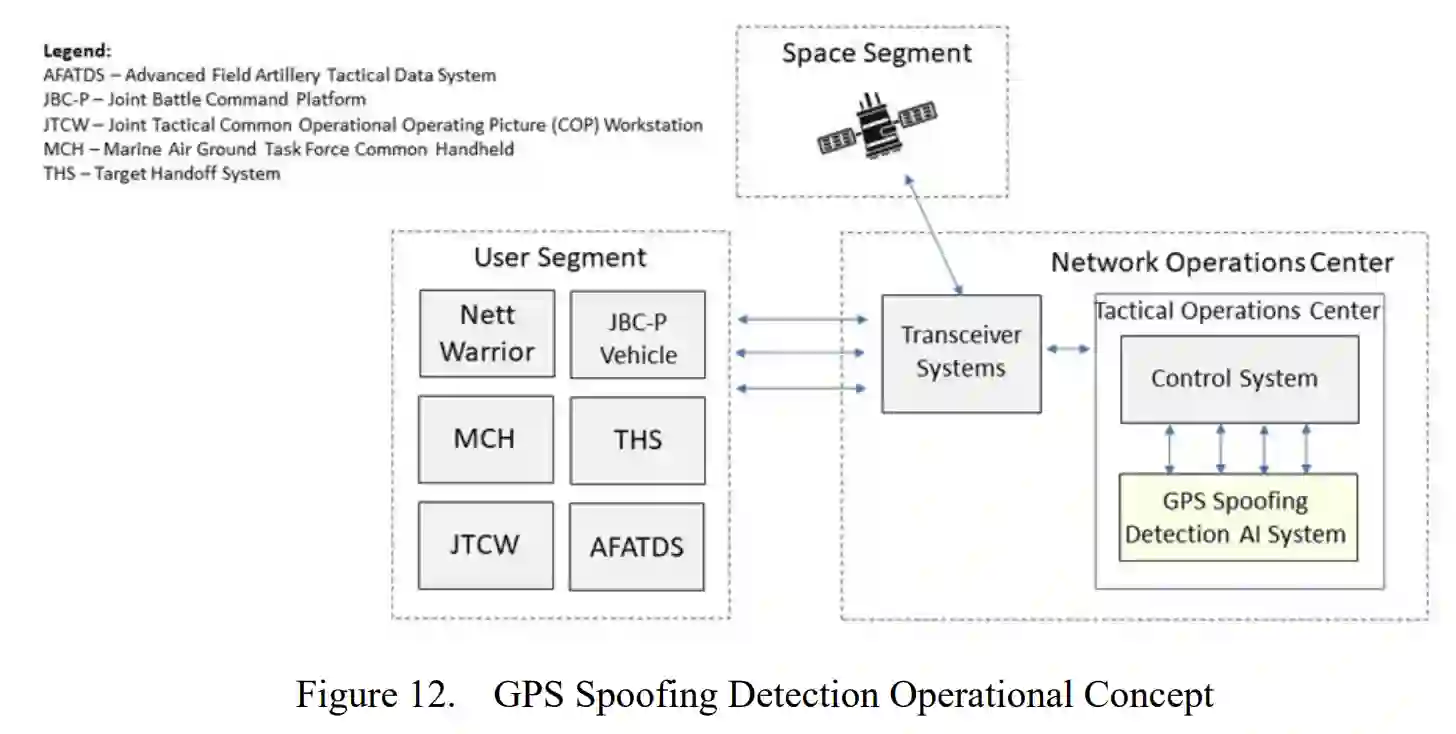

人工智能(AI)方法能否检测出军用全球定位系统(GPS)基础设施上的欺骗行为?利用人工智能和机器学习(ML)工具,展示了对美国防部高级GPS接收器(DAGR)欺骗行为的成功检测。利用系统工程原理,对问题空间进行了分析,包括进行文献审查以确定人工智能的技术水平。这一探索的结果揭示了应用于解决这一问题的新颖解决方案。在早期阶段,考虑了各种系统设计,然后确定了一个同时包含实时和模拟的GPS信息流量的系统。将基于模型的系统工程(MBSE)原则整合到设计概念中,以映射系统层次和互动。Humphreys等人(2008)将GPS欺骗威胁定义为三种技术,即简单攻击、中级攻击和复杂攻击。简单的攻击建立在使用商业GPS信号模拟器、放大器和天线向目标GPS接收器广播信号的概念上。中级欺骗攻击是利用基于接收机的欺骗器,向目标接收器的天线产生欺骗信号。复杂的欺骗攻击是三种方法中最复杂的,有能力改变每个天线发射的载波和码相输出,同时控制发射天线之间的相对码/载波相位(Humphreys等人,2008)。由于成功的GPS欺骗攻击会影响到时间、频率和空间领域,所开发的系统至少必须考虑这些参数。设计概念采用了识别数据集中非明显和非琐碎关系的要求。

该系统的设计采用了双管齐下的方法;1)开发一个硬件系统,在GPS基础设施上注入欺骗信号;2)开发一个软件应用程序,以检测欺骗的注入。该硬件系统包括一个用于创建欺骗场景的GNSS模拟器、一个便于输入实时和模拟信息流的射频(RF)分离器、一个DAGR和各种数据收集工具。系统操作遵循简单的欺骗攻击技术来执行公开欺骗攻击。公开欺骗的一个特点是 "干扰-欺骗 "策略。Chapman(2017,1)将公开欺骗攻击描述为 "伪造的GPS信号只是以明显高于真实卫星信号的功率水平进行广播"。在公开欺骗中,对手增加欺骗信号的功率,以压倒合法的GPS信号馈送。我们成功地将公开欺骗技术应用于工程系统,并收集数据进行分析。该数据集构成了人工智能开发工具的基础,包括国家海洋电子协会0183(NMEA 0183)和接口控制文件-GPS 153(ICD GPS153)信息流。虽然NMEA 0183标准定义了用于商业用途的GPS信息,但ICD 153标准是用于设计和实施军事平台上使用的信息。在这项研究中,我们同时使用了NMEA 0183和ICD 153信息标准的信息。

在数据集上应用主成分分析(PCA)等数据缩减工具,发现参数的相关性导致数据集的方差约为94%。第一个主成分PC1解释了这些方差。对人工智能工具的研究确定了无监督和有监督学习工具的适用性。无监督学习对识别数据集内的特征很有效,而有监督学习方法则适用于有已知目标的数据集。使用聚类方法,如k-means,我们清楚地识别了在信号上应用欺骗所形成的聚类。聚类作为一种视觉工具是有效的。无监督学习模型有效地识别了由欺骗情况形成的聚类。欺骗行为对数据结构的影响在与应用欺骗信号前后形成的聚类不同的聚类中显示出来。我们发现了数据参数中的特殊性和以前未被发现的关联性,这对研究有启发性。

利用数据挖掘和数据分析工具,我们再次对数据集进行了处理,以应用标记的参数,并训练一个监督模型来对欺骗行为进行分类。我们对数据集进行了处理,并使用几个监督学习模型检查结果。我们在标记的数据集上执行了这些模型,其中85%的数据用于训练,15%的数据保留给测试,同时使用交叉验证。对模型应用交叉验证,就不需要对数据集进行验证分割。随机森林和逻辑回归模型的结果显示,在训练集和测试集上都有100%的真阳性率,进一步证明了人工智能模型可以检测GPS用户基础设施上的欺骗行为。

使用一套通常适用于ML、数据科学和统计问题的性能指标来评估监督学习模型的有效性。模型的训练呈现出优秀的结果,所有模型的召回率和精确度都很完美。召回率是一个重要的指标,用于评估一个工具在检测恶意活动方面的效果,如对DAGR的欺骗企图。这项研究的结果表明,如果有适当的工具和权限,对手可以有效地欺骗军用GPS设备。我们在整个论文中开发和展示的工具表明,人工智能方法可以检测到对军用GPS基础设施的欺骗性攻击。