在本项由美海军资助的研究中,开发了新型网络作战模型,用于探索网络战争中的复杂决策空间。该模型采用网络作战要素的抽象表征,具备模块化扩展特性。基于此模型,构建了网络入侵者与防御者互动的统计模型,并通过真实数据验证。初步研究发现,网络入侵要取得成功,入侵者的反侦察能力需比防御者的侦察能力高出数个数量级。同时发现,在实力相当的对抗中,网络攻击力量应优先支持非网络域作战目标,而非单纯消耗对手网络战力。

开发了战术-战役层级的网络作战计算机模型。该模型支持跨多轮网络渗透尝试的长期战略推演,采用高度抽象化设计:通过单一数值表征攻防武器效能,替代具体装备建模;这些数值决定模型参与者互动结果的概率分布。典型抽象特征体现在攻击方渗透进程的倒计时机制——攻击方需等待倒计时结束方可达成目标,而非逐步推进渗透进度。从战役视角看,核心关注点在于攻击方能否在目标网络内达成任务节点前规避侦测。模型简化设计使其能在毫秒级完成全流程仿真,通过数百至数千次相同初始条件推演生成结果分布,快速切换参数后即可开展新场景探索。若修改代码实现不同指挥策略,可拓展推演维度。

模型描述

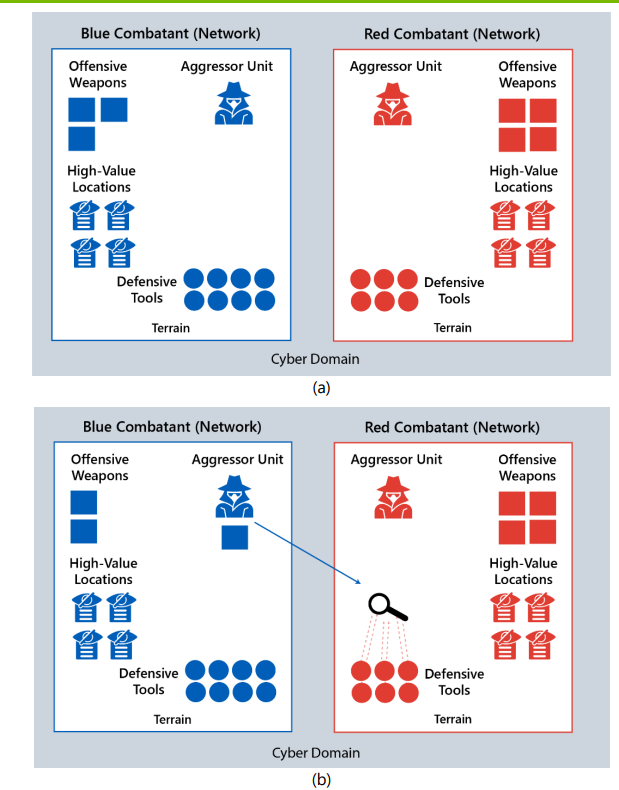

当前版本支持两方或多方对抗。作战单元试图非法渗透对方网络领域,旨在通过压制敌方防御工具或攻击武器产生网络域效应,或渗透至具有非网络域价值的高价值节点。由于模型仅限网络域,当攻击方触及非网络域增益节点时,其所属阵营将获得抽象积分。模型输出包括各方剩余装备数量及积分统计。

验证

通过对比模型推演的网络入侵潜伏期与现实入侵持续时间分布,我们完成部分验证工作。模型未直接模拟具体入侵事件,而是通过分析推演过程与真实数据,构建驱动时间分布的底层统计模型。研究发现,模型推演结果与现实数据具有相同的时间分布特征。

洞见

通过基础推演分析,我们得出以下网络作战规律:

-

攻击方需在战术层面显著优于防御方,方能使入侵持续至目标达成。若攻击方反侦察能力未高出防御方侦察能力数个数量级,网络入侵将迅速终止。

-

假设所有防御工具对网络内攻击方的侦测概率均等,新增防御工具的边际效益随工具数量的平方根倒数递减。该快速衰减规律表明,提升现役工具性能优于部署等效新装备。

-

在同等条件下,最优策略是仅瞄准具有非网络域价值的节点。攻击力量若致力于压制敌方未启用的装备,将造成资源浪费。