美国网络安全体系架构简介

信息安全公益宣传,信息安全知识启蒙。

加微信群回复公众号:微信群;QQ群:16004488

加微信群或QQ群可免费索取:学习教程

教程列表见微信公众号底部菜单

网络安全体系是一项复杂的系统工程,需要把安全组织体系、安全技术体系和安全管理体系等手段进行有机融合,构建一体化的整体安全屏障。针对网络安全防护,美国曾提出多个网络安全体系模型和架构,其中比较经典的包括PDRR模型、P2DR模型、IATF框架和黄金标准框架。

PDRR模型

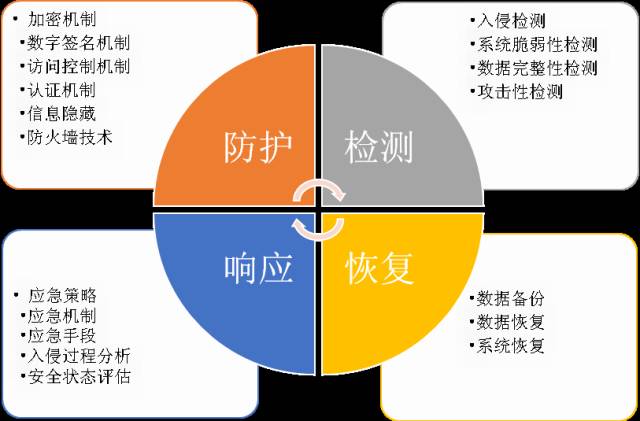

PDRR模型由美国国防部(DoD)提出,是防护(Protection)、检测(Detection)、恢复(Recovery)、响应(Response)的缩写。PDRR改进了传统的只注重防护的单一安全防御思想,强调信息安全保障的PDRR四个重要环节。图1所示为PDRR模型的主要内容。

图1 PDRR模型

P2DR模型

20世纪90年代末,美国国际互联网安全系统公司(ISS)提出了基于时间的安全模型——自适应网络安全模型(Adaptive Network Security Model,ANSM),该模型也被称为P2DR(Policy Protection Detection Response)模型。该模型可量化,也可进行数学证明,是基于时间的安全模型,可以表示为:安全=风险分析+执行策略+系统实施+漏洞监测+实时响应。

如图2所示,P2DR模型是在整体安全策略的控制和指导下,在综合运用防护工具(如防火墙、操作系统身份认证、加密等手段)的同时,利用检测工具(如漏洞评估、入侵检测等系统)评估系统的安全状态,使系统保持在最低风险的状态。安全策略(Policy)、防护(Protection)、检测(Detection)和响应(Response)组成了一个完整动态的循环,在安全策略的指导下保证信息系统的安全。P2DR模型提出了全新的安全概念,即安全不能依靠单纯的静态防护,也不能依靠单纯的技术手段来实现。

P2DR模型以基于时间的安全理论(Time Based Security)这一数学模型作为论述基础。该理论的基本原理是:信息安全相关的所有活动,无论是攻击行为、防护行为、检测行为和响应行为等都要消耗时间,因此可以用时间来衡量一个体系的安全性和安全能力。

图2 P2DR模型

IATF框架

信息保障技术框架(Information Assurance Technical Framework,IATF)是由美国国家安全局(NSA)制定并发布的,其前身是网络安全框架(Network Security Framework,NSF)。自1998年起,NSA就开始着眼于美国信息化现状和信息保障的需求,建立了NSF。1999年,NSA将NSF更名为IATF,并发布IATF 2.0。直到现在,随着美国信息技术的进步和对信息安全认识的逐步加深,IATF仍在不断完善和修订。

IATF是一系列保证信息和信息设施安全的指南,为建设信息保障系统及其软硬件组件定义了一个过程,依据所谓的纵深防御策略,提供一个多层次的、纵深的安全措施来保障用户信息及信息系统的安全。

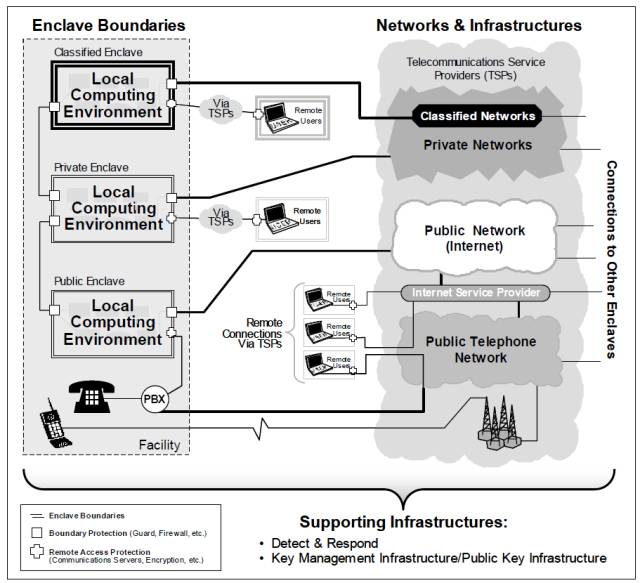

IATF将信息系统的信息保障技术层面划分成了四个技术框架焦点域:局域计算环境(Local Computing Environment)、区域边界(Enclave Boundaries)、网络和基础设施(Networks & Infrastructures)、支撑性基础设施(Supporting Infrastructures),如图3所示。在每个焦点域内,IATF都描述了其特有的安全需求和相应的可控选择的技术措施。IATF提出这四个焦点域的目的是让人们理解网络安全的不同方面,以全面分析信息系统的安全需求,考虑恰当的安全防御机制。

四个焦点域中,局域计算环境包括服务器、客户端及其上所安装的应用程序、操作系统等;区域边界是指通过局域网相互连接、采用单一安全策略且不考虑物理位置的本地计算设备的集合;网络和基础设施提供区域互联,包括操作域网(OAN)、城域网(MAN)、校园域网(CAN)和局域网(LANs),涉及广泛的社会团体和本地用户;支撑性基础设施为网络、区域和计算环境的信息保障机制提供支持基础。

图3 IATF焦点域

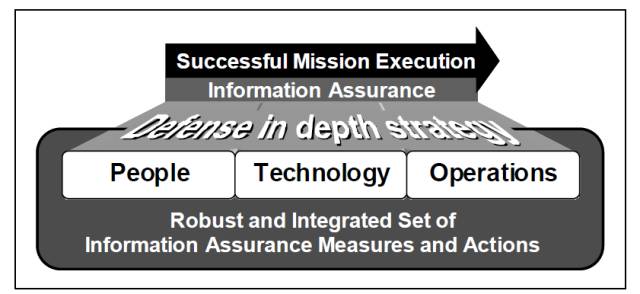

IATF信息保障的核心思想是纵深防御战略,该战略为信息保障体系提供了全方位、多层次的指导思想,通过采用多层次、在各个技术框架区域中实施保障机制,以最大限度降低风险、防止攻击,保障用户信息及其信息系统的安全。IATF的纵深防御战略如图4所示,其中人(People)、技术(Technology)和操作(Operation)是主要核心因素,是保障信息及系统安全必不可少的要素。

图4 IATF的纵深防御战略

黄金标准框架

基于美国国家安全系统信息保障的最佳实践, NSA于2014年6月发布《美国国家安全体系黄金标准》(Community Gold Standard v2.0,CGS2.0)。

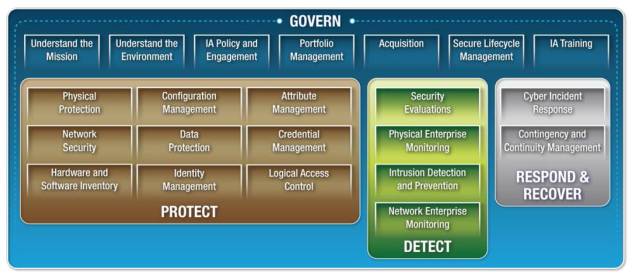

CGS2.0标准框架强调了网络空间安全四大总体性功能:治理(Govern)、保护(Protect)、检测(Detect)和响应与恢复(Respond & Recover),如图5所示。其中,治理功能为各机构全面了解整个组织的使命与环境、管理档案与资源、建立跨组织的弹性机制等行为提供指南;保护功能为机构保护物理和逻辑环境、资产和数据提供指南;检测功能为识别和防御机构的物理及逻辑事务上的漏洞、异常和攻击提供指南;响应与恢复功能则为建立针对威胁和漏洞的有效响应机制提供指南。

CGS框架的设计使得组织机构能够应对各种不同的挑战。该框架没有像开处方那样给出单独的一种方法来选择和实施安全措施,而是按照逻辑,将基础设施的系统性理解和管理能力、以及通过协同工作来保护组织安全的保护和检测能力整合在了一起。

图5 CGS框架示意图

总结

随着信息化的快速发展,网络安全已经成为影响社会各个层面的战略性国家问题,保障网络安全直接关系到国计民生、经济运行和国家安全。构建网络安全体系是进行网络安全防范的基础,能够将各种网络安全防范单元进行有机集成,形成网络安全防范系统的最高层抽象。

下面阅读原文,有啥 ?