谷歌曝iPhone重大漏洞!无需接触手机,2分钟即可「隔空」破解所有数据

新智元报道

新智元报道

来源:外媒

编辑:QJP

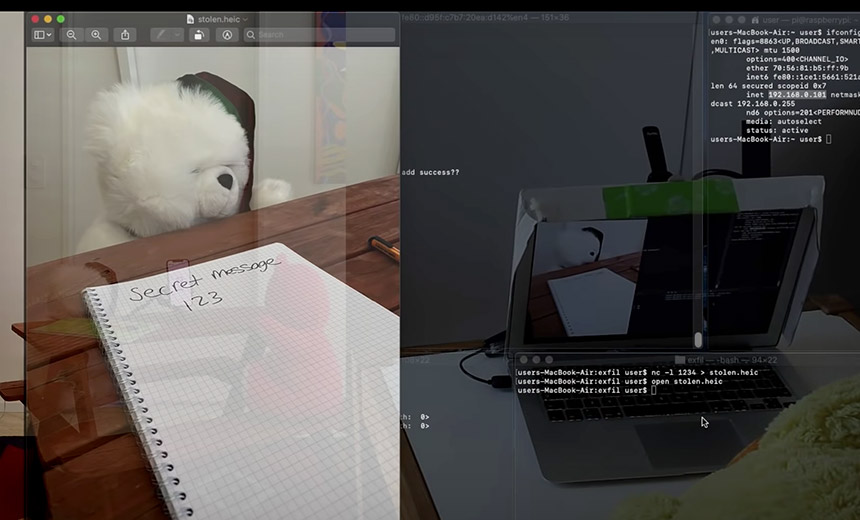

【新智元导读】据外媒报道称,来自谷歌研究员比尔,发现了苹果手机等设备存在重大漏洞:无需接触IPhone就可以获取一切信息。比尔用6个月的时间成功控制了隔壁房间的一台苹果手机,入侵过程只要2分钟左右,就可以访问手机上的所有数据。

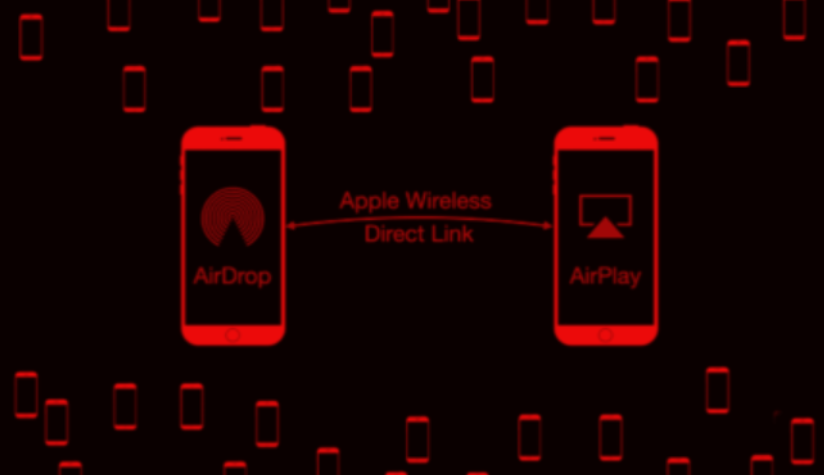

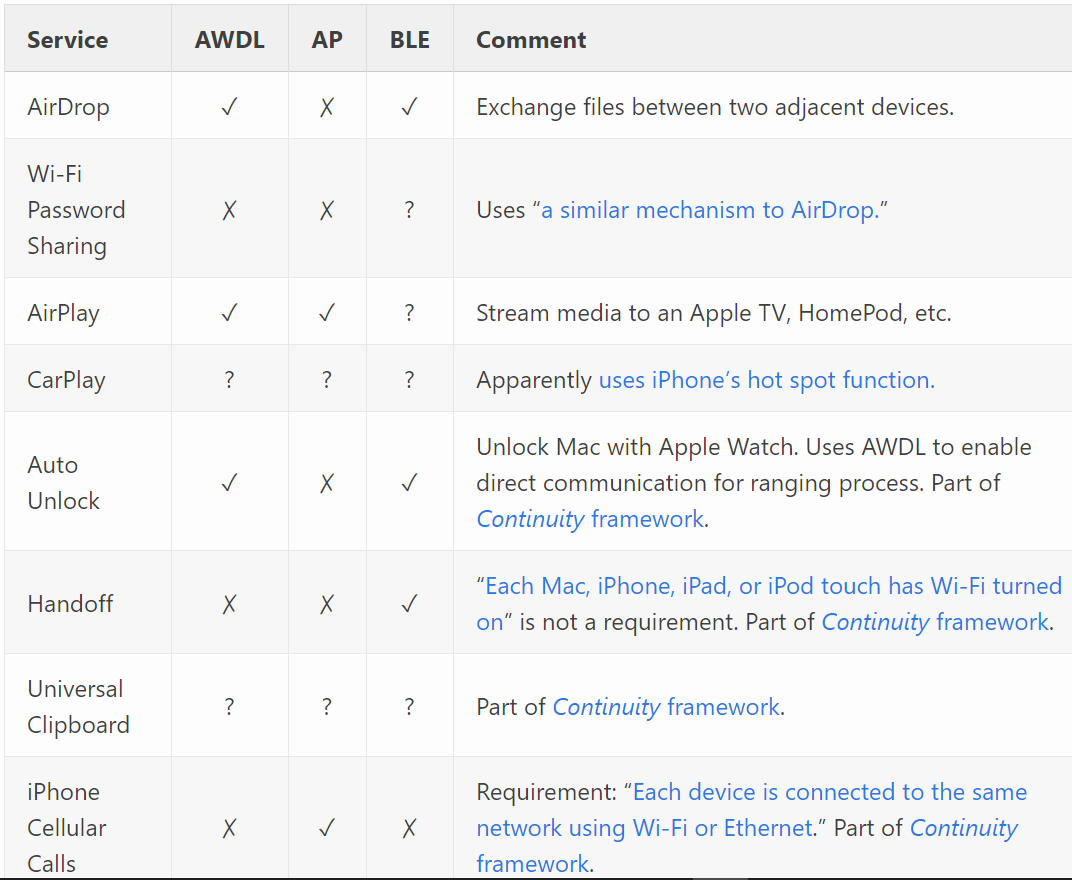

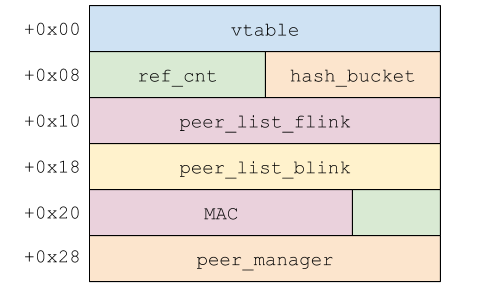

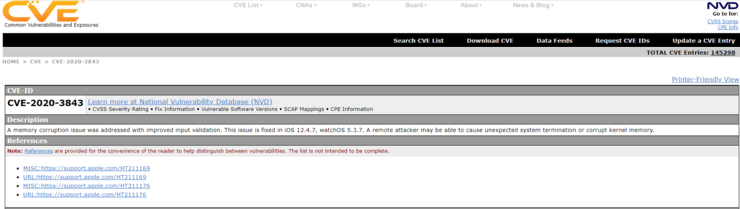

为何 iPhone 会被攻击?一切源于AWDL底层协议

为何 iPhone 会被攻击?一切源于AWDL底层协议

图:Sidecar

图:Sidecar

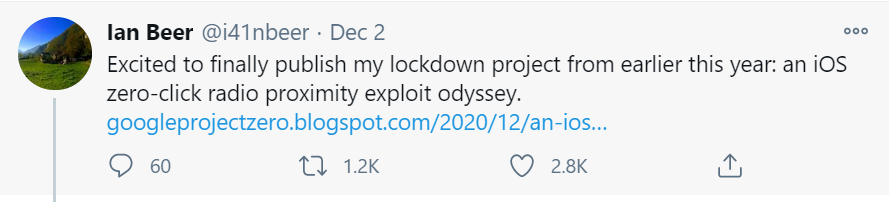

比尔是如何破解的:尝试6个月,入侵2分钟

比尔是如何破解的:尝试6个月,入侵2分钟

登录查看更多

相关内容

Arxiv

0+阅读 · 2021年2月10日

Arxiv

0+阅读 · 2021年2月9日

Arxiv

10+阅读 · 2019年9月15日