攻击金融行业的Cobalt组织活动分析

猎影威胁分析团队

背景概述

近期,安恒猎影威胁分析团队监测发现有多个可疑文档通过钓鱼邮件的方式向国内金融行业单位的人员发起攻击,经分析该活动与Cobalt 组织有关。

Cobalt Group是一个具有高技术水准的威胁组织,由于其使用基于Cobalt Strike渗透测试套件的定制恶意软件而命名,主要针对金融行业。其活动目标区域覆盖东欧、中亚和东南亚等地区,自2017年后该组织的攻击目标扩大到了北美、西欧和南美的一些国家。从此次真实攻击被发现,说明我国也属于其攻击目标范围区域内,主要攻击对象锁定为金融机构,不排除包含其他机构。自2016年被国外安全厂商披露以来,该组织仍在持续进行攻击、技术更新。Cobalt Group善于使用鱼叉式网络钓鱼攻击,并始终利用技术先进的武器库。也有报告显示该组织和Carbanak组织有所关联,因其攻击手法和流程并未发生太多变化,只有武器库发生变化,也可能由于其历史时期攻击目标及规模的转变,必须通过特定手法和更高级的技术手段在网络空间中隐藏自身。另外,可以比较肯定的是该组织由多人组成,其中一名领导人于2018年初在西班牙被捕,但攻击依然活跃。

梳理回顾

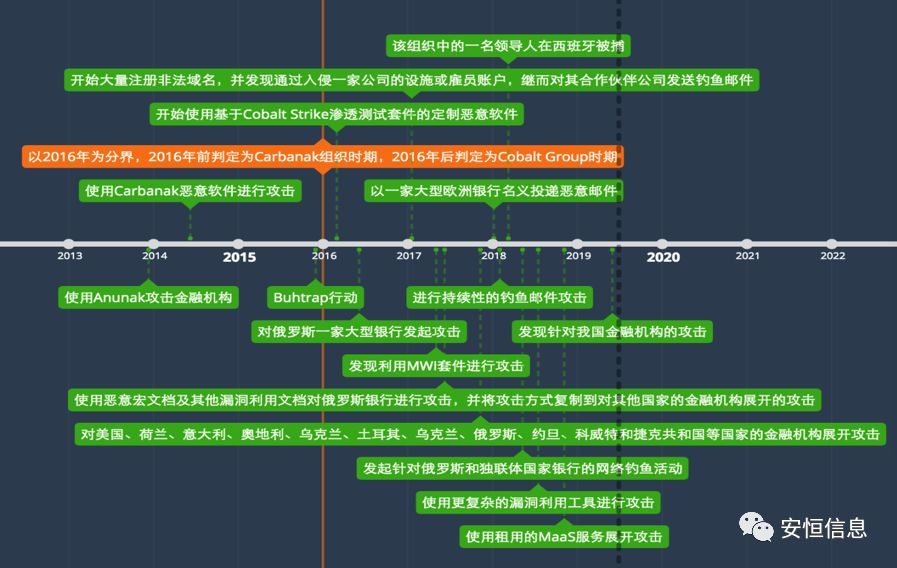

Cobalt Group于2016年11月由group-ib率先披露并命名,并可以关联到Carbanak组织,该组织的攻击行动最早可追溯到2013年。所以基于命名可以将该组织区分为两个时期。

2013--2016 Carbanak时期:

使用Anunak、Carbanak恶意软件攻击金融机构,2015年到2016年间发起“Buhtrap行动”。

2016--至今CobaltGroup时期:

使用基于Cobalt Strike渗透测试套件的定制恶意软件,漏洞利用工具套件,租用MaaS(恶意软件即服务)等对俄罗斯、独联体、欧洲、亚洲、美洲等地区的金融机构或其他机构发起攻击。

攻击区域

Cobalt Group的攻击区域主要包括东欧、中亚和东南亚,2017年后还延伸到了包括北美、西欧甚至南美等地区。

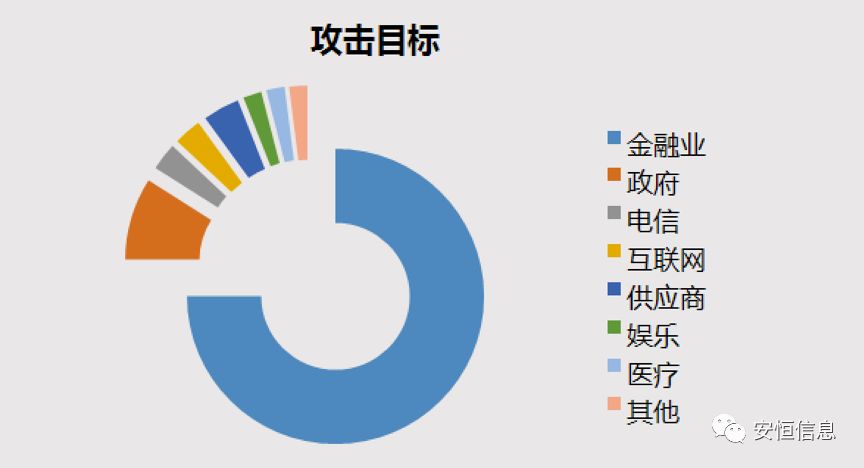

攻击目标

Cobalt Group的核心攻击目标为金融行业,在金融行业中大多数为银行,其他机构包括金融交易所、投资基金、保险公司和借贷机构等。其他攻击目标包括政府、电信、互联网、服务供应商、制造业、娱乐、卫生保健等。

获利手法

1、该组织通过攻击银行,渗透到银行内部,得到ATM系统的控制权限,在预定时间预定地址的ATM机处,等候ATM机自动吐出现金。攻击支付系统、SWIFT服务及线上交易系统通过匿名转账等方式进行获利。

2、通过攻击金融交易所,通过哄抬股价、高位卖出的操作手段,以一种导致股价快速波动的方式激励某些公司的股票购买或出售,该组织从中套利。

3、通过攻击政府组织和部委,以便作为攻击其他目标的基石。

4、其他攻击目标获利方式未明,仍然存在其他未探知的活力手法。

运作方法

在Cobalt Group发起的攻击中绝大多数情况是通过社会工程学和鱼叉式网络钓鱼方式进行的。

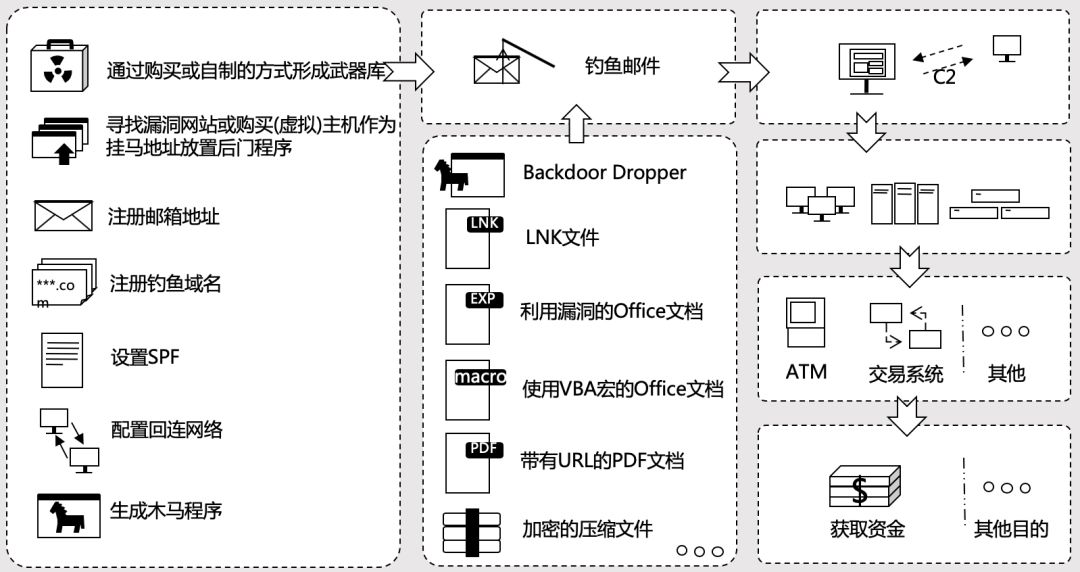

准备阶段(侦察、武器化)

该组织会购买或自制武器形成武器库,寻找互联网上存在漏洞的网站或购买(虚拟)主机作为挂马地址存放后门程序,注册Email地址,注册钓鱼域名,配置SPF防止邮箱拒绝钓鱼邮件接收或当作垃圾邮件,配置后门程序和网络回连。

投递阶段(投递)

这些投递的邮件经常被伪装为合法公司或者监管机构。该组织会预先注册和合法公司或机构非常相似的域名,或有时也会渗透入一些合法公司和机构拿到员工邮箱,通过这些域名邮箱投递给目标以降低目标警惕性。

邮件内容往往经过精心描述,带有极强的欺骗性。

投递的邮件中带有附件,投递附件的类型包括Backdoor Dropper程序(.scr、.exe)、LNK文件、带有漏洞利用的Office文档、带有恶意VBA宏的Office文档、带有恶意URL链接的PDF文档、加密的ZIP压缩文件。

有些时候也会直接将钓鱼URL地址直接写在伪装的邮件内容中,点击并进行后续操作,则会感染恶意软件。

利用阶段(利用、安装植入)

目标人员查看邮件并运行邮件附件或链接,目标设备被植入后门(包括Cobalt Strike Beacon、More_eggs、CobInt等)。

收割阶段(命令与控制、目标达成)

根据已有突破点进行纵横向渗透继续扩大成果。如针对银行目标,该组织会攻入ATM控制系统、支付系统、线上交易系统、SWIFT等重要模块,通过ATM现金提取、线上匿名转账等方式获利。

技术演变

追溯到Carbanak组织时期,Carbanak组织使用自研的Anunak及Carbanak作为主要木马后门工具。

到了Cobalt Group时期,为了提高隐蔽性,该组织开始弃用自研工具,转向购买利用工具包,使用Cobalt Strike等更通用的装备,提高在工具使用上的隐蔽性,当然在一些场景下也会使用某些自研的特殊工具(如CobInt)。再后期该组织开始租用MaaS(恶意软件即服务)解决方案,将更多部分的攻击链外包给第三方,如使用与其他电子犯罪集团相同的网络基础设施,导致C2服务器重叠等,更加具有混淆性和迷惑性。

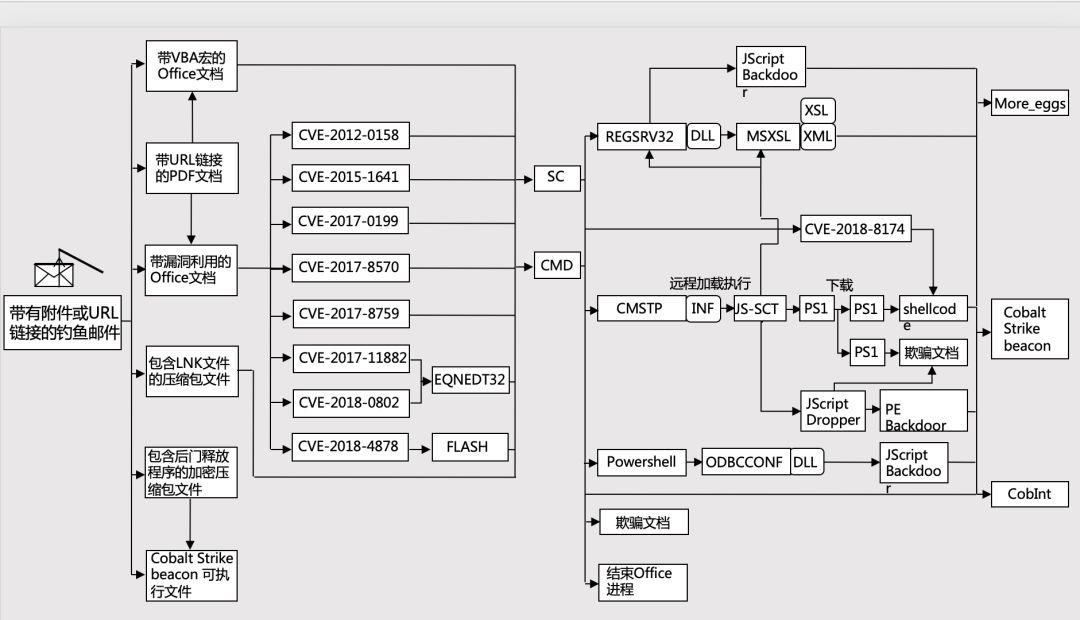

感染链

该组织在投递利用过程包含多个组成部分。

投递载荷部分

包括Backdoor Dropper程序(.scr、.exe)、LNK文件、带有漏洞利用的Office文档、带有恶意VBA宏的Office文档、带有恶意URL链接的PDF文档、加密的ZIP压缩文件。

漏洞及利用部分

投递的恶意文档或恶意软件是通过漏洞利用工具包(MWI、Threadkit、VenomKit等)或其他工具生成的,使用到的漏洞包括CVE-2012-0158、CVE-2015-1641、CVE-2017-0199、CVE-2017-8570、CVE-2017-8759、CVE-2017-11882、CVE-2018-0802、CVE-2018-4878、CVE-2018-8174等。

中间程序部分

这一部分使用了CMSTP、MSXSL、REGSVR、ODBCCONF等程序,目的是为了绕过AppLocker等系统策略。

下载者部分

这部分包括powershell下载者和JScript下载者。

Powershell下载者分为多个阶段,先会从C2下载回下一阶段的powershell脚本程序并执行,然后该阶段会解密出shellcode并加载到内存中执行。

JScript下载者会从C2下载回一个JScript后门程序,可以用来下载最终的有效负载。

最终负载部分

目前为止发现的该组织使用的最终有效负载主要有3个,Cobalt Strike Beacon、More_eggs以及CobInt。

Cobalt Strike Beacon为Cobalt Strike的利用模块,可以让攻击者对主机有完全控制,并可以延伸到其他系统。

More_eggs是JS写的后门程序,存在多个历史版本,但功能大致相同。More_eggs的命令大致如下:

d&exec下载和执行PE文件

more_eggs下载更新文件并更新

gtfo删除自己和相关的注册表记录

more_onion执行新副本

vai_x通过cmd执行命令

CobInt是C语言写的后门程序,命名基于Cobalt组织使用的内部DLL文件“int.dll”,它会通过C2下载主组件,主组件会从C2下载并执行其余各个利用模块,CobInt的目的从现有程序来看似乎只是作为侦查目的。

最新演变状况

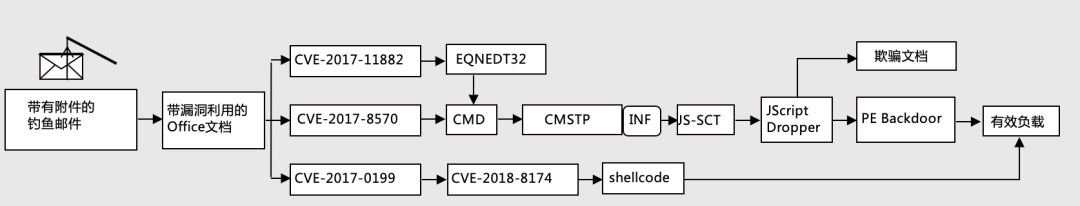

最新发现的攻击样本使用了如下的感染链:

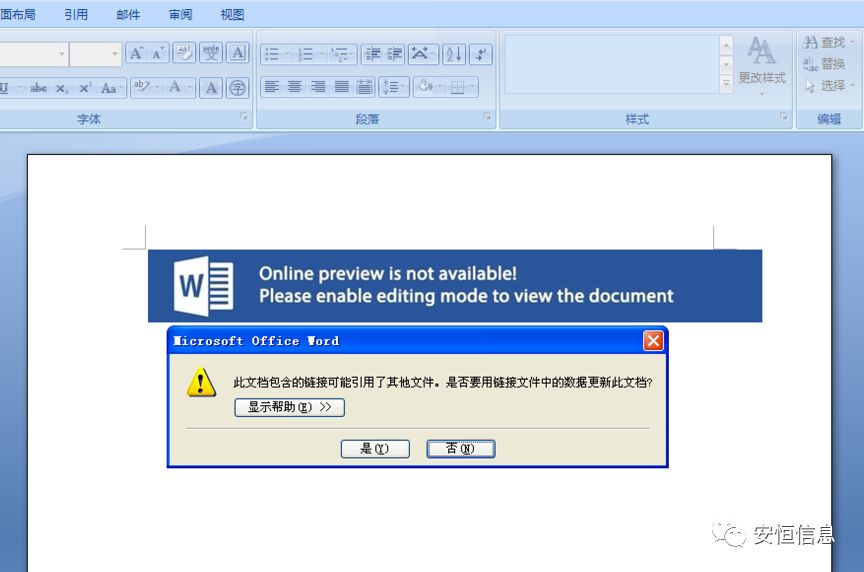

打开样本的内容为:

这类样本是由VenomKit漏洞利用工具套件生成的。生成的一个样本中就包含CVE-2017-11882、CVE-2017-8570、CVE-2017-0199这几个漏洞,其中CVE-2017-0199会访问带CVE-2018-8174 IE浏览器漏洞利用的页面,

另外两个会使用cmstp加载执行inf远程地址的JS scriptlet,scriptlet包含JScript Dropper,该JScript Dropper释放了一个PE后门程序和一个具有欺骗性文档。

释放的PE后门程序为一个后门下载器,这个样本会结合使用开源的小软件程序,使得看似是个正常的小软件,内部加入了恶意代码,这和Cobalt组织之前被披露的DLL dropper使用合法的dll源码包含恶意的dropper代码是相似的。

总结建议

网络空间安全对抗成本逐渐提高,黑客组织、黑产组织等会不断更新新的武器装备,无论从工具层面还是战术层面都在与时俱进,甚至可以达到保持领先的水准。Cobalt组织惯于使用售卖的漏洞利用套件、渗透套件和MaaS服务,其技术水准相对较高,并且仍在持续更新新的技术及手法。

企业应当注重培养人员安全意识,人员的安全意识极为重要。不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。

做好风控管理,安全运维建设,核查企业内信息资产,定期对信息资产做更新维护,不轻易放过任何信息系统,防止从点上被突破。

建立和巩固安全防御体系,加大防御的广度和深度,实现从点到面的布局。

安恒APT预警平台能够发现已知和未知的威胁,APT预警平台的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递、漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

如需要更详细的分析

联系安恒猎影威胁分析团队

参考网址:https://ti.dbappsecurity.com.cn/

邮箱地址:ti@dbappsecurity.com.cn

本文转载自 安恒信息

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容