Intel 2011 年以来生产的每一块芯片都不安全

一年多前,安全研究人员披露了Meltdown和Spectre,这是英特尔和AMD销售的数百万块芯片中的最底层部件存在的一对漏洞,几乎使世界上的每台计算机都岌岌可危。但就在芯片制造商们竞相修复这些漏洞之际,研究人员警告:这对漏洞并不是故事的结束,而是仅仅开了个头;它们代表一类新型的安全漏洞,毫无疑问会一次次冒出来。现在,同样这些研究人员发现了英特尔芯片硬件最底层的另一个漏洞。这回,该漏洞让攻击者可以窃听受害者的处理器接触的几乎每一个原始数据。

今天,英特尔和一群相互协调的微架构安全研究人员共同宣布英特尔芯片中存在一种新的严重的漏洞,很容易被黑客攻陷。实际上,这是四种截然不同的攻击,不过它们都采用了一种类似的手法,都能够从计算机的CPU获取可能很敏感的数据流,并发送给攻击者。

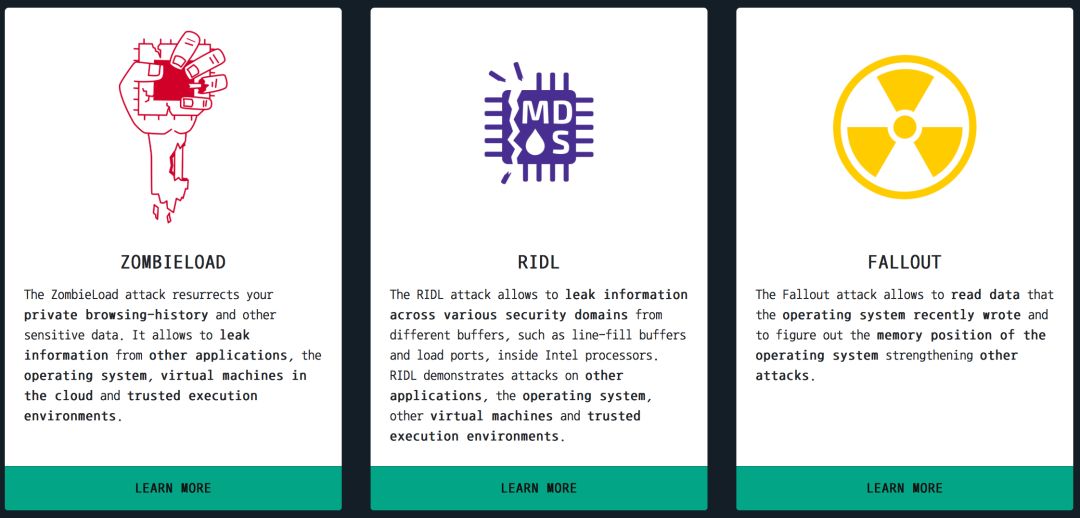

MDS攻击

研究人员来自奥地利的格拉茨技术大学、阿姆斯特丹自由大学、密歇根大学、阿德莱德大学、比利时鲁汶大学、伍斯特理工学院、德国萨尔大学、三家安全公司(Cyberus、比特梵德和奇虎360)以及Oracle。这群研究人员已将这种攻击手法的几个变体命名为:ZombieLoad、Fallout和RIDL(Rogue In-Flight Data Load)。英特尔本身轻描淡写地将这一组新的攻击命名微架构数据采样(MDS)。

英特尔已要求所有研究人员(分成独立工作的两组)对发现结果予以保密,有的要保密一年以上,直到它可以发布针对这些漏洞的补丁。不过据研究人员声称,与此同时,这家公司有意淡化这些漏洞的严重性。研究人员警告,这些攻击代表了英特尔硬件的严重漏洞,可能需要禁用芯片的部分功能,甚至光有英特尔的补丁还不够。AMD芯片和ARM芯片似乎不容易受到这些攻击;英特尔称,它在过去一个月发布的某些型号的芯片里面已有解决这个问题的机制。不过,研究人员测试的所有英特尔芯片(早至2008年生产的芯片)统统受到影响。你可以使用研究人员在此发布的工具(https://www.cs.vu.nl/~herbertb/download/ridlers/)测试自己的系统是否受到影响。

与Meltdown和Spectre一样,新的MDS攻击利用了英特尔芯片进行推测执行(speculative execution)的方式所存在的安全漏洞。推测执行是指这样一项功能:处理器提前猜测它会被要求执行哪些操作和数据,从而加速芯片性能。

在这些新的漏洞中,研究人员发现他们可以利用推测执行来诱骗英特尔的处理器,获取从芯片的一个部件转移到另一个部件的敏感数据。不像Meltdown利用推测执行来获取位于内存中的敏感数据,MDS攻击专注于位于芯片部件之间的缓冲区(比如处理器与缓存之间),分配给处理器的这一小部分内存用来将经常访问的数据放在手边。

阿姆斯特丹自由大学VUSec小组的研究人员之一Cristiano Giuffrida发现了MDS攻击,他说:“这有点像我们将CPU当作诸部件组成的网络,我们基本上可以窃听部件之间传输的数据。我们听到这些部件交换的任何数据。”

这意味着任何可以在目标芯片上运行程序的攻击者都有可能诱骗CPU泄露应受到保护、免受在该机器上运行的不受信任的代码影响的数据,无论运行的程序是恶意应用程序,与攻击目标放在同一个云服务器上的虚拟机,还是在攻击目标的浏览器中运行Javascript的流氓网站。这些数据可能包括用户正在浏览的网站、密码或用来解密加密硬盘的密钥等信息。

“实际上,[MDS]在一堵隔离安全域的墙旁边安了一块玻璃,因此攻击者就可以窃听CPU部件传输的信息,”介绍漏洞的VUSec论文中写道,这篇论文将于下周在IEEE安全与隐私研讨会上发布。

“容易得逞,但可能极具破坏性”

四种不同的MDS攻击变体都利用了英特尔芯片执行省时技巧的方式存在的特点。在推测执行中,CPU经常在程序提出要求之前密切关注代码中的分支指令,或猜测程序请求的数据,以便抢先处理。这种猜测就好比懒惰的服务员端着托盘提供客人随意要的饮料,免得跑回到吧台。如果CPU猜错,它会立即丢弃。(在不同条件下,芯片可以从三个不同的缓冲区获取数据,因此研究人员可以进行多重攻击。)

英特尔的芯片设计师可能以为:错误的猜测无关紧要,哪怕是提供敏感数据的猜测。VUSec的Guiffrida说:“它扔掉了这些结果。但我们仍然有这个漏洞窗口,可用来泄露信息。”

就像Meltdown和Spectre一样,攻击者的代码可以通过处理器的缓存泄漏处理器从缓冲区获取的数据。整个过程从CPU的其中一个缓冲区窃取最多几字节的任意数据。但接连重复数百万次,攻击者就可以开始泄漏CPU实时访问的源源不断的所有数据。借助另外一些技巧,权限很低的攻击者可以发出请求,说服CPU将密钥和密码等敏感数据传输到缓冲区,然后MDS攻击将这些数据从缓冲区中取走。这些攻击用时短则几毫秒长则几小时,具体取决于目标数据和CPU的活动。VUSec的研究人员Herbort Bos说:“容易得逞,但可能极具破坏性。”

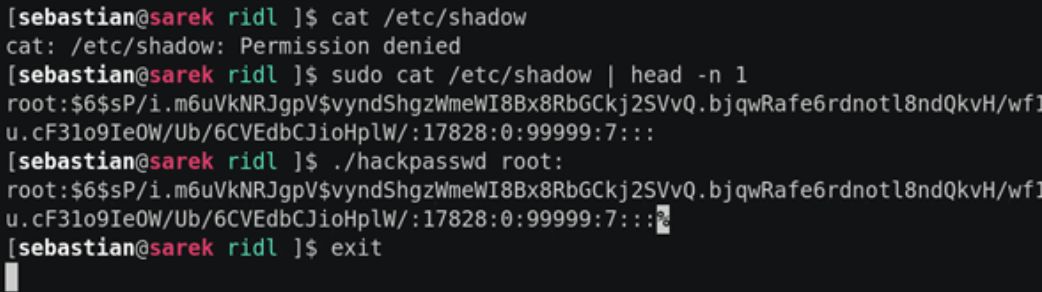

比如说,VUSec创建了一个概念证明,如上所示,它可以从目标芯片名为行填充缓冲区的部件中提取哈希密码,这一连串的加密密码常常可以被黑客破解。格拉茨技术大学的下面这段视频显示了简单的演示,计算机上一个不受信任的程序可以查明某人访问了哪些网站。

实战中的ZombieLoad:监视你访问过的网站

诸厂商竞想打补丁

英特尔在接受《连线》杂志的电话采访时称,其自己的研究人员去年最先发现了MDS漏洞;现在它已发布了针对该漏洞的软硬件补丁。只要处理器越过安全边界,针对该攻击的软件补丁就会清除缓冲区中的所有数据,那样数据不会失窃和泄露。英特尔表示,在大多数情况下,补丁对性能的影响“相对极小”,不过就数据中心环境而言,可能会使服务器芯片的速度最多慢8%或9%。想取得应有的效果,每一个操作系统、虚拟化供应商及其他软件开发商都要打上补丁。苹果称,它已发布了修复程序,作为最近的Mojave和Safari更新版的一部分。谷歌表示,它也为受影响的产品部署了更新版,亚马逊也是如此。Mozilla称很快会推出修复程序;微软发言人表示,今天会发布安全更新版以解决这个问题。微软的声明称:“我们已意识到这个影响全行业的问题,一直在与受影响的芯片制造商紧密合作,共同开发和测试应对方法,以保护我们的客户。我们正竭力将应对方法部署到云服务,并发布安全更新版,保护Windows客户远离影响受支持的硬件芯片的漏洞。”VMware没有立即回复,其补丁状况无从得知。

一个更永久性的硬件补丁已添加到英特尔上个月开始发布的一些芯片中,更直接地解决这个问题,防止处理器在推测执行期间从缓冲区获取数据。英特尔发言人发表的声明称:“至于其他受影响的产品,可以通过微代码更新以及从今天开始提供的操作系统和虚拟机管理程序软件的相应更新来获得应对方法。”

然而在此期间,研究人员和英特尔对问题的严重性以及如何对其分类出现了分歧。格拉茨技术大学和VUSec都建议软件开发商禁用超线程,英特尔芯片的这项功能可以通过允许并行执行更多的任务来加快处理,但可能会使MDS攻击的某些变体更容易得逞。英特尔在接受《连线》杂志的电话采访时坚称,犯不着为这些漏洞禁用这项功能,禁用功能会导致用户性能严重下降。实际上,该公司将这四个漏洞的严重性仅仅评为“低到中等”――格拉茨技术大学和VUSec的研究人员对这一评级提出了质疑。

比如说,英特尔的工程师认为,虽然MDS漏洞可能会泄露机密信息,但也会从计算机的操作中泄漏大量的其他噪音信息。但安全研究人员发现,可以可靠地深挖这原始输出信息,找到他们寻求的有价值的信息。为了使这种信息过滤更容易,他们表明攻击者可以诱骗CPU一再泄漏相同的机密信息,有助于将机密信息与周围的噪音信息区分开来。

Michael Schwarz是格拉茨技术大学既研究新的MDS攻击,又发现了早期的Spectre和Meltdown的研究人员之一,他说:“如果我们攻击硬盘加密,只能在密钥加载到内存的这个短时间内进行攻击,那样我们很有可能获得密钥和另外一些数据。一些数据始终相同,其他数据会发生变化。我们看到最常出现的情况是,这是我们感兴趣的数据。基本情况就是这样。”

或者,正如VUSec的Bos所说,“我们从消防水带那里饮水。如果你很聪明,处理得当,不会呛死,又能获得需要的一切。”

对严重性轻描淡写

研究人员认为,所有这一切都让人质疑英特尔对MDS攻击评定的严重性。格拉茨技术大学的研究人员(其中三人研究了Spectre和Meltdown攻击)将MDS攻击的严重性评定为介于早前发现的两个漏洞之间:不如Meltdown严重,但比Spectre严重。(他们指出,英特尔也将Spectre和Meltdown的严重性评为中等,他们当时就不同意这个评定。)

VUSec的Giuffrida特别指出,英特尔为其团队的研究工作支付了10万美元,英特尔的“漏洞悬赏”计划旨在奖励向该公司提醒严重漏洞的研究人员。他指出,如果是微不足道的问题,根本不用支付这么高的赏金。但他也表示,英特尔一度向VUSec提供4万美元的赏金,外加8万美元的“礼物”――Giuffrida认为这是英特尔试图减小公开援引的赏金数额,因而有意降低MDS漏洞的严重性。VUSec拒绝英特尔给出的总金额更高的奖励,而是要求给予更好地反映所发现漏洞的严重性的赏金,并扬言不然退出漏洞悬赏计划,以示抗议。英特尔后来将赏金改为足足10万美元。

Giufrrida说:“英特尔在做什么一清二楚。‘不,在Spectre和Meltdown之后,我们并没有忽视其他漏洞;只是这些漏洞太次要了,所以忽略了。’这么说对英特尔有利。”英特尔在接受《连线》的电话采访时否认对赏金数额做过手脚。

虽然那么多的研究人员在同一个时间段内发现MDS漏洞似乎很奇怪――至少涉及7家组织的两个独立团队,加上英特尔本身,但格拉茨技术大学的研究人员却说这在预料之中:发现Spectre和Meltdown为黑客打开了一个新的、异常复杂的、未探究的攻击面,这可能会在未来引出硬件中严重的根本性安全漏洞。

格拉茨技术大学的Moritz Lipp说:“还有更多的部件,其中许多部件不为外界所知,所以爆出新漏洞这种情况持续一段时间并非没有可能。”与其同事的研究人员Daniel Gruss补充道:“我们一直认为这会让让我们忙碌好多年。”换句话说,如果未来几年内计算机处理器的核心部分爆出更多的隐藏漏洞,别大惊小怪。

相关阅读:

Intel CPU 千疮百孔:又有新的安全漏洞 PortSmash

Intel 扔掉了「X86和冯•诺伊曼架构」,打造百亿亿次数据流引擎

IT行业的灾难:所有操作系统内核都可能被劫持或崩溃!因程序员误读了 Intel 的文档

Intel CPU 又曝 8 个大 BUG ....这次更危险....

Intel CPU 曝大 BUG:迫使重新设计 Linux 和 Windows