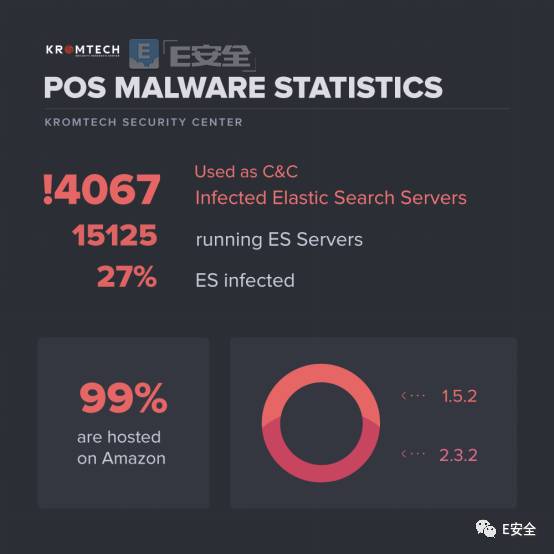

1.5万台未加保护的Elasticsearch服务器有27%遭PoS恶意软件感染

E安全9月14日讯 Kromtech安全中心发现ElasticSearch服务器上4000多个实例遭遇两款PoS恶意软件感染:AlinaPOS和JackPOS。

研究人员上周常规扫描时发现这些暴露的ElasticSearch服务器。初次发现后,Kromtech团队使用Shodan搜索引擎发现超过1.5万台ElasticSearch服务器暴露在网上,而未部署任何形式的安全验证。

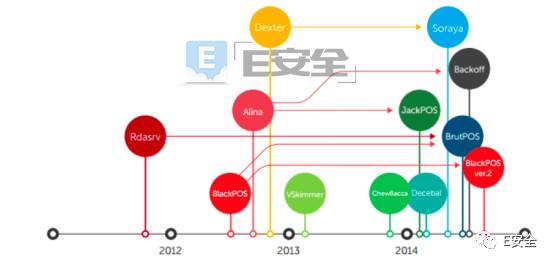

2012年PoS恶意软件图

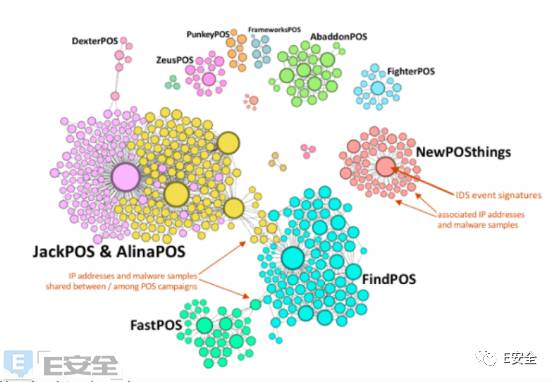

2014年PoS恶意软件图

Kromtech表示,其中至少4000台(约27%)服务器上有AlinaPOS和JackPOS控制与命令服务器的特定文件。由于这些服务器又主要包含PoS恶意软件控制面板,Kromtech研究人员进一步发现,网络犯罪组织可能是利用ElasticSearch服务器隐藏控制与命令服务器。

99%被感染的服务器托管在亚马逊云服务AWS上

Kromtech分析后发现,被这些PoS恶意软件感染的ElasticSearch服务器中,其中99%托管在亚马逊AWS服务上。

Kromtech首席通信官鲍勃迪亚秦科(Bob Diachenko)解释称,这是因为亚马逊AWS服务提供免费的t2 micro(EC2)实例,磁盘空间高达10GB,与此同时,只有ElasticSearch 1.5.2和2.3.2版本允许设置t2 micro。

被感染的4000多台服务器中,52%运行ElasticSearch 1.5.2,47%运行ElasticSearch 2.3.2。

文件时间戳显示,感染自2016年开始,最近的感染发生于2017年8月。除此之外,研究人员还发现相同的PoS恶意软件具有不同的数据包,相关证据证明服务器曾被感染多次。

受影响的部分公司已收到通知

Kromtech已经通知了部分受影响的企业。亚马逊已经接到了通知,但仍未作任何回应。

Diachenko指出,美国IP地址上的服务器遭遇的感染最严重。Kromtech仍在分析数据进一步确定被感染服务器的数量。

AlinaPOS和JackPOS是臭名昭著的威胁,前者于2012年底浮出水面,并于2014年衍生出JackPOS变种。这两大热门恶意软件在地下黑客论坛兜售,目前仍在积极扩散。

ElasticSearch服务器用户相关安全指南:http://t.cn/RpOm0PH

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/574579272.shtml

相关阅读:

▼点击“阅读原文” 查看更多精彩内容