银行木马利用VMvare进行传播

背景介绍

银行木马与每个人的日常生活息息相关,可能会对每个人造成直接的经济损失。

思科的研究团队Talos近日发现一起针对对南美巴西的银行木马活动。该木马活动的对象主要是南美的银行,通过窃取用户的证书来非法获利。除了针对巴西用户外,还尝试用重定向等方法来感染用户的计算机。令人意外的是,该木马使用了多重反逆向分析技术,而且最终的payload是用Delphi编写的,而Delphi在银行木马中并不常见。

感染传播Infection Vector

垃圾邮件

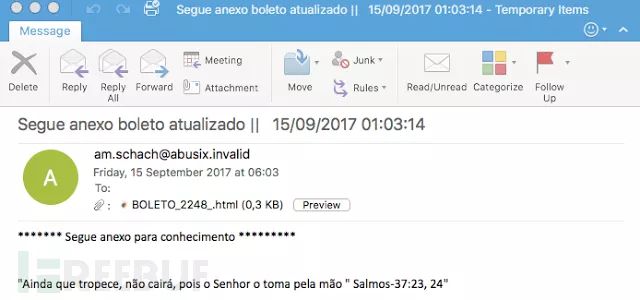

与大多数银行木马活动类似,该木马首先利用恶意垃圾邮件进行传播。攻击者使用的邮件是用葡萄牙语写的,看起来更加真实,收到恶意邮件的人更容易打开恶意附件。

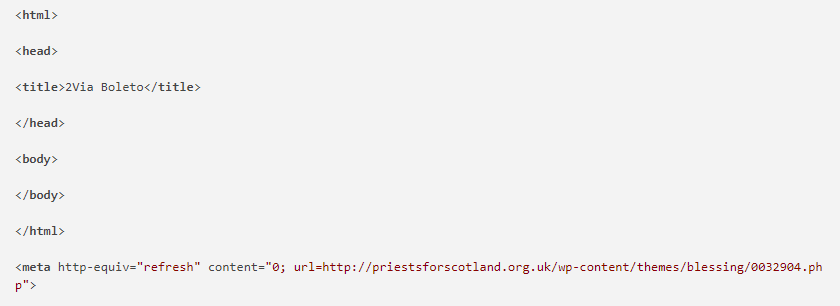

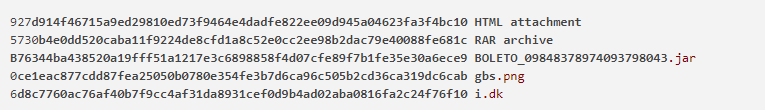

该邮件含有一个名为BOLETO2248.html的附件,BOLETO是巴西使用的一种发票。这个HTML文件含有一个简单的重定向:

重定向

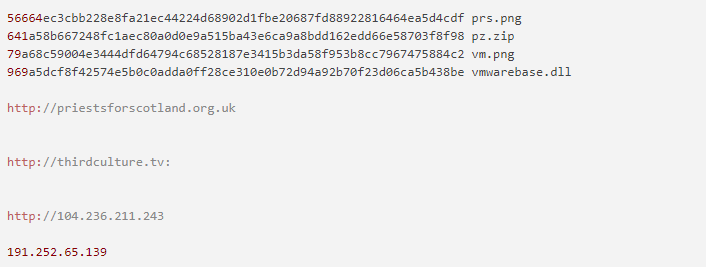

HTML附件中的URL会重定向到goo.gl;然后goo.gl再重定向到 http://thirdculture.tv:80/wp/wp-content/themes/zerif-lite/97463986909837214092129.rar;最后,重定向的链接会指向一个名为BOLETO_09848378974093798043.jar的JAR文件。如果用户双击该JAR文件,Java就会执行恶意代码并开始安装银行木马。

Java执行

Java代码执行的第一步是设定恶意软件运行的工作环境,从 http://104.236.211.243/1409/pz.zip 下载需要的其他文件。恶意软件工作在C:\Users\Public\Administrator\ directory目录下。然后,Java代码会重命名下载的二进制文件,执行之前重命名的vm.png。

恶意软件加载

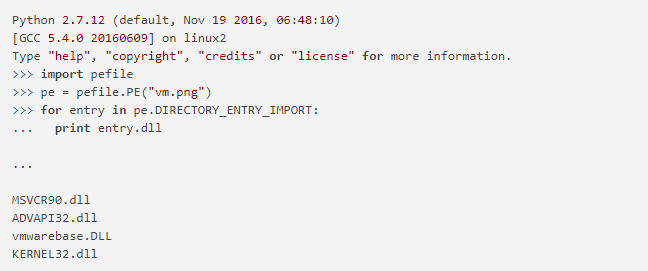

首先执行的二进制文件是vm.png,这是经过VMvare签名的合法的二进制文件。

依赖的二进制文件之一是vmwarebase.dll:

vmwarebase.dll是恶意的二进制代码而不是合法文件,其他攻击者使用的技术有PlugX。PlugX背后的理念是:一些安全产品的可信链是这样的,如果一个二进制文件是可信的(本文中的vm.png),那么它所加载的库默认是可信的。这种加载技术可以绕过一些安全检查。

vmwarebase.dll 代码的作用是注入和执行 explorer.exe或者 notepad.exe中的prs.png代码。注入是通过远程进程的内存分配和加载gbs.png库的LoadLibrary()来执行的。API的使用是通过AES加密来混淆的。

解密结果为

m5ba+5jOiltH7Mff7neiMumHl2s= 是LoadLibraryA

QiF3gn1jEEw8XUGBTz0B5i5nkPY=是kernel32.dll。

银行木马

该木马的主要模块含有一系列的特征。比如,会尝试终止如taskmgr.exe,msconfig.exe, regedit.exe ,ccleaner.exe , ccleaner64.exe这类程序。该模块会用HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Vmware Base这样看似合法的名字进行注册表登记。

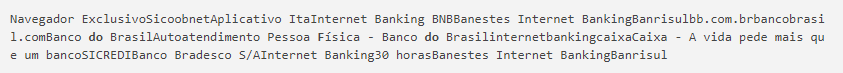

有模块可以获取用户当前窗口的名字,目的是确认用户是否有下面列表中名字的窗口。

这个列表包含了位于巴西的所有目标金融机构,木马注入可以允许他们与银行网站进行交互。主模块的另一个任务是用rundll32.exe执行最后的二进制文件gps.png。

该库使用Themida进行封装,导致很难进行解封。

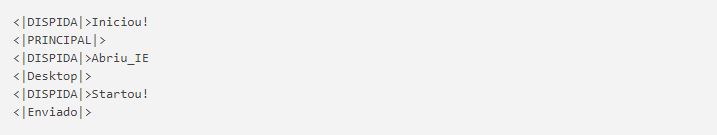

下面的debug字符串是我们在样本中发现的,这些字符串是葡萄牙语的:

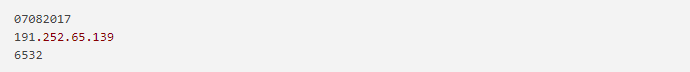

当受感染的主机执行特定操作的时候,这些字符串就会被发送给C2服务器。C2的配置在i.dk纯文本文件中,该文件使用AES256加密。包含有日期,IP和其他配置项目,如下:

结论

银行木马也是安全威胁的一部分,而且在不断发展。经济回报是攻击者的主要动因,也是恶意软件持续发展的原因之一,Themida这样的商业封装软件使对恶意软件的分析变得越来越难,而且这种趋势还在不断发展。

IOCs

参考来源:

http://blog.talosintelligence.com/2017/09/brazilbanking.htm

*本文作者:ang010ela,转载请注明来自 FreeBuf.COM