网络安全之设备和计算安全

一次性付费进群,长期免费索取教程,没有付费教程。

教程列表见微信公众号底部菜单

进微信群回复公众号:微信群;QQ群:460500587

微信公众号:计算机与网络安全

ID:Computer-network

1)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。

2)应具有登录失败处理功能,应配置并启用结束会话、限制非法登录次数和当登录连接超时自动退出等相关措施。

1)应启用安全审计功能,审计覆盖到每个用户,对重要的用户行为和重要安全事件进行审计。

2)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息。

应采用免受恶意代码攻击的技术措施或采用可信计算技术建立从系统到应用的信任链,实现系统运行过程中重要程序或文件完整性检测,并在检测到破坏后进行恢复。

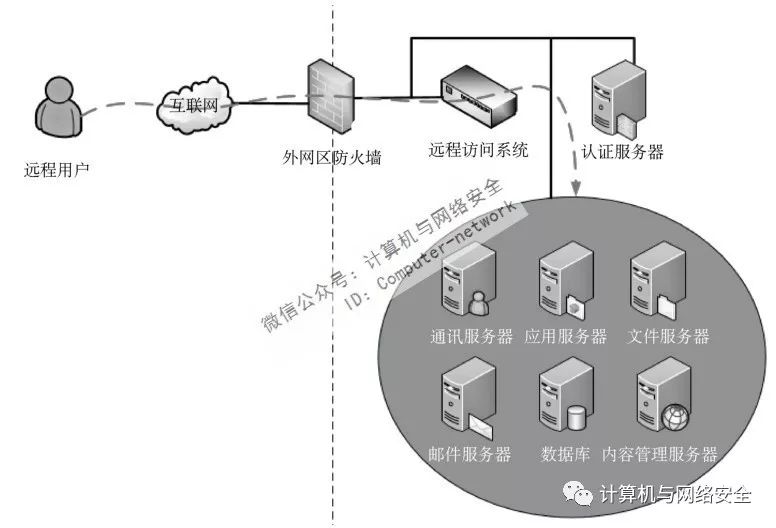

在设备和计算安全层面,身份鉴别安全措施主要对主机操作系统配置符合安全要求的身份鉴别措施,确保设备和计算合法访问操作。身份鉴别认证系统部署示意图如图1所示。

图1 身份鉴别认证系统部署示意图

1)在用户登录节点设备的操作系统或数据库时应具有身份鉴别功能,即对登录的账号和口令进行鉴别验证。主机应采用屏保密码设置,可以减少非法操作,减低安全风险。登录账号需要配置口令策略和复杂性要求,设置由数字、字母和特殊符号组成的较“强壮”的登录口令,避免弱口令或复杂度不足。口令长度最少值应为8位,同时口令一般需要定期更改。

2)应具有账户登录失败处理功能,为防止恶意猜测密码口令,应配置用户登录账号锁定、口令失败次数、登录连接超时自动退出等相关安全措施。

4)应采用双因素身份鉴别机制,也就是两种或两种以上组合的鉴别技术对用户进行身份鉴别。一般除了账号口令外还可以通过增加密钥、指纹等方式实现。

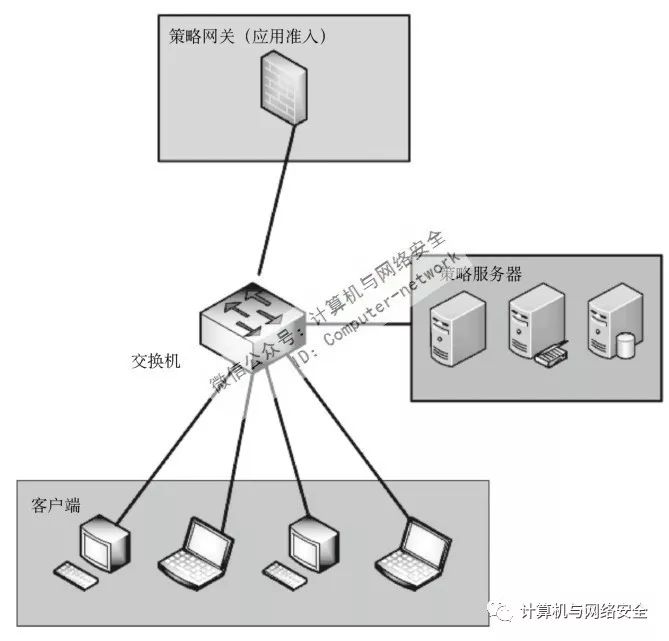

在等级保护安全体系规划中,访问控制的要求贯穿了各个层级,可以说网络安全的防护就是要对访问控制进行安全防护。相比物理层、网络层通过部署有关安全产品实现访问控制,满足等级保护要求,在设备和计算安全中主要就是通过对设备的操作系统进行安全配置,合理加强访问控制安全措施,防止内、外非法用户攻击,保障主机安全。安全准入和终端管理部署示意图如图2所示。

图2 安全准入和终端管理部署示意图

1)应对登录操作系统和数据库的用户分配不同的账号和应用权限;权限分离应采用最小授权原则,分别授予不同用户各自为完成自己承担任务所需的最小权限,并在他们之间形成相互制约的关系。

2)应查找是否禁用默认账户并重命名默认账号或修改默认口令;管理员登录账号权限较高,如未及时更改主机默认管理员登录账号,则可能被恶意用户轻易破解登录口令后以较高权限登录系统,造成重大损失。

3)应及时删除或停用多余的、过期的账号,避免共享账号的存在;应设置超过60天未修改口令的账号为默认过期账号,并及时删除;应屏蔽上次登录用户信息,如没有配置此项安全策略,则远程登录操作系统时显示上次登录用户的用户名,造成信息泄露。

4)应采用分权管理的机制,规避系统管理员权限过高成为超级管理员的风险,将管理员权限分散为安全管理员、审计管理员和系统管理员,三个权限各司其职,相互制约。实现最小权限,不仅保证了系统安全性,同时也符合国家相关信息安全标准规范。

安全管理员权限主要包括:组成员授权及修改、文件授权及修改、文件授权及权限修改、权限查看等。

系统管理员权限主要包括:管理系统常用功能,用户增加、组增加、文档管理等其他系统管理权限。

5)访问控制主要用于防止非法主体访问受保护的资源,或防止合法主体访问未授权的资源。应由授权主体配置访问控制策略,并规定主体对客体的访问规则。

6)访问控制首先需要对用户身份的合法性进行验证,同时利用控制策略进行选用和管理工作。当用户身份和访问权限验证之后,还需要对越权操作进行监控。控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级。

7)对重要系统文件进行敏感标记,设置强制访问控制机制。根据管理用户的角色分配权限,并做细致划分,仅授予管理用户最小权限,并对用户及用户程序进行限制,从而达到更高的安全级别。

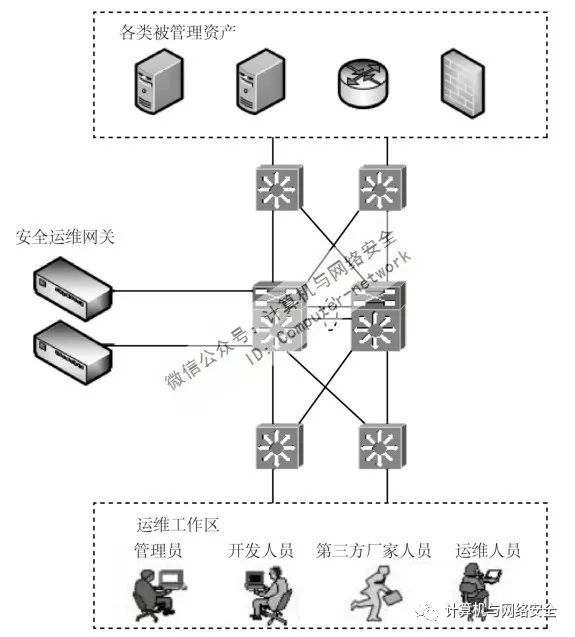

设备安全审计一般由堡垒机等专业安全监控、审计软硬件实现,主要覆盖了移动介质的使用控制、网络资源的访问控制、端口设备使用管理、软件资源的使用控制、非法外联告警、敏感信息检测、文件共享/打印控制、准入控制等功能。

1)应启用安全审计功能,覆盖到设备和终端上的每个操作系统用户和数据库用户,对重要的用户行为和重要安全事件进行审计;应配备操作系统日志审核策略,检查日志记录是否完整、空间是否足够、存储周期是否合理等,并确认能为安全事件分析提供信息,生成审计报表。

2)要具有完备的日志配置策略,审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;应对日志功能的启用、日志记录的内容、日志的管理形式、日志的审查分析做出明确的规定;对于重要主机系统,应建立集中的日志管理服务器,实现对重要主机系统日志的统一管理,以利于对主机系统日志的审查分析。

3)安全审计是事前预防、事中预警的有效风险控制手段,也是事后追溯的可靠证据来源。应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖等。

4)应保证各设备的系统日志处于运行状态,并定期对日志做全面分析,对登录的用户、登录时间、所做的配置和操作进行检查,确保对审计进程进行保护,防止未经授权的中断。

5)要检查时间是否同步,确保审计记录产生时的时间由系统范围内唯一确定的时钟产生,以确保审计分析的正确性。

图3 堡垒机双机部署示意图

1)堡垒机通常在一个特定的网络环境中,为了保障网络和数据不受来自外部和内部用户的入侵和破坏,而运用技术手段实时收集并监控网络中各组成部分的运行状态、安全事件、网络活动,以便行成日志,集中分析并能提供监控报警、及时处理及审计追责。

2)堡垒机综合了系统运维和安全审计两大主干功能,通过切断终端对网络和主机资源的直接访问,而采用协议代理的方式,接管了终端对网络和主机的访问。因此,能够拦截非法访问和恶意攻击,对不合法命令进行阻断,过滤掉所有对目标设备的非法访问行为,并对内部人员误操作和非法操作进行审计监控,以便事后责任追踪。

网络边界处一般会部署防火墙、入侵检测(IDS)、入侵防御(IPS)等设备,用于应对端口扫描、拒绝服务攻击和网络蠕虫攻击等各类网络攻击;结合防病毒工具,能及早发现入侵行为并采取相应的应对措施,减少发生网络安全事件的可能。网络安全设备仅能对通过该设备传输的数据进行安全检查,防止由外向内或由内向外的攻击行为的发生,而对区域内部发起的横向攻击无能为力。因此,需要在操作系统端进行安全加固,并部署主机入侵检测(HIDS)或主机入侵防御系统(HIPS)。

1)操作系统的安装应遵循最小安装原则,仅开启需要的服务,仅安装需要的组件和程序,可以明显降低系统遭受攻击的可能性。同时及时更新系统补丁,可以避免由操作系统漏洞带来的风险。

2)为杜绝网络病毒对端口的访问,保障设备和计算安全,可以在操作系统中关闭TCP137、139、445、593、1025端口,UDP 135、137、138、445端口,流行病毒后门TCP 2745、3127、6129端口,以及远程服务访问端口3389等。管理员如果忽视了关闭这些不必要的端口,就有可能会给恶意用户入侵系统留下攻击途径。

3)通过对指定接口所连接的主机IP和MAC地址绑定,可以防止IP盗用,并对非法IP 的访问提供详细的记录;同时在路由器上进行重要主机的IP/MAC绑定,可以进一步保证主机的安全。

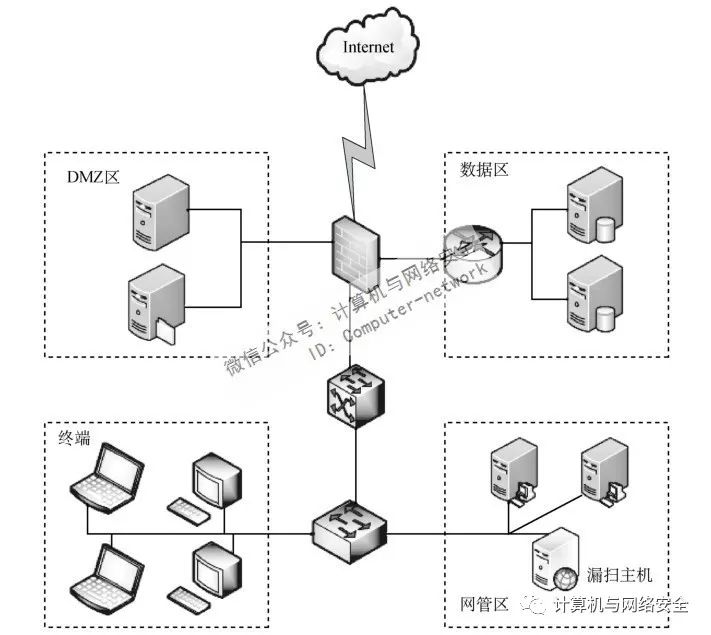

4)定期检查操作系统的补丁是否及时更新,对已知漏洞(漏洞扫描部署示意图见图4)是否进行了修复,评估更新补丁对信息系统是否造成影响等。对于实际生产环境的主机,建议由管理员选择是否安装更新,而不是自动安装更新,防止自动更新补丁对实际生产环境造成影响。

图4 漏洞扫描部署示意图

5)应在主机上部署入侵检测或入侵防御系统,及时检测到对重要节点的入侵行为,并在发生严重入侵事件时提供自动告警功能。

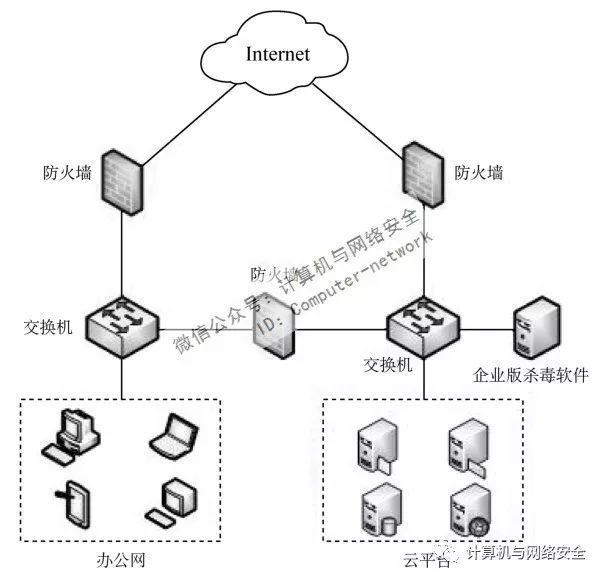

恶意代码一般通过网络和主机两个层面进行破坏,一旦恶意代码突破网络层安全防护,在网络内部传播,主机就非常容易被感染。同时,通过各种移动存储设备接入也可能造成主机感染,所以应在网络和设备处同时防范。一般在主机和终端设备安装网络版防病毒软件(防病毒软件部署示意图见图5)并及时更新病毒库进行有效防护控制,实现系统运行过程中重要程序或文件完整性检测,并在检测到破坏后通过备份进行恢复。

图5 防病毒软件部署示意图

1)病毒检测及清除功能。防病毒软件能对普通文件、内存、网页、引导区和注册表进行监控;可检测并清除隐藏于邮件、文件夹及数据库中的计算机病毒、恶性代码和垃圾邮件;能够自动隔离感染且暂时无法修复的文件。

2)文件实时保护功能。对被指定的文件进行恶意代码扫描,清除或删除被感染对象,或暂时隔离可疑对象,由管理员进一步分析和处理。

3)系统扫描功能。对指定系统区域进行扫描,检测被感染和可疑的对象。可以分析、清除、删除被感染对象,或暂时隔离可疑对象,由管理员进一步分析和处理。

4)备份功能。在受感染对象被清除或删除前会将其副本保存至备份存储区,如果原文件在处理过程中受损,还可以手动对其进行恢复。

1)资源控制时应限制单个用户多重并发会话,并根据系统推广应用情况限制最大并发会话连接数或进程对系统资源的最大链接数;限制同一时间段内可能出现的并发会话连接数,避免造成长时间大量占用计算资源,造成主机性能异常。一般在系统上线运行前需要通过性能测试进行易用性评估,确定有关会话连接数最大值。

2)为确保生产系统稳定运行,对重要应用主机、数据库主机以及存储设备等计算资源都应提供硬件冗余。一般主机通过双机热备、数据库通过集群部署、存储通过建设存储资源池等方式进行冗余,提高生产系统的可用性。

3)一般每天定期对所有节点设备进行巡检,确保各设备都能正常工作;应通过统一的监控工具或各种其他技术手段监控主机系统的CPU利用率、进程、内存和启动脚本等的使用状况,在出现异常变化时,应能及时报警响应。

4)通过监控工具,能够对重要节点设备的服务水平降低到预先规定的最小值时进行检测和报警。

微信公众号:计算机与网络安全

ID:Computer-network