【卡迪夫大学2022博士论文】《智能家居物联网生态系统中网络攻击的检测和防御》221页

摘要

第1章 简介

1.1 动机和问题的定义

-

RQ1 哪些安全机制可以被纳入智能家居物联网中心,并能统一应用于一系列异质设备?

-

RQ2 有监督的机器学习方法能否支持根据从一系列物联网设备收集的网络数据包特征自动检测一系列的网络攻击?

-

RQ3 有监督的机器学习算法能否根据网络数据包特征成功地对不同的物联网设备进行分类?

-

RQ4 鉴于RQ2,有监督的机器学习算法能否进一步识别已经发生的主要攻击类型?

-

RQ5 反洗钱技术能否用于评估物联网的监督式IDS的稳健性?

-

RQ6 对抗性训练能否提高物联网监督IDS的稳健性?

1.2 研究目的和目标

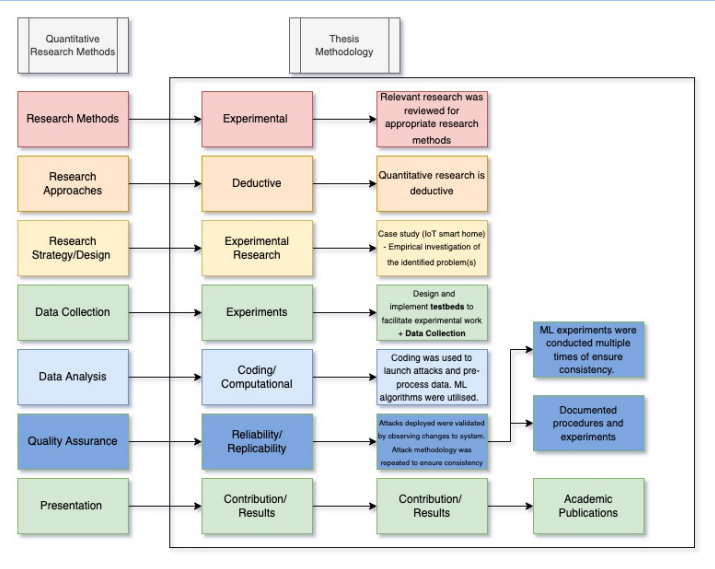

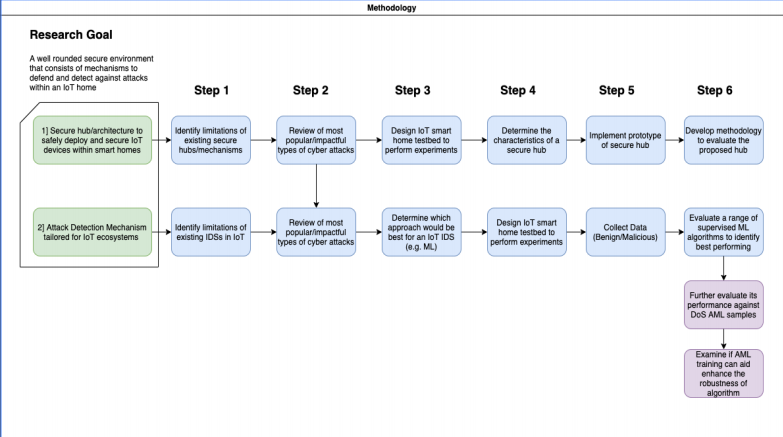

1.3 研究方法

-

第1步和第2步:查阅相关文献,以确定现有安全物联网中枢的配置和设计,它们的局限性,传统智能家居网络的配置和设计,哪些智能家居设备和多少设备经常连接到这种网络,以及哪些网络攻击是对它们最有影响的威胁。 -

第3步:设计、配置和实施一个智能家居测试平台。 -

第4步和第5步:设计、配置和实现一个安全中枢。 -

第6步:通过使用无偏见的、行业标准的渗透测试方法,实现对拟议的中枢的验证。

-

第1步、第2步和第3步:查阅相关文献,确定现有IDS的配置和设计及其局限性。 -

第4步:设计、配置和实现一个智能家居测试平台。 -

第5步:收集测试平台上的设备处于自然状态(包括与它们进行互动时)和受到攻击时的网络包数据。为了确定与设备的互动,查阅了以用户为中心的文献,以确定智能家居网络中的常见互动。 -

第6步:评估选定的最先进的监督分类器的性能。这种分类器的验证是通过交叉验证方法实现的,这是一种重新取样的方法,在不同的迭代中使用不同的数据部分来测试和训练一个模型,其目的是估计一个预测模型在实践中的准确性。此外,通过分析分类后的结果是如何重新分布的,来实现对表现最好的分类器的验证。这项调查提供了对类似设备和攻击类型之间是否发生任何频繁的错误分类的洞察力,或者反过来说,该模型能够以高精确度明显区分设备和攻击类型行为。

-

步骤6a: 分析IDS在面对对抗性样本时的表现。这种分析的验证是通过比较IDS的原始分类性能与出现这种对抗性样本时的性能来实现的。 -

步骤6b:以类似的方式,分析模型在对抗性训练后的表现。这种分析的验证是通过将这种结果与先前的性能进行比较来实现的。

1.4 研究贡献

1.5 论文结构

-

第2章 - 背景 - 介绍物联网和围绕此类系统的网络安全的主要挑战,以及它们所包含的主题和与本研究有关的关键概念。 -

第3章--物联网智能家居的安全和异质性感知中枢--介绍了物联网环境的新型安全中枢的架构。本章介绍了贡献C1。 -

第4章 - 用于物联网环境的监督式入侵检测系统 - 探讨如何利用监督式机器学习算法来支持为物联网定制的新型三层IDS。本章介绍了贡献C2。 -

第5章--物联网中机器学习网络安全防御的对抗性攻击--研究如何利用AML来评估监督性攻击检测器的稳健性,以及应用AML技术来增强其检测网络攻击的能力。本章介绍了贡献C3和C4。 -

第6章 - 结果和贡献 - 总结了本论文的研究贡献和发现。 -

第7章 - 结论和未来工作 - 对论文进行总结,讨论研究成果在现实世界中的实施情况,强调围绕这些机制的局限性,以及强调对未来工作的建议。

便捷下载,请关注专知人工智能公众号(点击上方蓝色专知关注)

后台回复“DDCA” 就可以获取《【卡迪夫大学2022博士论文】《智能家居物联网生态系统中网络攻击的检测和防御》221页》专知下载链接

专知便捷查看

便捷下载,请关注专知公众号(点击上方蓝色专知关注)

后台回复“OEML” 就可以获取《周志华教授:开放环境机器学习》专知下载链接

登录查看更多

相关内容

Arxiv

0+阅读 · 2022年11月22日

Backward Reachability Analysis of Neural Feedback Loops: Techniques for Linear and Nonlinear Systems

Arxiv

0+阅读 · 2022年11月21日

Arxiv

0+阅读 · 2022年11月20日

Arxiv

0+阅读 · 2022年11月17日