揭秘 | NSA内部文件背后的故事

根据2005年上半年关于内部机构的新闻报道,美国NSA成功地将一些互联网的业务链当为目标,鼓吹“全面努力”来暗中监视解放的伊拉克,并系统性地试图打破VPN。

同时,英国间谍已经开始通过“情报来源描述符”提供他们情报的新细节,这个情报来源描述符的创建是为了应对在伊拉克的情报行动的失败。此举将匈牙利和捷克共和国推向NSA。在这之后,Pierre Omidyar访问了NSA总部,举办了一个关于“人际网络”和开源情报的内部会议小组。

这些故事以及其他内容来自NSA核心情报的内部新闻网站SIDtoday的294篇文章(SID是NSA负责电子间谍活动的信号情报部(Signals Intelligence Directorate)的缩写)。Intercept建立了正式的项目来发布文章,介绍NSA举报人Edward Snowden提供的文件。

除了上述的一些亮点之外,下文将进一步地进行详细介绍。这些文件透露了NSA如何扩大了与埃塞俄比亚安全部队的秘密窃听的伙伴关系。(详见Nick Turse的调查)。还描述了NSA在英格兰Digby的一个基地的业务,它与英国的同行GCHQ(国家通信总部)合作,GCHQ帮助无人机在“阿拉伯之春”起义的浪潮中进行通信。根据Intercept的记者 Ryan Gallagher的报道,NSA和GCHQ还阻止同于对等文件共享的应用程序(Kazaa和eDonkey)。点击这里查看Intercept技术专家Micah Lee的详细解释。

NSA对这篇文章没有任何回应。

情报特工在网上暴露身份

据NSA信息技术经理介绍,由于用其进行个人网上购物和登录网站,美国情报界人士又照例毁了一个系统,这个系统旨在用于掩盖自己的身份。

根据NSA互联网项目经理Charlie Speight在SIDtoday写道,该系统称为“AIRGAP”,由“世界上最大的互联网服务提供商之一”运营,并于1998年于NSA的要求创建。Speight补充说,其目的是允许“无归因互联网访问”,这意味着情报分析师可能在通过互联网上网的同时,不会透露自己来自美国的间谍机构。到2005年,它被美国的整个情报界使用。

对防火墙的一个早期关注是,它通过一个IP地址汇集了所有互联网流量,意味着如果地址中的任何活动被发现与美国间谍相关,那么大范围内其他的活动可能就会被归因于其他美国间谍,随后更多IP地址就被添加,但是“有时我们发现ISP会恢复IP地址,或者不能”有效地转移那些分配的IP地址,”Speight写道。

Speight还补充:“更大的安全关注”是系统旨在保护的特别情报人员。“尽管有规则和警告,有些常常会使用AIRGAP的人还是会在网站或服务上登录,甚至从在线供应商订购个人物品。”Speight在一个分类的文章中写道。“通过这样做,这些用户会显示有关自己和潜在的网络上的其他用户的信息。对“无归因访问”有很大影响。

这种马虎的行为反映了这些情报人员已经低估了俄罗斯情报工作者。根据加拿大情报局的一个幻灯片演示,这可以被追溯到2011年或之后,被标记为“morons”的俄罗斯黑客组织中的成员“MAKERSMARK”挫败了一个“设计精良”的系统,该系统旨在当用户登录的社交账号或电子邮件时,可以掩盖身份。

这两个事件并不能完全吻合,美国系统作为网络的一部分来获取未分类信息并进行管理,而俄罗斯系统被用于更敏感的分段攻击活动。但Speight也暗示了对美国系统也可以进攻性地使用,在他的文章中,写到:NSA已经开始“有目的使用AIRGAP,按量计算且不管形式。” - 该机构开始开发自己的单独的防火墙。

NSA还拥有和AIRGAP有相同目标的系统 - 用于匿名 - 但是这次是用于电话。根据2005年2月SIDTAY的文章,国家安全局控制了4万个电话号码,但这些电话号码几乎都以与NSA公开关联的区号和交换码组合为前缀。需要进行公开电话且不想泄露信息的分析师可以使用“匿名电话”,其中大多数号码被注册到国防部或“覆盖电话”,注册时,使用别名或P.O.BOX(Post Office Box)进行注册。其与老式语音网络相关联,且没有安全协议失误被指出。

NSA针对“整个业务链”监控网吧

NSA在隐藏自己(至少试图隐藏自己)的线上行动时,开展了一个追踪网吧在线活动的全方位的行动,该行动能具体到某个座位。

根据SIDtoday报道的信息,一个名为“MASTERSHAKE”的程序通过入侵网吧使用的设备(包括卫星互联网调制解调器)来实现这个行动。“MASTERSHAKE”针对了整个业务链,从制造商到网吧的安装,从而可以获得地理位置,调制解调器的网络连接以及安装的实际物理位置的所有可用数据。

其他数据也会被添加到MASTERSHAKE的数据中来,包括“地理定位电话事件”,以及来自NSA信号情报部和该机构的XKeyscore搜索系统的情报。

NSA知道超过400个网吧的确切位置。其中有超过50个可以将目标定位到网吧内的确切座位。监控的一个目的是追捕基地组织的领导人,像阿布穆萨布扎卡维。SIDtoday专注于报道在伊拉克使用MASTERSHAKE,描述了Ramadi市的一个事件,其中两个“反恐怖主义目标”开始在网吧使用信使服务,“两名男子在大约15分钟内被捕”,SIDToday同时表示该系统已经被广泛使用,“比如在中东和非洲”。

正如Intercept之前报道的,NSA还在也门,阿富汗,叙利亚,黎巴嫩和伊朗等地监控了网吧,点击查看文件和 细节。

在伊拉克针对炸弹袭击

对伊拉克的大规模监控是击溃萨达姆以至联合政府胜利的一部分,在2003年巴基斯坦政府落后于入侵部队之后,信号情报的收集情况就不复存在了。NSA的工作人员,其中一些人已经监测了该国十多年,醒悟到“不再有音频片段,没有更多的文字记录…没有更多的产品报告”。有一位官员怀疑:“我们会因为成功而失去资源吗?”,战后的叛乱和教派的冲突其实不是这样。

如,一个NSA的小组以叛乱分子的炸弹为目标设定阻挠爆炸的系统。众所周知,炸弹是远程触发的,通常是使用高功率无绳电话系统,很明显美国军方也清楚这一点。该团队设计了一种方法来定位触发器:拦截和识别被捕获的手机所发出的安全码,最终可被当成目标。“IED制造商对于此事件有可能保持中立。”SIDtoday称。

2005年1月伊拉克进行第一次议会选举时,NSA可能已经有机会部署了这种技术。SIDtoday的一篇文章称,信号情报帮助防止了50至60名自杀炸弹手进入投票中心。以及285起其他叛乱袭击事件。此前CNN报道了多起袭警和等候投票时的自杀性爆炸事件。

英国间谍如何对劣质的伊拉克情报作出弥补

在伊拉克以及其他地方,美国国家安全局已经将情报分配的范围扩大到美国政府的“客户”,如2005年1月的一篇文章所述,在巴格达工作的NSA员工对其同事大声朗读新的共享准则:“谈论,展示,分享评估是没有问题的 ,对客户/合作伙伴最小化未发布的信号情报,以促进分析工作的进行”。

虽然在进行着激进的情报共享,NSA也注意到了如果严重出错时会发生什么。一篇关于英国政府对伊拉克战前情报的调查报告“巴特勒评论”的SIDToday文章介绍了英国信号情报机构GCHQ现在是否需要在在所有情报中提供“情报源描述符”。这个要求是为了应对英国的外来监察机构MI6没有充分检查人力资源,以及依赖伊拉克化学武器的第三方报道,包括“另一国情报机构”的“有严重缺陷的”情报。

新的来源描述符将包括通过名称或角色识别来源,以及对线人是否对所报告的信息具有直接或间接访问进行判断。GCHQ描述符还将指示线人是否“可靠”,或“未知”,或“不确定”。 “目前NSA报告上没有计划要使用类似的方案,”SIDtoday报道。

尽管报道了英国“战后评论”的影响,但是SIDtoday并没有报道美国总统委员会,该委员会于2005年3月发表重要报告,关于在战前对伊拉克大规模毁灭性武器的评估中,美国情报界是如何犯“致命性错误”的。

NSA与匈牙利,巴基斯坦,埃塞俄比亚和捷克共和国合作

在与美国政府和情报机构分享情报的同时,NSA还与外国合作伙伴建立了联系,在过去几十年中,这些合作伙伴有点让人吃惊。

2005年初,NSA与匈牙利军事情报局建立了伙伴关系,邀请该间谍机构与NSA合作,“作为扩大SIGINT的一部分”。据SIDToday报道,“写信号情报报告,通过NSA系统传播,一直到情报界客户手中”。这种伙伴关系使得NSA能够利用匈牙利机构”获得塞尔维亚和乌克兰军事目标的特殊途径“。

同期NSA对捷克共和国的访问表明这种第三方的伙伴关系如何才能实现。这次访问是为了确定NSA是否应该与捷克外部情报局或ÚZSI合作,ÚZSI希望“在许多技术问题上”利用NSA的专业知识。为了赢得美国人的信任,该间谍机构的人员基本上向他们打开了他们的“SIGINT保险库的大门”以显示出“特殊的开放程度”。NSA团队对其留下了深刻的印象,因为ÚZSI”非常擅长分析与俄罗斯[反情报]目标相关的材料”,也许最重要的是,ÚZSI“没有要求NSA提供财政支持”。捷克共和国因此最终成为第三方 合作伙伴。

2005年3月的“SIDtoday”文章总结了国家安的国家安全局局长外交事务主任的情况介绍,提到与巴基斯坦和埃塞俄比亚的“机构关系”,以及“太平洋的多国合作”。

更广泛地说,虽然仅仅是为了提供更多的人员配置和覆盖,第三方在这个时候变得至关重要。例如,在美国关闭几个基地之后,NSA开发了依赖第三方合作伙伴参与的高频定向寻找网络,以定位目标无线电信号的来源。美国与匈牙利的军事情报机构合作,部分原因在于它能“提供情报,有助于解决高优先级的CIA和DIA(国防情报局)要求”,而对于这些,NSA因为人力限制无法负责。

Intercept支持者在NSA总部发言

回到美国,NSA在由MichaelHayden发起的9/11后的“转型”促进了与米尔堡传统封闭社区的信息共享和协作。邀请参加机构研讨会和会议的,不仅有来自情报和军事界的合作伙伴,也有私营工业和学术界的成员参与。

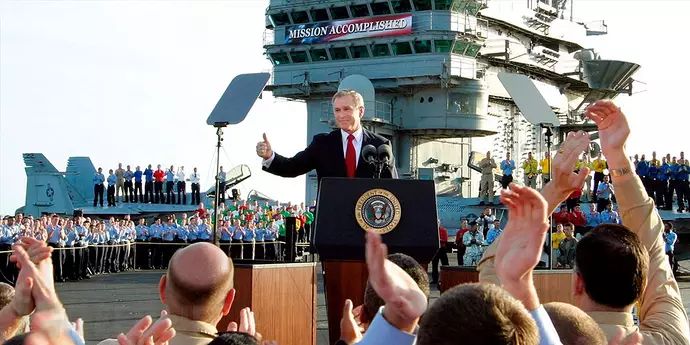

NSA第三次年度分析会议宣布要“保持通信开放并利用我们合作伙伴的见解”。2005年5月,在代理总部举办的演讲中,嘉宾包括作者,美国参议员,企业高管和记者。eBay创始人Pierre Omidyar在“人力网络”会议上表示,他将继续为“Intercpet”提供资金。

Omidyar告诉“Intercpet”,GBN“当时要求我参加在米德堡的NSA总部举行的一个关于“开源”情报主题的未分类会议。我对我遇到的人的回忆是,他们非常聪明,有兴趣将外部想法带入机构。我在这次会议之后的一段时间里一直参与GBN,但是在2005年12月的“无证窃听”消息爆发后,我拒绝了邀请,” - “这些事件对我来说非常重要。此外,除了已经分享的内容之外,我没有再添加任何其他的东西。拒绝邀请后,我没有要求再次与国家安全局会面”。

关于印度核武器

1998年春季印度进行的一系列核武器试验使情报界感到震惊,这也促使内部调查了为什么没有预见到这些测试,随后的一份报告就严厉批评了美国情报界。这种情报收集的类似错误已经不会在2005年发生。根据SIDtoday的统计,澳大利亚NSA网站RAINFALL将被怀疑与印度核设施相关的信号隔离开来。RAINFALL和泰国两个NSA站( INDRA和LEMONWOOD)之间的合作确认了信号的来源,并被允许拦截几个新的印度导弹计划的信息。虽然这些导弹系统几年来没有引起公众的关注(Sagarika潜艇发射的弹道导弹在2008年首次被测试),但是NSA对这些信号的接触使他们了解了他们的 第三方信号情报合作伙伴(见最后的图像)的行动。

攻击VPN

SIDtoday报道称,一个专注于VPN的NSA工作组于2004年11月成立,旨在“进行系统和全面的VPN通信(通常是加密)的信号情报开发”,这意味着该机构想要进军网络。该集团在欧洲,中东,北非,俄罗斯和中国和其他许多国家,对“具体的金融,政府,通信服务提供商和国际组织”发布了定期的“VPN目标活动报告”。可能会帮助分析师“更有效地利用目标”的VPN。

在NSA工作的女人

在Sonia Kovalevsky日,全国各地的学院会举行了比赛和会谈,鼓励年轻女性追求数学生涯。虽然这个活动与一个激进的社会主义者兼开创性的女数学家同名,但是NSA的成员还是参与了该机构的招募,为招募更多女数学家做出努力。NSA自认为是该国数学家的最大雇主,但在1987年至1993年期间,该机构雇用的30个数学博士中只有一个是女性,只有26%的女性被雇用到该机构的数学社区且具有高级学位。在数学妇女社区成立之后,从1994年到2005年,约有38%的女科学家被聘如国家安全局,且具有博士学位,其中27%持有硕士学位。

拦截垃圾邮件

“垃圾邮件”是通过阻止我们收集,处理和存储[数字网络智能]流量来影响NSA的,”2005年2月SIDToday文章的作者说。“不幸的是,过滤掉垃圾邮件已被证明是一项非常困难和繁琐的任务。”不过据作者介绍,分析师之前开发的技术给“每天平均15万个垃圾邮件会话”打上标签,大大减少了拦截到的邮件中的垃圾邮件数量。

*参考来源:TheIntercept,Covfefe编译,转载请注明来自FreeBuf.COM