美国核电站网络安全发展历程

关注E安全 关注网络安全一手资讯

E安全8月7日讯 近期,美国核电站遭遇网络攻击。美国核监管委员会(Nuclear Regulatory Commission,NRC)和核行业不止对这一消息做出了反应,同时还在关注网络威胁。9.11恐怖袭击发生后,NRC在监管要求中加入核工业的网络安全保护措施。迄今为止媒体报道的黑客行动似乎涉及的是核电站的非关键系统。

相比15年前,如今人们能更好地保护自身免受网络攻击,但却无法完全避免遭遇越来越频繁及复杂的网络入侵。

美国核电站网络安全历史

NRC很久以前就已制定了规则,要求核电站所有者采取措施保护设施免遭入侵者和/或内部人员破坏。

2001年,9.11恐怖袭击之后,NRC发布了一系列命令,要求升级安全要求。

2002发布的命令包括旨在解决网络安全漏洞的措施。

2003年4月,NRC发布命令要求核电站所有者确定将防御的网络攻击特征。

这些命令对核电站所有者提出了网络安全监管要求。为了帮助核电站所有者更好地理解如何达到NRC的预期要求,NRC发布的监管要求如下:

2004年10月:NUREG/CR-6847 “美国核电站网络安全自我评估方法”;

2010年1月: 监管指南5.71“核设施网络安全计划”;

2012年6月:NUREG/CR-7117,“安全网络设计”;

2014年11月:NUREG/CR-7141“NRC核电反应堆网络安全监管框架”。

此外,核能源研究所制定了NEI-08-09“核电反应堆网络安全计划”。

第一步: NANA需要的新缩略词

NANA是核电行业在网络安全法规中迈出的关键一步。NANA的全称为“Need A New Acronym”。核工业及其监管者需在公众场合谈论,但公众最好不要太懂这些专业缩略词,因此缩略词是公开讨论的基本要素。许多NRC全职员工搜寻新的缩略词,但这种工作产生了关键数字资产(Critical Digital Assets,CDA)。创建缩略词是最佳选择,即使有人解开了缩略词代表的完整单词,但单词并不会透露太多其中的含义。

有了缩略词武装,下一步是从非关键数字资产(NCDA)、关键模拟资产(CAA)和非关键模拟资产(NCAA)中区分关键数字资产,这种做法分三步进行:

步骤一:清点核电站的数字资产

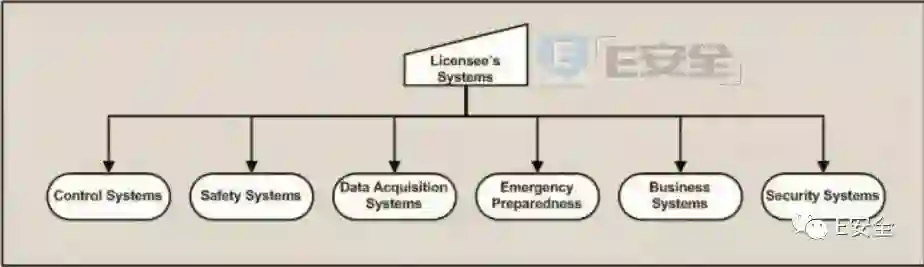

NRC将核电站的数字资产分为下图6个分类中:

安防系统包括控制核电站内关键领域访问权的计算机,检测非授权访问的传感器,以及监控限制区的摄像头。

业务系统包括允许工作人员访问PDF版本的程序、手册以及工程报告的计算机。

紧急预备系统包括向站外官员通知核电站条件的数字设备。

数字采集系统包括监控核电站参数的传感器,以及将信息传递至仪表、控制室指示器以及核电站过程控制计算机的设备。

安全系统可能包括检测高温和烟雾,以及自动启动灭火系统的设备。

控制系统包括管理主涡轮运行或调节蒸汽发生器(压水反应堆)或反应堆压力容器(沸水反应堆)给水流量率的过程控制器。

第一步需要所有者清点核电站的数字资产

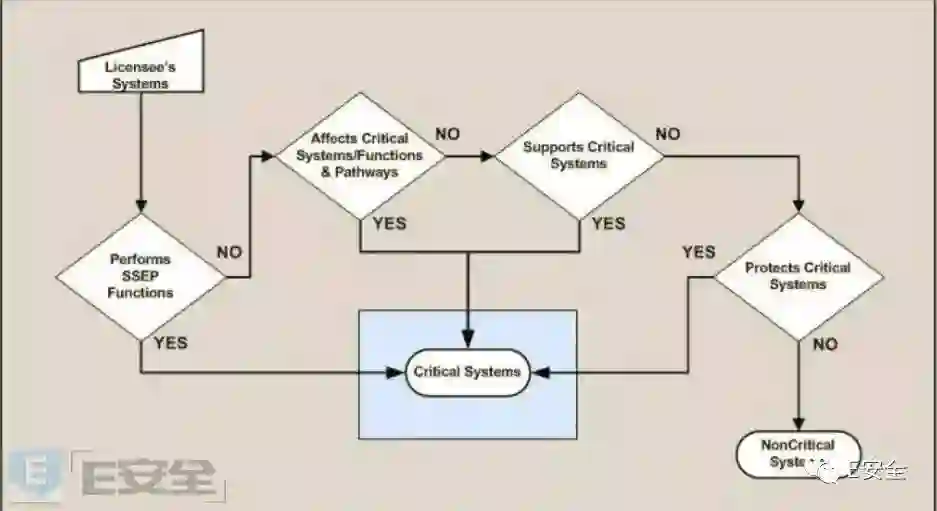

步骤二:筛选非关键系统和关键系统

下图说明关键系统的评估过程,以确定关键系统。首先要确定数字资产是否执行安防、安全或紧急预备(SSEP)功能。如果答案是否定的,评估将确定数字资产是否影响、支持或保护关键系统。如果所有答案均是肯定的,即确定为关键系统;如果所有答案都是否定的,则为非关键系统。

步骤三:筛选NCDA和CDA

下图阐明说明确定关键数字资产的评估过程,以确定关键数字资产。首先决定关键系统是否执行安防、安全或紧急预备(SSEP)功能。如果答案是否定的,评估将确定关键系统是否影响、支持或保护关键资产。如果所有答案均是肯定的,关键系统即为关键数字资产;如果所有答案均是否定的,关键系统即为非关键数字资产。

其余步骤

一旦识别出CDA,NRC要求所有者使用深度防御策略保护工作人员和公众免受网络攻击。深度防御保护层如下:

快速检测并响应网络攻击。

缓解网络攻击的不利结果。

恢复网络攻击影响的CDA。

纠正网络攻击利用的漏洞。

不可低估内部人员的破坏力

NRC多年前制定了网络安全监管要求。NRC的检查员评估核电站所有者采取措施的有效性。因此,美国核工业不必迅速制定免受网络攻击的保护措施以应对近期的入侵和攻击事件,而是确保必需的保护措施尽量有效部署到位。

不幸的是,数字技术还能扩大内部人员带来的潜在危害。NRC的安全法规长期以来认识到内部人员本身或与入侵者勾结带来的破坏力。数字技术可能会让内部人员攻击多个CDA。内部人员还能为外部不法分子提供密码,免于自己卷入入侵和被发现的麻烦。

官网:www.easyaq.com

2017年8月