Mirai利用Tor网络隐蔽通信

作为物联网(IoT)恶意软件家族中最活跃的一员,Mirai可谓臭名昭著,它是系统管理员们持续关注的对象,以确保系统和设备不受破坏。尽管这一恶意软件受到了安全人员大量的关注,但网络罪犯们似乎仍然在继续开发和使用Mirai。

我们发现新的Mirai变种之后,差不多又有一个月的时间,通过我们的研究又再次发现了另一个新的Mirai样本,该样本允许攻击者通过IoT设备(如IP摄像头和硬盘录像机等)的开放端口和默认口令获取远程访问和控制权限,并且攻击者可以使用已经感染的设备,通过多种方法,如用户数据报协议(UDP)泛洪攻击,实现分布式拒绝服务攻击(DDoS)。

但是和之前的变种相比,我们发现这一样本的不同之处在于,网络罪犯们为了匿名性,将命令控制(C&C)服务器部署到了Tor网络之中。考虑到在公网中实施恶意行为的C&C服务器会被曝光和拿下,因此这可能会是IoT恶意软件开发人员未来考虑的趋势,而对网络安全研究人员、企业和用户来说,可能要针对这一趋势做好防护。

Socks5协议和配置

典型的Mirai变种通常有1到4个C&C服务器,但该样本中却硬编码了30个IP地址。我们在一个封闭的沙箱环境中观察了样本和服务器之间的通信。执行已有的样本,会发送“05 01 00”的一个特殊序列,该序列是socks5协议的初始化握手消息。

接下来我们将这一消息发送给服务器,收到了来自大部分服务器IP地址的socks5响应序列“05 00”,确认了它们是通过socks5代理进到Tor网络的。

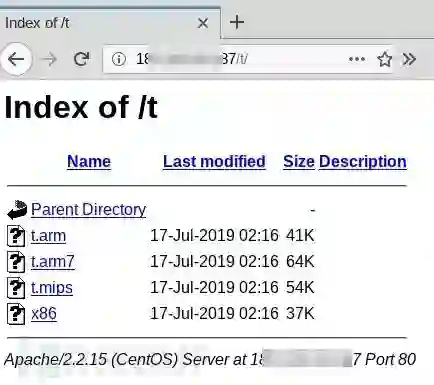

Shodan扫描显示这些服务器中部署了socks代理的搜索结果也验证了这一观点。

图1 Shodan扫描搜索结果显示socks代理的示例

更多的分析揭示了该恶意软件会从一个列表中随机选择一个服务器作为代理,然后用socks5发起连接并请求将数据包中继到Tor网络中的地址(nd3rwzslqhxibkl7[.]onion:1356)。如果没有建立中继连接,它会用其他的代理服务器再次尝试执行这一流程。

我们在测试环境中,通过一个Tor代理连接到C&C,确认了它会返回一个攻击者的登录提示,而这一提示和之前Mirai变种的C&C服务器所返回的提示完全相同。

与其他Mirai变种相似的地方不一个,配置文件也都是通过和0x22(34)异或进行加密的,并且硬编码在恶意软件的二进制文件中。

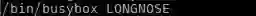

解密时,我们还发现了一个有趣的字符串“LONGNOSE: applet not found”,而通过它我们就可以分辨出该变种的名称。

感染,传播和DDoS命令

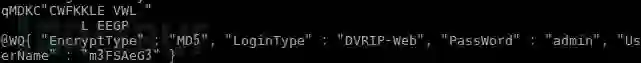

我们对一些随机IP地址的8572好和34567号TCP端口进行扫描得到的样本,有可能具体对应开放的IP摄像头和硬盘录像机的远程访问和控制。样本的配置中也包括一些可能用来感染其他设备的默认口令。

图2 样本发送到9527端口的命令

图3 样本发送到34567端口的信息

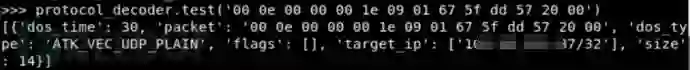

通过分析样本使用的通信协议,我们发现它具有之前Mirai变种的协议特点,但其与众不同之处在于使用了socks5进行连接。我们也识别出了从C2C服务器中发送的DDoS命令的字节序列表示,该命令可以对一个特定IP地址进行UDP泛洪攻击。

图4 C&C服务器中一个有可能是DDoS的命令的解密数据

相关样本

‘我们从其他地方寻找相关的样本和信息进行比较,其他的公开源如VirusTotal发布过一个来自相同URL且哈希值相同的报告,该URL的开放目录中还有不同设备架构的其他样本。

报告中的其他细节披露了另一个分布式服务器。

图5 该分布式服务器上的开放目录

总结

我们发现这一特殊样本的有趣之处在于攻击者把C&C服务器放在Tor网络里的这一技术决策,可能是为了避免它的IP地址被追踪或是当被曝光之后避免被域名服务商禁掉域名。这不禁让人想起2017年曝光的恶意软件BrickerBot,也一个在Tor网络中使用了类似Mirai技术的恶意软件变种。

BrickerBot是phlashing攻击或者所谓持久性拒绝服务攻击(PDoS)的最早案例之一,但是极具讽刺意味的是,其本意是为了防止IoT设备感染Mirai,但最终却在损坏了超过一千万台设备之后才不再继续。

虽然之前也有过其他恶意软件将C&C服务器藏在Tor网络中这一现象的报导,我们仍然可以认为这是其他不断进化的IoT恶意软件家族的一个先驱者。由于Tor网络的客观性质,服务器仍然保持匿名性,因此恶意软件的编写者,甚或是C&C服务器的拥有者也依然能够保持着隐藏身份。类似的,即使被发现了恶意行为,服务器仍然能保持运行,网络流量也可以伪装成合法流量并保持加密状态,而且由于其地址在Tor网络中仍会存在别的合法用途,所以也不一定会被列入黑名单。

其他分布式服务器和其他用于不同设备架构的样本的存在可能意味着这些恶意行为意在向更大的范围进行传播。但是,签名检测系统和基于行为的检测机制仍然能够检测到并阻挡这些恶意软件的入侵。

建议用户和企业将其网络系统和设备升级到最新的补丁版本,并用复杂密码替换默认口令,以及启用多重认证系统防止非法访问。最后,避免连接到信任网络边界之外的不安全网络,从而降低从开放的公共网络被入侵的可能性。

IoCs

URLs

nd3rwzslqhxibkl7[.]onion:1356 C&C serverhxxp://185[.]100[.]84[.]187/t/ Disease vectorhxxp://89[.]248[.]174[.]198/main/ Disease vector

*参考来源:TrendMicro,由Kriston编译,转载请注明来自FreeBuf.COM

精彩推荐