一国产品牌摄像头被曝漏洞,约17.5万台设备受影响

关注E安全 关注网络安全一手资讯

E安全8月2日讯 Bitdefender公司的安全研究人员们发现,中国制造商深圳新东方电子公司NeoCoolCam产品线的两款摄像机中存在多项安全漏洞,攻击者能够通过互联网接入并将其用于监控、构建僵尸网络甚至以此为跳板劫持同一网络当中的其它设备。

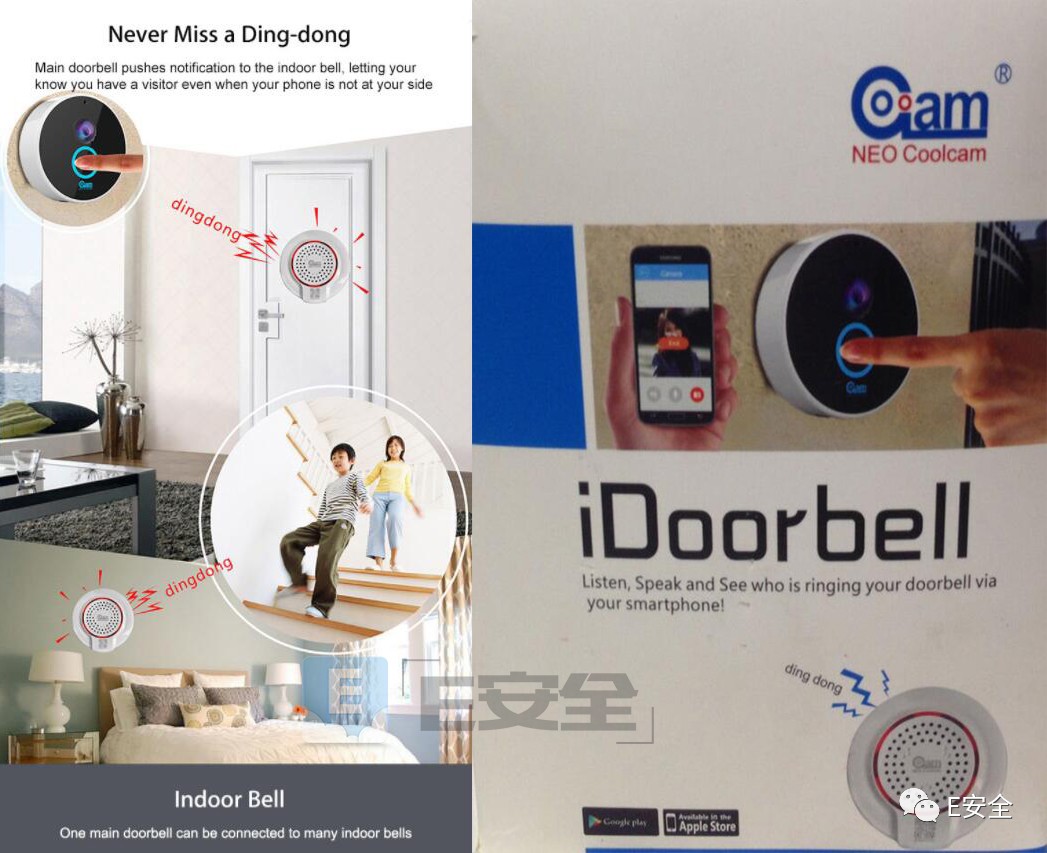

作为此次发现的两款NeoCoolCam设备之一,iDoorBell品牌产品中存在漏洞且允许黑客以远程方式进行接管。

全球超过10万台联网安保摄像机受影响

Bitdefender公司的研究人员指出,这些漏洞允许外部人员不费吹灰之力入侵该设备,且目前共存在17万5千台此类易受攻击影响的联网设备。通过Shodan物联网设备搜索引擎可检测到的相关设备数量在10万台到14万台之间。

凭借着轻松上线与低成本优势(部分机型售价不到300云人民币),这些来自深圳的产品在世界范围内得到广泛采用,换言之,安全漏洞的影响范围远不止于中国本土。

Bitdefender公司在其研究报告中指出,“这项概念验证攻击再一次证明,物联网设备由于防火墙层级的固件质量保证水平低下而极易受到攻击影响。这一状况与验证机制广泛受到Bug影响以及相关设备数量众多的事实同样匹配。我们可以想象数量如此庞大的设备将会给僵尸网络的扩张带来怎样的推动。”

此次公布的两款摄像机型号分别为iDoorbell与NIP-22,均包含多项缓冲区溢出漏洞,有些甚至存在于验证流程之前。这些漏洞可用于对该设备进行远程代码执行——攻击者甚至无需真正登录,而仅仅尝试登录即可实现访问。

Bitdefender公司高级电子威胁分析师伯格丹·伯特扎图表示,通过篡改表单中的登录与密码字段,攻击者能够注入命令并使得该摄像机在验证流程中执行任意代码。

“这是一项巨大的漏洞,因为其并不允许用户进行登录;相反,摄像机本身会在攻击者尝试进行登录时遭到入侵。”

安全研究人员指出,由于这类攻击能够在相关设备上执行代码,因此攻击者完全能够利用该摄像机入侵内部网络。

其一影响摄像机本身的Web服务器:

摄像机的Web服务器入侵源自HTTP服务中的一项漏洞,攻击者可通过登录中的用户名及密码信息验证流程进行触发。

利用此次发现的漏洞,安全研究人员能够实现系统功能溢出并执行特定命令,例如利用已遭入侵的摄像机监控人员活动甚至覆盖密码,这意味着此类设备很可能在黑客手中被用于实施间谍活动。

其二则影响到其实时流协议服务器:

安全研究人员还在该摄像机的快速生成树协议(简称RSTP)服务器当中发现了第二项安全漏洞,攻击者能够从中获得许可并接入该设备。

Bitdefender方面指出,两款摄像机上的这两项漏洞“基本相同”。

厂商暂未回应

Bitdefender于今年5月与NeoCoolCam制造商取得了联系,但对方并未作出回应。截止外媒发稿,深圳新东方电子公司也尚未回复相关评论请求。

官网:www.easyaq.com

2017年8月