X.Org漏洞将类Unix操作系统暴露于攻击之下

更多全球网络安全资讯尽在E安全官网www.easyaq.com

小编来报:严重的X.Org潜在漏洞可感染数个类Unix操作系统,该漏洞可用于提升权限以及执行任意代码。

X.Org是X Windows系统(亦称X11、X或 X-Windows)的一个流行开源实现,该图形视窗系统可用于柏克莱软件套件(BSD)及Linux操作系统。

纳伦德拉·辛德(Narendra Shinde)发现,任意文件覆盖漏洞感染了X.Org X服务器的1.19版本及更高版本,通过身份验证的攻击者可利用该漏洞提升权限,并利用获得的root权限执行任意代码。

该编码为CVE-2018-14665的安全漏洞约两年前被发现,其可通过提升权限感染运行X服务器的操作系统。

X.Org开发者警告道,“当X服务器在权限提升的情况下运行时(即当在具备setuid位权限的情况下安装X.Org,并由非root用户启动时),X.org X服务器中错误的命令行参数验证将导致权限提升和/或覆盖任意文件。”

受影响的操作系统包括:Red Hat,CentOS,Debian,Ubuntu以及OpenBSD。

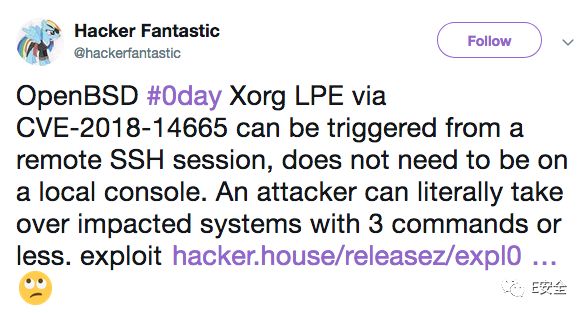

有安全专家指出,该漏洞极易被利用——他们发布了一个可加到一条推文中的概念验证(PoC)。虽然发起攻击通常需要进行本地访问,但攻击者在特定情况下通过远程访问也能做到,即利用该漏洞来控制受感染的系统。

在 X.Org中发现的代码执行漏洞。

X.Org开发者于10月25日发布了补丁,操作系统也已经开始修复漏洞。尽管还有一种替代方法可用,但对于部分用户可能并不适用。

辛德称其于10月10日向Red Hat报告了该漏洞,并于两日后向X.Org开发者报告了该漏洞。而OpenBSD对于其于漏洞披露前一个小时才收到通知,表示不满。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容

喜欢记得打赏小E哦!