EKFiddle:基于Fiddler研究恶意流量的框架

EKFiddle是一个基于Fiddler web debugger的,用于研究漏洞利用套件、恶意软件和恶意流量的框架。

安装

下载并安装最新版本的Fiddler

https://www.telerik.com/fiddler

适用于Linux和Mac的特别说明:

https://www.telerik.com/blogs/fiddler-for-linux-beta-is-here

https://www.telerik.com/blogs/introducing-fiddler-for-os-x-beta-1

启用C#脚本 (仅限Windows)

启动Fiddler,然后进入Tools -> Options

在Scripting选项中,将默认(JScript.NET)更改为C#。

更改默认文本编辑器(可选)

同样,在Tools -> Options菜单,点击Tools选项。

Windows:notepad.exe或notepad++.exe

Linux::gedit

Mac:/Applications/TextEdit.app或/Applications/TextWrangler.app

关闭Fiddler

根据你的操作系统将CustomRules.cs下载或克隆到适当的文件夹中:

Windows (7/10) C:\Users[username]\Documents\Fiddler2\Scripts\

Ubuntu /home/[username]/Fiddler2/Scripts/

Mac /Users/[username]/Fiddler2/Scripts/

完成安装

启动Fiddler完成EKFiddle的安装。

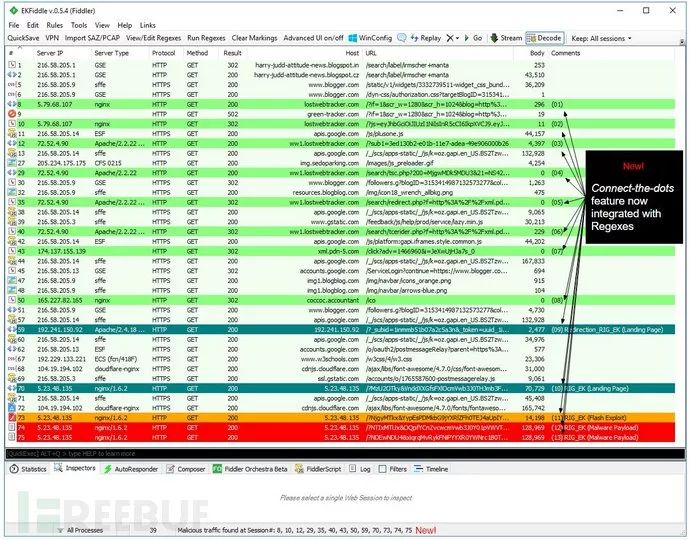

特性

工具栏按钮

添加的工具栏按钮为你提供了一些主要功能的快捷键:

快速保存

将当前Web会话命名为(QuickSave-“MM-dd-yyyy-HH-mm-ss”.saz) 转储到SAZ并保存在EKFiddle\Captures目录下。

VPN

VPN GUI直接内置于Fiddler中。它使用Windows和Linux上的OpenVPN客户端与ovpn文件(可能需要与商业VPN提供商合作)。无论何时通过所选的.ovpn配置文件连接到新服务器,它都会打开一个新的terminal/xterm,kill前一个以确保只使用一个TAP适配器。

Windows

在默认目录下载并安装OpenVPN

将你的.ovpn文件放入OpenVPN的config文件夹中。

Linux(在Ubuntu 16.04上测试)

sudo apt-get install openvpn将你的.ovpn文件放在/etc/openvpn中。

导入AZ/PCAP

加载SAZ(Fiddler本机格式)或PCAP(即Wireshark)捕获的快捷方式。

查看/编辑正则表达式

查看并创建你的自定义正则表达式。注意:主列表通过GitHub自动更新。此外,自定义列表可让你创建自己的规则。

运行正则表达式

针对当前Web会话运行主控和自定义正则表达式。

清除标记

清除当前加载会话中的任何注释和颜色高亮显示。

高级UI on/off

在默认列视图或额外列之间切换附加信息(包括时间戳、服务器IP和类型、方法等)。

上下文菜单

上下文菜单(右键单击任何会话)可以在选定的部分上执行附加命令。这对于快速查找、计算散列或提取IOCS非常有用。

主机名或IP地址(Google搜索, RiskIQ, URLQuery, RiskIQ)

查询当前选定会话的主机名。

URI

构建正则表达式

从当前选择的URI创建一个正则表达式。此操作打开了一个正则表达式网站,这个URI已经存在于剪贴板中,随时可以粘贴到查询字段中。

打开…Internet Explorer,Chrome,Firefox,Edge

这将打开你选择的浏览器的URI。

响应体

解码

解码当前选定的会话(从它们的基本编码)。

构建正则表达式

从当前选定的会话源代码创建正则表达式。此操作打开了一个正则表达式网站,这个URI已经存在于剪贴板中,随时可以粘贴到查询字段中。

计算MD5/SHA256 hash

获取当前会话的主体并计算其散列。

混合分析/VirusTotal查找

检查当前会话的主体散列,然后查找散列。

提取到磁盘

将当前选择的会话的主体下载到磁盘“Artifacts”文件夹中。

提取IOCs

将选定会话的基本信息复制到内存中,以便它们可以作为IOCs共享。

点连接

允许你识别会话之间的事件序列。右键单击你感兴趣的会话,然后单击“连接点”。它将从01开始标记事件序列到n。你可以重新排序该列以获得序列的缩略视图。

爬虫

从文本文件中加载URL列表,并让浏览器自动访问它们。Tools -> Crawler (experimental) -> Start crawler 可能需要在浏览器的设置中进行一些调整,特别是关于IE的崩溃恢复(crash recovery)。

卸载EKFiddle

删除 CustomRules.cs

*参考来源:GitHub,FB小编 secist 编译,转载请注明来自FreeBuf.COM