安全专家竟从电脑的电磁辐射中恢复出了AES256加密密钥

一群来自Fox-IT和Riscure的安全研究专家用一堆现成的零件组装了一台设备,你可别小看这台设备,因为它可以根据附近电脑发出的电磁辐射来推导出加密密钥。

这台设备所采用的技术是一种名叫“Van Eckphreaking”的侧信道攻击,这是一种非常有名的技术,而这项技术可以用来恢复AES256算法生成的加密密钥。

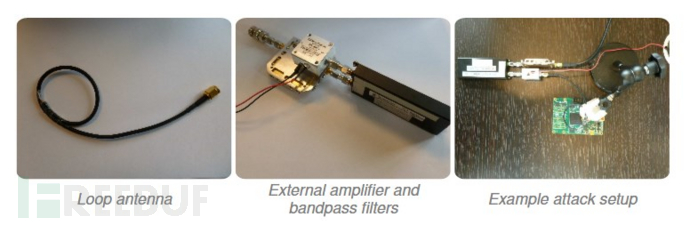

一般来说,这种攻击技术通常需要使用非常昂贵的设备,但研究人员表示他们所制作的这台设备造价只要230美元。其中的加密密钥嗅探装置由一个电磁回路天线、一个外部放大器、带通滤波器和一个USB无线电接收器。

该研究团队表示,这个装置非常小,甚至可以直接放在夹克口袋或其他不起眼的袋子里面。攻击者可以携带这个设备走到一台计算机或已知会进行加密操作的设备旁边,然后它便会自动嗅探目标设备所发出的电子辐射。

如果嗅探设备被放在距离目标一米左右的地方,则该设备大约需要五分钟左右的时间便可嗅探出一个加密密钥。如果距离小于三十厘米,那么这个时间可以缩短至五十秒。从理论上讲,如果攻击者离目标越近,那么接收到的电磁辐射就会越强,所以恢复密钥所要的时间也就越短。

推测加密密钥

从设备内部来看,该设备可以嗅探并记录下附近电脑所发出的电磁波,而电磁波的能量峰值部分取决于目标设备所处理的数据,而我们需要根据这些数据来提取出其中所包含的加密密钥。

研究人员表示,数据块在使用了AES256算法进行数学加密操作之后会产生特定的能量消耗峰值,而他们可以根据能量消耗的峰值识别出被加密的数据块。识别出这些数据块之后,研究人员便可以进行密钥的推测和计算了。

在进行密钥演算时,研究人员主要采用的是猜测的方法,因为1字节密钥最多只有256种可能的值,而正确的密钥值可以产生最大的电磁能量峰值。所以基本上来说,只需要几秒钟就可以推测出1字节密钥。但是,如果想要对AES256密钥进行直接暴力破解攻击的话,估计宇宙爆炸了都破解不出来。

攻击技术目前只在实验环境中进行过测试

理论上来说,这种设备可以对任何网络加密设施进行攻击,例如数据中心服务器、物理隔离设备或普通用户的个人计算机。

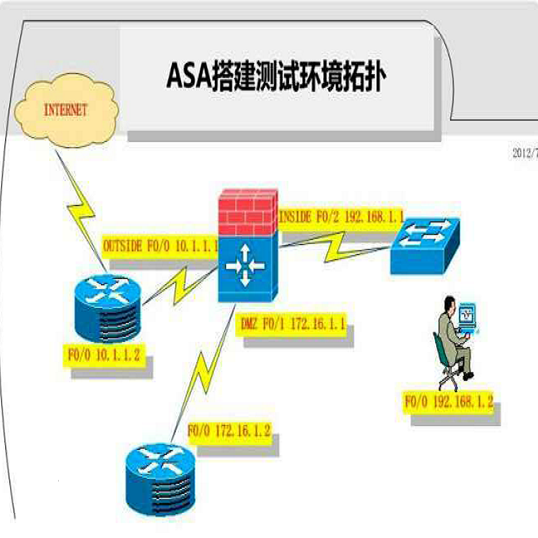

尽管如此,该团队的测试目前仅在隔离的测试环境中进行过,这里的隔离环境指的是目标设备和待测试设备都与外部电磁波隔离。不过目前还不清楚这种设备在真实环境中的运行效果,因为在外部真实环境下设备可能会受到各种各样的电磁辐射干扰,所以最终的计算结果估计就没那么准确了。

下图为研究人员所搭建的测试环境:

该团队已经发表了一份标题为《TEMPESTattacks against AES》的研究论文,感兴趣的同学可以阅读论文以了解相关的技术实现细节。计算机技术专家William Entriken在此之前也设计过一个类似的攻击技术,感兴趣的同学可以点击【阅读原文】了解更多。除此之外,一群来自以色列大学的科学家还使用了一种类似Van Eckphreaking的攻击技术从隔壁房间的计算机中窃取加密密钥,不过墙壁可不能太厚。

当然了,除了计算机之外,智能手机肯定也跑不了。在另外一个研究项目中,来自以色列和澳大利亚的研究人员可以从Android和iOS设备发出的电磁辐射中恢复出加密密钥,感兴趣的同学可以参考他们发表的论文。

* 参考来源:bleepingcomputer, FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM