对利用CVE-2017-0199漏洞的病毒变种的监测与分析

一、 漏洞简介

CVE-2017-0199漏洞是一个Office远程执行代码漏洞,该漏洞利用Office OLE对象链接技术,将伪装的恶意链接对象嵌在文档中,由Office调用URL Moniker(COM对象)将恶意链接指向的HTA文件下载到本地,通过识别响应头中content-type的字段信息调用mshta.exe执行下载的HTA文件。

受该漏洞影响的Microsoft Office版本包括:Microsoft Office 2016、Microsoft Office 2013、Microsoft Office 2010和Microsoft Office 2007。

在补丁发布之前,该漏洞的利用代码能够绕过大多数安全措施,但安天仍检测到了相关的恶意文件。例如,安天在对勒索病毒Petwrap(Petya变种)的跟踪分析中发现其使用的传播方法正是Microsoft Office远程执行代码漏洞CVE-2017-0199。

二、安天追影对样本的分析

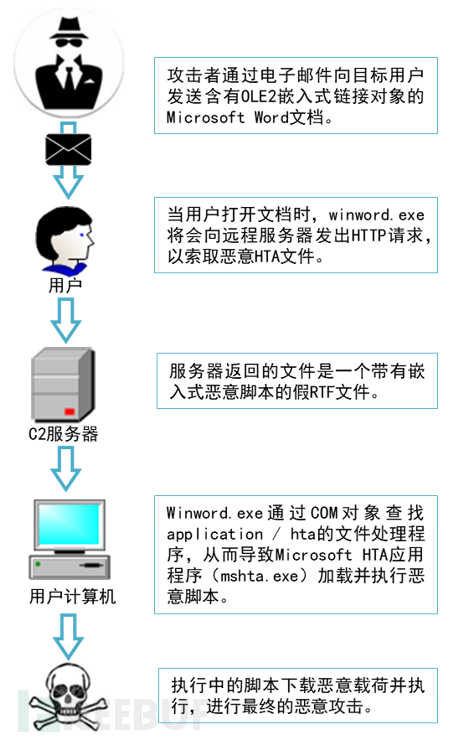

在对利用CVE-2017-0199漏洞的一些样本及变形的分析中得出了该类样本的一些惯用攻击手法。这些样本无论采用何种混淆方式,使用何种载体类型,都具备如下的一个典型攻击过程。

图:利用CVE-2017-0199漏洞的典型攻击过程示意图

根据上述攻击过程,安天追影对利用CVE-2017-0199漏洞的一个典型样本的分析如下。

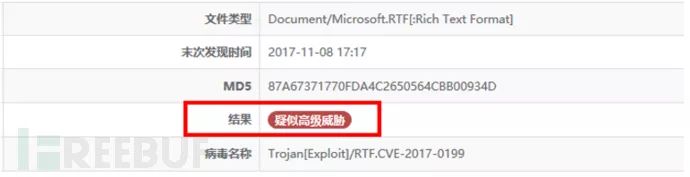

1、样本信息

2、检测环境

3、执行过程

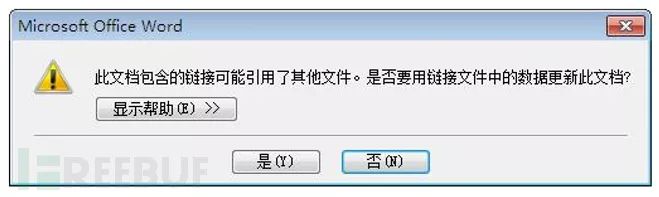

在检测环境中打开被检测的文件,弹出如下窗口。

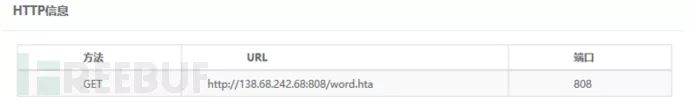

Winword.exe运行后,内嵌的OLE-LINK对象会自动调用远程的资源更新,向远程服务器发出HTTP请求,以进行资源下载。安天追影中截获的URL如下:

在虚拟机中连接网络时存在两种情况:

1)安天追影不具备连接外网的条件,或攻击者远程命令与控制服务器已失效

在此情况下,虽然获取不到真实的payload,但仍然可以根据OLE对象嵌入和发送HTTP请求的可疑行为,产生相应的报警。目前,安天追影能够对网络访问做出简单的模拟响应,并自动提取到该样本尝试访问的网络连接,此线索可作为进一步分析的依据。

2)安天追影具备连接外网的条件,且攻击者的远程命令与控制服务器仍正常工作

这种情况下,安天追影的动态分析环境能够访问真实的互联网,样本在运行中能够成功地访问到存放恶意文件的C2服务器,下载C2服务器上的恶意文件并执行。安天追影可对其执行过程进行监控、payload提取和分析、行为采集并输出报告。

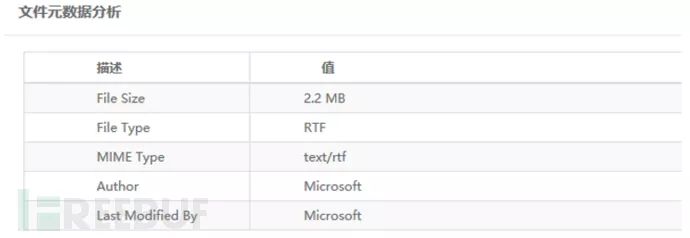

文件元数据鉴定器能够提取完整的文件信息,作者、标题、大小及文件类型(如下图所示),这些信息可供人工进一步分析。

4、检出行为

5、分析结果

三、安天追影的产品优势

1、有效漏洞触发

安天追影支持多种虚拟环境,通过环境模拟还原样本运行的真实环境,模拟交互操作,最大可能地触发行为,包括漏洞利用。并且通过检测结果的回溯可以发现对未知漏洞的利用行为,为人工分析未知漏洞的关键过程提供有效数据支撑。

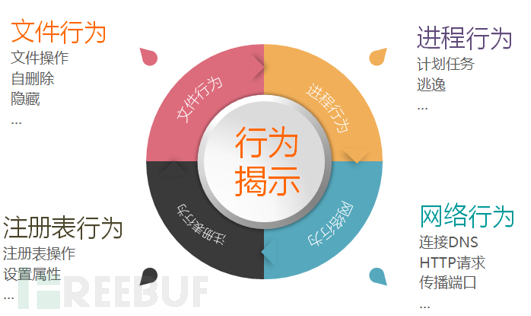

2、深度行为揭示

恶意文件无论采取何种加密或混淆方式,最终是要在目标系统上发起恶意的行为操作。安天追影可通过动态还原恶意样本的执行过程,利用hook和注入技术监测样本各执行阶段的操作,采集实时运行数据,根据自定义规则进行行为判定,深度输出样本行为。

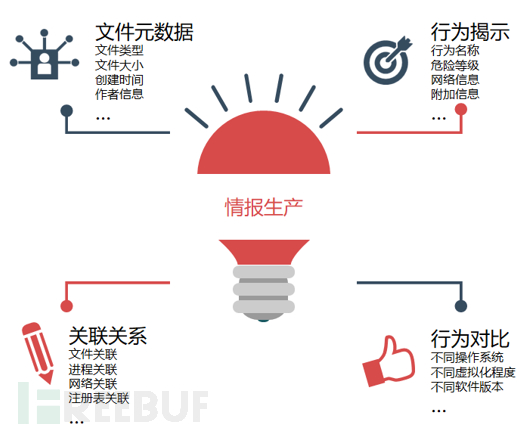

3、产生威胁情报

安天追影属于沙箱类产品,此类产品的意义不仅在于是否能精确检测文件黑白,更在于监视样本运行中的动作行为、运行轨迹,提取出危险行为及信息,如文档的创建时间、作者、标题、文件类型、涉及的IP、URL、域名等。提取的威胁信息可作为情报数据基础,供分析人员进一步关联分析。

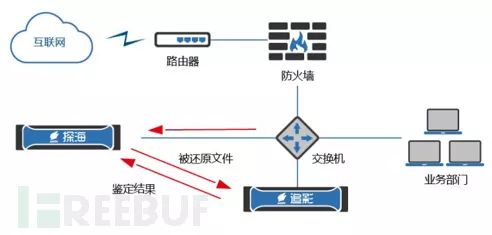

四、安天追影的部署场景

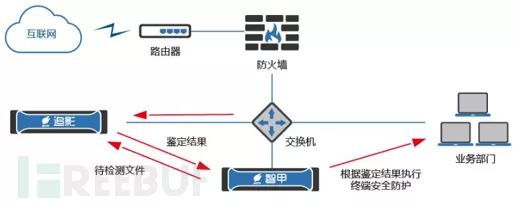

1、与安天产品联动,形成完整安全解决方案鉴定结果

1)与安天探海威胁检测系统联动

安天探海威胁检测系统可将网络流量还原为文件,并判定文件安全性,结合追影的深度鉴定能力,安天探海威胁检测系统可更准确展现网络安全态势,为用户掌握全网安全情况、做出安全预警、采取安全防护措施提供有力支撑。

2)与安天智甲终端防御系统联动

安天智甲终端防御系统可对网内所有终端(主机、PC等)进行安全防护,结合安天追影的深度鉴定能力,安天智甲终端防御系统可更快、更准发现威胁并根据配置进行处置。

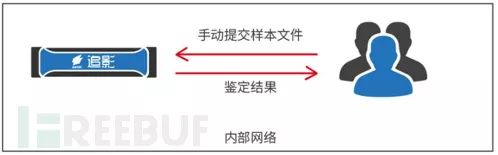

2、单独部署

安天追影单独部署到用户内部网络中,对投放至安天追影中的文件进行深度鉴定,并输出鉴定结果。鉴定结果可用于未知样本分析研究、已知病毒样本分析研判等。

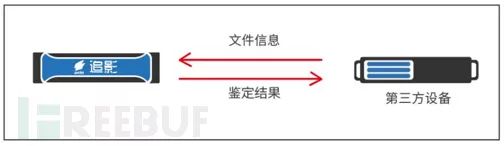

3、与第三方产品联动,增强第三方产品安全鉴定能力

安天追影可通过其标准API接口与第三方产品联动,第三方产品即将文件投放到安天追影中进行鉴定。

1)与防火墙联动:为防火墙提供文件安全属性,帮助防火墙有效阻断内、外部威胁。

2)与FTP服务器联动:对FTP服务器中文件安全性进行鉴定,用户可根据鉴定结果对文件采取不同处理措施。

3)与IPS联动:增强IPS产品的威胁识别能力。

4)与OA系统联动:对文件进行鉴定分析,根据鉴定结果标识文件,方便文件管理。

5)文件存储服务器:对服务器上的文件进行鉴定分析,根据鉴定结果对文件进行管理。

*本文作者:antiylab,转载请注明FreeBuf.COM