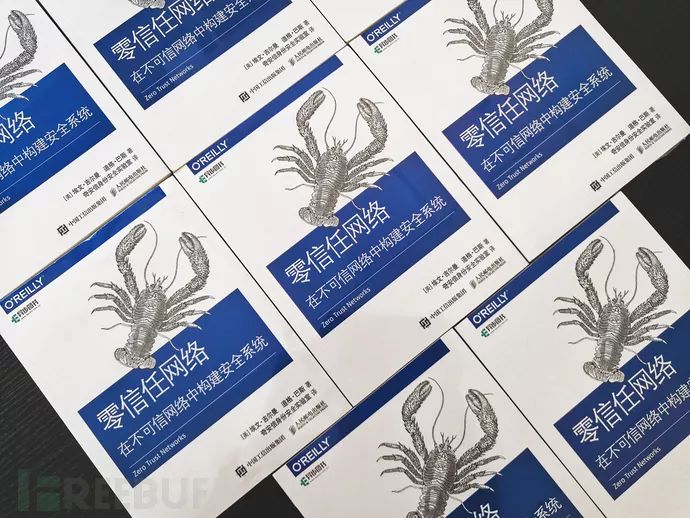

送书福利 |《零信任网络:在不可信网络中构建安全系统》

保护网络的边界安全防御措施并不如人们想象中那么牢不可破。防火墙保护之下的网络主机自身的安全防护非常弱,一旦“可信”网络中的某个主机被攻陷,那么攻击者很快就能以此为跳板,侵入数据中心。为解决传统边界安全模型固有的缺陷,本书为读者介绍了零信任模型,该模型认为整个网络无论内外都是不安全的,“可信”内网中的主机面临着与互联网上的主机相同的安全威胁。

号外号外:在评论区留言(仅限FreeBuf主站或者小程序文章页留言用户参与)你对零信任架构的认识……挑选11位“有缘人”将获得这本《零信任网络:在不可信网络中构建安全系统》,千万别忘记登陆哦,不然客服小姐姐就找不到你了。(细则查看文章末尾)

简介

《零信任网络:在不可信网络中构建安全系统》分为10章,从介绍零信任的基本概念开始,描述了管理信任,网络代理,授权,建立设备信任、用户信任、应用信任以及流量信任,零信任网络的实现和攻击者视图等内容。本书主要展示了零信任如何让读者专注于构建强大的身份认证、授权和加密,同时提供分区访问和更好的操作敏捷性。通过阅读本书,读者将了解零信任网络的架构,包括如何使用当前可用的技术构建一个架构。

适用人群

《零信任网络:在不可信网络中构建安全系统》适合网络工程师、安全工程师、CTO以及对零信任技术感兴趣的读者阅读。

1.国内首部介绍零信任网络的专业技术图书。

2.内容全面丰富,是学习零信任网络不可或缺的参考资料。

3.全面解析零信任网络技术,系统介绍构建零信任网络的方方面面。

作者埃文·吉尔曼(Evan Gilman)和道格·巴特(Doug Barth)揭示了零信任模型如何聚焦于构建覆盖全网的强认证、授权和加密系统,如何实现动态访问控制并保持系统运营的敏捷性。通过阅读学习本书,读者可以掌握零信任网络的体系架构,并学会如何利用现有的技术逐步构建一个零信任网络。

l 理解零信任模型是如何把安全内嵌入系统的运营管理,而不是建立在系统之上。

l 掌握零信任网络中主要组件的基本概念,包括网络代理和信任引擎。

l 使用现有的技术在网络参与者之间建立信任。

l 学习如何把基于边界安全模型的网络迁移到零信任网络。

l 分析零信任模型的实践案例,包括Google在客户端的实践和PagerDuty在服务端的实践。

大咖推荐

“这本书为我们展示了一个理想的现代安全模型的框架,并包含了大量高价值的实战经验。如果您正在考虑如何在公有云或者办公机构分布全球的环境下构建安全防护措施,那么建议您仔细阅读并遵循这本书中的建议和指导。”

——Bryan Berg,Stripe公司基础设施工程师

“Evan和Doug对于零信任网络有着深刻的理解和丰富的实践经验,这本书是非常出色的实用手册,可以作为各种网络部署实施现代安全架构的参考指南。”

——Ryan Huber,Slack公司安全运营经理

译者简介

奇安信身份安全实验室,是奇安信集团下属专注“零信任身份安全架构”研究的专业实验室。奇安信集团作为中国人员规模最大的网络安全公司,拥有超过6400名员工,产品已覆盖90%以上的中央政府部门、中央企业和大型银行,2016-2018年三年的营业收入的年复合增长率超过90%,增长速度创国内记录。实验室以“零信任安全,新身份边界”为技术思想,推出“以身份为中心、业务安全访问、持续信任评估、动态访问控制”为核心的奇安信零信任身份安全解决方案。为帮助广大读者和技术爱好者更好理解零信任安全架构及技术体系,实验室同步在线上成立零信任安全社区 (微信ID:izerotrust),分享和推送“零信任身份安全架构”在业界的研究和落地实践,欢迎广大读者和业界人士关注。

活动细则

时间:2019年8月12——8月16日(18:00截止)

规则:留言字数10字以上,禁止灌水。留言之前务必确认已经登陆账号,否则客服无法联系。最终根据留言质量,挑选出11位“有缘人”可免费获得这本《零信任网络:在不可信网络中构建安全系统》,我们只想将有价值的内容送到最需要的人手上。

注意:点击【阅读原文】或进入【FreeBuf+小程序】,登录账号之后留言才算参与活动成功,微信留言不算哦~

活动结束后,注意查收客服小姐姐的私信,提供寄送地址和信息哟,赠书会在8月26日开始陆续寄出。

一般人我不会告诉他「FreeBuf+」小程序留言更方便~

目录

第 1 章 零信任的基本概念 1

1.1 什么是零信任网络 1

1.2 边界安全模型的演进 4

1.3 威胁形势的演进 8

1.4 边界安全模型的缺陷 11

1.5 信任在哪里 14

1.6 自动化系统的赋能 15

1.7 边界安全模型与零信任模型的对比 15

1.8 云环境的应用 17

1.9 总结 18

第 2 章 信任管理 20

2.1 威胁模型 22

2.2 强认证 24

2.3 认证信任 26

2.4 最小特权 29

2.5 可变的信任 31

2.6 控制平面和数据平面 35

2.7 总结 36

第 3 章 网络代理 39

3.1 什么是网络代理 40

3.2 如何使用网络代理 41

3.3 如何适当地暴露网络代理 43

3.4 标准的缺失 44

3.5 总结 46

第 4 章 授权 47

4.1 授权体系架构 47

4.2 策略执行组件 49

4.3 策略引擎 50

4.4 信任引擎 54

4.5 数据存储系统 56

4.6 总结 57

第 5 章 建立设备信任 59

5.1 初始信任 59

5.2 通过控制平面认证设备 64

5.3 设备清单管理 72

5.4 设备信任续租 76

5.5 软件配置管理 79

5.6 使用设备数据进行用户授权 82

5.7 信任信号 83

5.8 总结 84

第 6 章 建立用户信任 86

6.1 身份权威性 86

6.2 私有系统的身份初始化 88

6.3 身份的存储 90

6.4 何时进行身份认证 91

6.5 如何认证身份 93

6.6 用户组的认证和授权 99

6.7 积极参与、积极报告 100

6.8 信任信号 101

6.9 总结 102

第 7 章 建立应用信任 104

7.1 理解应用流水线 105

7.2 信任源代码 106

7.3 构建系统的信任 108

7.4 建立分发系统的信任 111

7.5 人工参与 115

7.6 信任实例 116

7.7 运行时安全 118

7.8 总结 122

第 8 章 建立流量信任 124

8.1 加密和认证 124

8.2 首包认证建立初始信任 126

8.3 网络模型简介 128

8.4 零信任应该在网络模型中的哪个位置 132

8.5 协议 136

8.6 过滤 147

8.7 总结 153

第 9 章 零信任网络的实现 155

9.1 确定实现范围 155

9.2 建立系统框图 160

9.3 理解网络流量 161

9.4 无控制器架构 163

9.5 定义和安装策略 167

9.6 零信任代理 168

9.7 客户端与服务端迁移 170

9.8 案例研究 171

9.9 案例:Google BeyondCorp 171

9.10 案例研究:PagerDuty 的云平台无关网络 183

9.11 总结 188

第 10 章 攻击者视图 190

10.1 身份窃取 190

10.2 分布式拒绝服务攻击(DDoS)191

10.3 枚举终端 192

10.4 不可信的计算平台 192

10.5 社会工程学 193

10.6 人身威胁 193

10.7 无效性 194

10.8 控制平面安全 195

10.9 总结 196

精彩推荐