漏洞预警 | Oracle WebLogic多个安全漏洞预警

更多全球网络安全资讯尽在E安全官网www.easyaq.com

1.安全公告

1.安全公告

2019年4月16日,Oracle官方发布了2019年4月安全更新公告,包含了其家族Fusion Middleware、Financial Services Applications、Retail Applications、MySQL等多个产品的安全漏洞公告。

其中有多个Oracle WebLogic Server的远程代码执行漏洞,对应CVE编号:CVE-2019-2658、CVE-2019-2646、CVE-2019-2645等,漏洞公告链接:

https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

此次更新CVE列表:

https://www.oracle.com/technetwork/topics/security/public-vuln-to-advisory-mapping-093627.html

其他漏洞信息,请参考Oracle历史安全公告列表:

https://www.oracle.com/technetwork/topics/security/alerts-086861.html

2019年4月17日,中国国家信息安全漏洞共享平台(CNVD)发布了关于Oracle WebLogic wls9-async组件存在反序列化远程命令执行漏洞的安全公告(CNVD-C-2019-48814),通过该漏洞,恶意攻击者可以在未授权的情况下远程执行命令,漏洞公告链接:

http://www.cnvd.org.cn/webinfo/show/4989

该漏洞目前厂商暂未发布补丁。

2.漏洞描述

2.漏洞描述

Oracle官方发布的2019年4月安全更新公告的CVE-2019-2658、CVE-2019-2646、CVE-2019-2645等漏洞,涉及Oracle WebLogic Server核心组件WLS和EJB Container,恶意攻击者可以通过调用HTTP、T3协议攻击默认监听的7001端口,通过漏洞利用工具,从而实现远程代码执行效果,建议尽快更新补丁和采取相应缓解措施。

CNVD-C-2019-48814:部分版本WebLogic Server中默认包含的wls9_async_response.war和wls-wsat.war存在反序列化远程命令执行漏洞,Oracle官方暂未发布补丁,建议通过临时缓解措施加固防护。

3.影响范围

3.影响范围

WebLogic远程代码执行漏洞CVE-2019-2646、CVE-2019-2645影响以下版本:

Oracle WebLogic Server 10.3.6.0.0版本,

Oracle WebLogic Server 12.1.3.0.0版本,

Oracle WebLogic Server 12.2.1.3.0版本;

WebLogic远程代码执行漏洞CNVD-C-2019-48814影响以下版本:

WebLogic 10.X

WebLogic 12.1.3

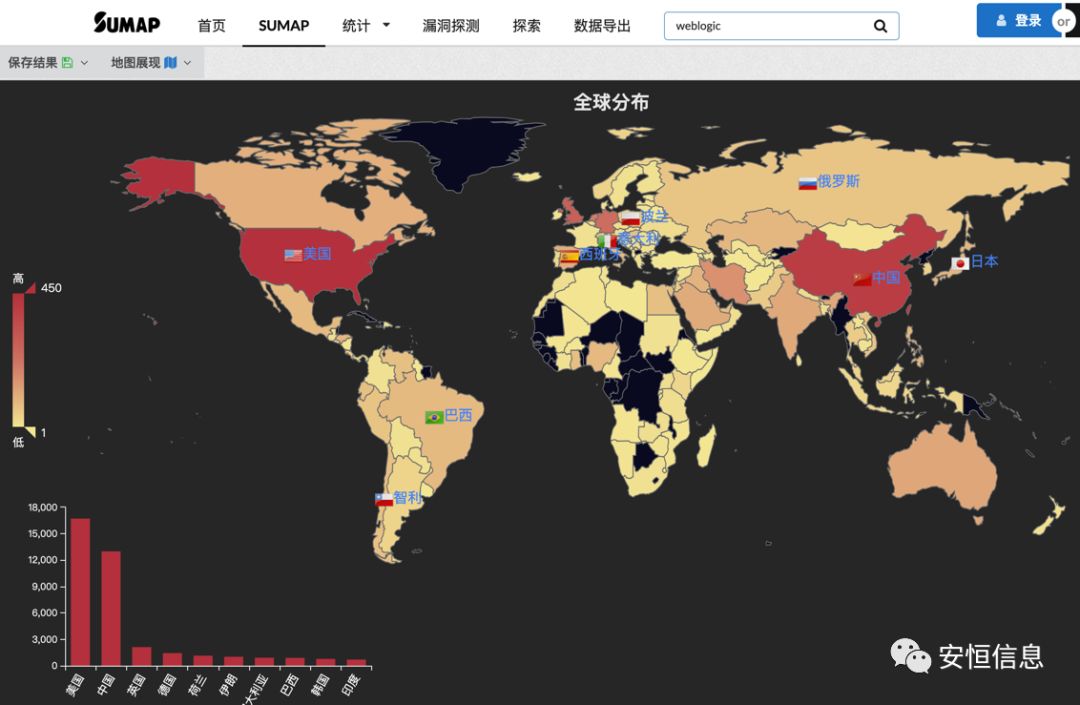

通过安恒研究院SUMAP平台针对全球Oracle WebLogic Server服务的资产情况统计,最新查询分布情况如下:

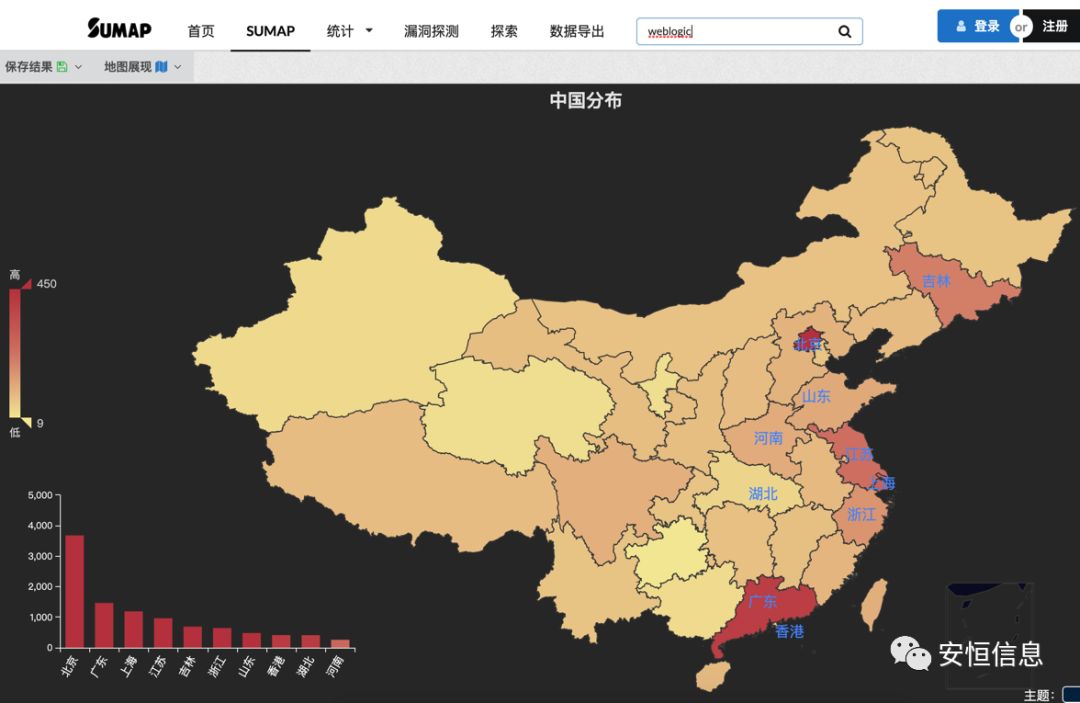

通过安恒研究院SUMAP平台针对国内Oracle WebLogic Server服务的资产情况统计,最新查询分布情况如下:

4.缓解措施

4.缓解措施

高危:预计网上很快会有该远程代码执行漏洞的POC,建议尽快升级软件和使用连接筛选器临时拒绝T3/T3s协议。

建议尽快安装安全更新补丁(可以使用BSU智能更新)或使用连接筛选器临时阻止外部访问7001端口的T3/T3s协议:

连接筛选器:

weblogic.security.net.ConnectionFilterImpl

规则示例:

0.0.0.0/0 * 7001 deny t3 t3s#拒绝所有访问

允许和拒绝指定IP规则示例:

192.168.1.0/24 * 7001 allow t3 t3s#允许指定IP段访问

192.168.2.0/24 * 7001 deny t3 t3s#拒绝指定IP段访问

连接筛选器说明参考:

https://docs.oracle.com/cd/E24329_01/web.1211/e24485/con_filtr.htm#SCPRG377

CNVD-C-2019-48814漏洞临时缓解措施:

查找并删除wls9_async_response.war、 wls-wsat.war,然后重启Weblogic服务;

限制访问/_async/*、/wls-wsat/*路径。

威胁推演:此漏洞为远程代码执行漏洞,基于全球使用该产品用户的数量和暴露在网上的端口情况,恶意攻击者可能会开发针对该漏洞的自动化攻击程序,实现漏洞利用成功后自动植入后门程序,并进一步释放矿工程序或是DDOS僵尸木马等恶意程序,从而影响到网站服务的正常提供。

安全运营建议:Oracle WebLogic历史上已经报过多个安全漏洞(其中也有反序列化漏洞),建议使用该产品的企业经常关注官方安全更新公告。

本文转自 安恒应急响应中心

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容